Source de l'image: torproject.org

Source de l'image: torproject.org

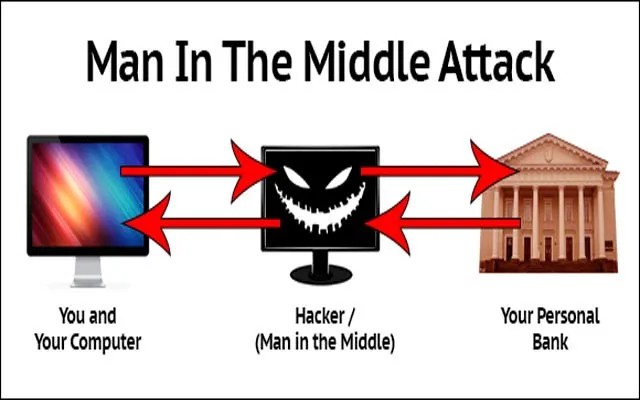

Oui. Je sais. Le titre semble effrayant. Mais ce n'est pas le nom d'un film. Mais je peux parier que c'est aussi effrayant que possible. Man in the middle MITM est un type d'attaque utilisé dans le piratage et le piratage de réseau.

Mais pourquoi le nom Man in the Middle MITM. Attendez! Ce n'est pas ça! Il était auparavant connu sous le nom de Singe au milieu. Je ne sais pas pourquoi cela s'appelait ainsi, mais je sais sûrement pourquoi Man in the Middle MITM est le nom. L'image suivante sera explicite pour sa définition.

Source de l'image: github.com

Synopsis de l'attaque de l'homme au milieu (MITM)

Toujours des doutes? Permettez-moi de vous expliquer cela. Supposons que vous êtes une personne qui doit effectuer régulièrement des visites sur place pour votre entreprise pour un type x de travail. Vous visitez le lieu de vos clients et attachez votre dongle pour démarrer Internet.

Mais vous voyez que vous n'avez pas réussi à recharger votre forfait Internet (supposez simplement). Et maintenant, vous ne pouvez même plus le recharger car votre Internet est en panne.

Maintenant, le client est assez bon pour vous permettre d'accéder à son réseau local sans fil ou Wi-Fi dans notre cas. Mais la chose est, est-ce sûr? Absolument pas. Vous, mon ami, vous pouvez maintenant être victime de gros truc d'espionnage d'entreprise. Hahaha… Pas exactement, mais mon point est juste que ce n'est pas sûr. Permettez-moi de vous l'expliquer d'une autre manière.

Ce que je vous ai dit ci-dessus n'était qu'un avertissement. Je l'ai fait dans la vraie vie, et permettez-moi de vous montrer les conséquences de cela. Je suis un testeur de pénétration pour commencer.

Tout ce que je vais dire ici, c'est ce que je vous suggère de faire dans votre propre environnement ou laboratoire. Faire cela dans un lieu public peut vous poser de sérieux problèmes juridiques. (Bref, sauf si vous avez un bon avocat, ne faites pas cela).

L'incident

Il y a deux ans, alors que j'apprenais encore le piratage (j'apprends toujours), j'étais assis dans un McDonalds à Pune, en Inde. Mon internet était en panne cette semaine en raison de précipitations extrêmes. Et comme je suis une personne qui ne peut pas vivre sans Internet, j'ai décidé de m'écraser dans un McDonald's, car il dispose d'une connexion Wi-Fi gratuite.

Oui, les gens sautent normalement tout de suite dans un endroit où il y a Internet gratuit (du moins en Inde) sans penser aux problèmes que cela peut causer (à cause de gens comme moi).

J'ai donc commencé mon ordinateur portable. J'avais installé Arch Linux à ce moment-là qui est toujours mon préféré. Mais ce que j'ai fait pourrait être fait dans n'importe quel ordinateur portable installé avec un système d'exploitation Linux de base (YES-Its Linux). Je m'ennuyais et comme je n'avais rien à faire, j'ai commencé une attaque MITM pour le plaisir. Cette attaque est assez sophistiquée.

Ce que cela ferait, c'est que cela ferait probablement penser aux autres ordinateurs et téléphones portables du réseau que je suis le routeur et passait tous les paquets à travers moi. Si vous n'êtes pas horrifié par cela, alors vous devriez l'être.

La raison en est que, maintenant, je gère toutes les informations qui transitent par le réseau; trafic entrant et sortant. Maintenant, je peux voir les paquets, les renifler et parcourir toutes les données qui transitent.

Que ce soit des gens qui se connectent à des sites de réseautage social, des gens qui bavardent ou pire, des gens qui font des transactions bancaires. Je resterais normalement à l'écart dès que je verrais le certificat numérique d'une banque. Mais ce que je ferais juste pour le plaisir, c'est que je modifierais les conversations que les gens faisaient.

C'était vraiment amusant. WhatsApp est sécurisé (ou au moins vous ne pouvez pas le casser dès qu'il passe à travers le réseau). Beaucoup de gens utilisaient We-chat et Hike qui avaient un cryptage extrêmement faible ou aucun cryptage. Donc, quand un gars demandait à une fille de se rencontrer quelque part, je changeais d'habitude l'adresse de leur rencontre.

Je sais que c'est puéril, mais comme je l'ai dit, c'était amusant. (J'ai fait bien plus que ça). Donc, le fait est que je pouvais non seulement voir les transactions et le trafic se produire, je pouvais même les changer, envoyer quelque chose de totalement hors des graphiques.

Par exemple, si quelqu'un lit une vidéo sur YouTube, je pourrais totalement changer cette vidéo avec un simple code JavaScript et les troller. Maintenant, permettez-moi de vous interroger à nouveau sur mon premier exemple d'utilisation d'un Wi-Fi totalement aléatoire, pensez-vous que c'est sécurisé?

Cours recommandés

- Pack de formation R Studio Anova Techniques

- Formation de certification en ligne dans AngularJS

- Formation professionnelle ISTQB niveau 1

- Formation sur les principes fondamentaux des tests de logiciels professionnels

Comment et pourquoi

D'accord, maintenant la principale question que vous attendiez tous? Pourquoi? Ce n'est probablement même pas une question. Il y a beaucoup de réponses à cela, comme vous sécuriser ou comprendre les risques encourus et la science quant à la façon dont cela fonctionne dans la réalité et, en fait, comment connaître et attraper quelqu'un qui vous fait la même chose .

Donc, pour commencer, pour faire une attaque MITM, je recommande d'utiliser Kali Linux. De cette façon, il vous est très facile d'installer quoi que ce soit, car Kali Linux est un logiciel de pentesting et il est livré avec presque tous les outils préinstallés.

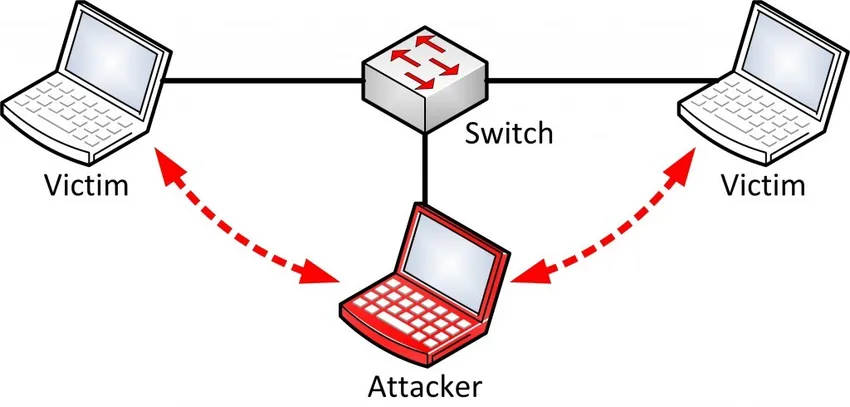

Le MITM est normalement effectué à l'aide d'un empoisonnement ARP. MITM comprend le vol de cookies, le détournement de session où vous pouvez capturer toute la session de connexion de toute personne et bien d'autres.

Avec suffisamment d'informations, on peut même effectuer une attaque de déni de service distribué et détruire tout le réseau. Je n'écrirai pas de codes à part entière ici. Mais je vous dirais les bases du MITM pour vous aider à démarrer. La raison en est que l'attaque dépend également de la sécurité du routeur.

Vous ne pouvez tout simplement pas prendre un ordinateur portable ces jours-ci et pirater quelque chose. Vous avez besoin d'une configuration appropriée pour cela. Donc, après avoir installé kali linux, je recommanderais d'avoir une bonne surveillance et une injection Wi-Fi.

Celui que j'utilise depuis des mois est TP-Link Wn722n. Il a une bonne portée et est extrêmement puissant et portable pour effectuer une attaque MITM.

Maintenant, tout ce que vous devez faire est d'utiliser ArpSpoof pour usurper votre ID Mac pour laisser le réseau penser que vous êtes le routeur, puis capturer tout le paquet via Wireshark et tcpdump. Vous pouvez également renifler le trafic avec Dsniff, mais vous ne pourrez cependant pas renifler les paquets https.

Dsniff ne fonctionne qu'avec une couche socket non sécurisée, c'est-à-dire http et non https. Pour travailler avec http, vous devez utiliser SSL Strip, pour supprimer la couche Secure sockets, puis renifler les paquets à travers elle.

Il y a encore quelques choses à garder à l'esprit. Assurez-vous que votre pare-feu est configuré pour accepter ces paquets. De plus, si vous faites cela sur le LAN, ce n'est pas un problème, mais si vous essayez de le faire sur un WAN, vous devrez le transférer pour obtenir ces paquets.

Voici quelques outils d'attaque MITM qui peuvent être utilisés:

Pour les fenêtres:

Cain et Abel - Un outil GUI pour renifler un empoisonnement ARP. Depuis, je suis dans ce domaine depuis longtemps, je préférerais ne pas opter pour l'homme au milieu des outils d'attaque pour windows. La raison en est que si vous essayez de faire plusieurs attaques, Windows ne vous aidera pas. Vous devrez passer à Linux ou avoir plusieurs ordinateurs, ce qui n'est pas bon.

Pour Linux:

- Ettercap et Wireshark: pour renifler des paquets sur le LAN

- Dsniff: pour capturer les connexions SSH

- SSLStrip - Pour supprimer la couche sécurisée sur les paquets

- Airjack - Pour effectuer plusieurs MITM en une seule fois

- Wsniff - Un outil pour la suppression de SSL et HTTPS

Si vous pensiez que c'était ça, attendez. Il y a une autre plate-forme que la plupart d'entre vous ne connaissent peut-être même pas: Et c'est mon Android préféré. Voyons ce qu'Android a dans sa boutique:

- Dsploit - Un outil pour juste différents types d'attaques MITM

- Zanti2 - Zanti est un logiciel commercial, auparavant c'était une application payante, mais récemment ils en ont fait un logiciel gratuit. Il est extrêmement fort en cas de MITM et d'autres attaques

- Wireshark - Identique à Linux

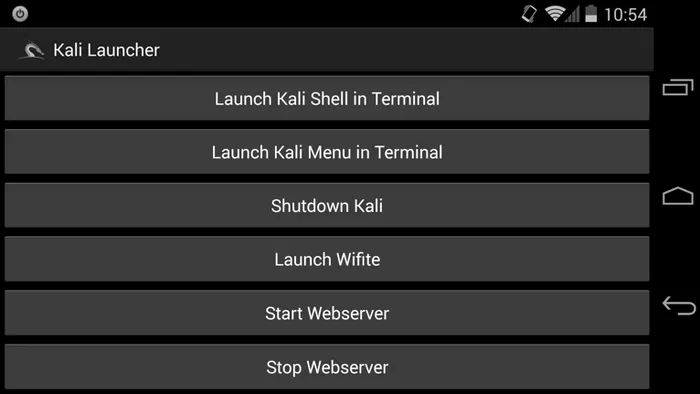

- Kali Linux - Oui. Il y a Kali Linux disponible pour Android qui est maintenant connu sous le nom de NetHunter. La meilleure partie est que vous pouvez même accéder à votre propre ordinateur personnel avec cela, puis lancer le piratage sans laisser de trace.

Donc, la prochaine fois que vous verrez quelqu'un déconner sur votre réseau, ce n'est pas seulement un gars avec un ordinateur portable dont vous devez douter. Toute personne possédant un bon téléphone portable Android comme le Nexus ou le One plus peut pirater votre réseau sans même que vous le sachiez.

Voici à quoi ressemble l'interface graphique de Kali sur Nethunter:

Source de l'image: kali.org

La paranoïa est la clé de la sécurité

La seule façon de rester en sécurité dans ce monde parasité est de rester paranoïaque. Ce n'est pas seulement pour l'attaque MITM, mais parce que c'est pour tout. Voici quelques étapes que vous pouvez considérer lorsque vous accédez à un réseau Wi-Fi public pour assurer votre sécurité:

- Utilisez toujours un VPN lors de la connexion aux services de messagerie

- Utilisez un e-mail sécurisé avec une sécurité de messagerie décente pour détecter les malwares, par exemple: Google ou Protonmail

- Si vous êtes vous-même propriétaire d'un réseau Wi-Fi public, vous devez installer un IDS, c'est-à-dire un système de détection d'intrusion pour capturer tout type d'activité non normale.

- Vérifiez vos informations d'identification de temps en temps pour voir si une activité aléatoire s'est produite ou si elle a été accessible depuis un autre emplacement. Changez vos mots de passe tous les mois. Et surtout, ne les rendez pas plus faciles à casser pour les gens. La plupart des gens conservent des mots de passe comme 18two19Eight4. Ce mot de passe est extrêmement facile à déchiffrer, car il peut s'agir simplement d'une date de naissance, c'est-à-dire le 18 février 1984. Les mots de passe doivent être comme «iY_lp # 8 * q9d». Oui, voici à quoi ressemble un mot de passe décemment sécurisé. Je ne dis pas que c'est impossible à fissurer. Mais, il consommera 10 fois plus de temps qu'il le faut dans le cas des précédents.

Donc, ce serait tout pour l'instant. Attendez mon prochain blog sur la cybersécurité pour plus de mises à jour. Jusque-là, restez en sécurité et continuez de pirater.

Articles Liés:-

Voici quelques articles qui vous aideront à obtenir plus de détails sur l'attaquant secret, alors suivez simplement le lien.

- 13 types de règles d'étiquette électronique que vous pourriez enfreindre

- D'entretiens chez Java pour Fresher | Le plus important

- 6 types de cybersécurité | Basics | Importance

- Linux vs Windows - Découvrez les 9 différences les plus impressionnantes

- CEH vs CPT (Certified Ethical Hacker VS Certified Penetration Testers)