Différence entre le phishing et le pharming

Le phishing envoie à quelqu'un un faux e-mail et lui demande de partager les informations sensibles telles que le nom d'utilisateur, le mot de passe et les coordonnées bancaires, etc. Le site Web de phishing est totalement non authentique. D'autre part, les pharmers piratent généralement le système de noms de domaine (DNS) d'un véritable site Web en pharming. L'utilisateur ouvre un site imposteur qui est une réplique du vrai site Web. L'hameçonnage est un crime plus commun, alors que le pharming n'est pas très fréquent

Hameçonnage

Vous devez être conscient des menaces liées à la cybercriminalité. Ces jours-ci, les pirates sont devenus très astucieux et recourent à de nouvelles techniques pour voler des informations confidentielles sur des ordinateurs personnels et des ordinateurs portables. L'une des méthodes adoptées pour réaliser l'acte illégal est le phishing. Il s'agit d'une procédure illégale par laquelle un pirate ou toute personne acquiert secrètement des informations sur un sujet confidentiel / sensible. Il peut s'agir d'un nom d'utilisateur, d'un mot de passe ou des détails d'une carte de crédit / débit, etc. Le phishing fait partie de la cybercriminalité. Il faut se rappeler que l'intention d'acquérir des informations sensibles est maligne.

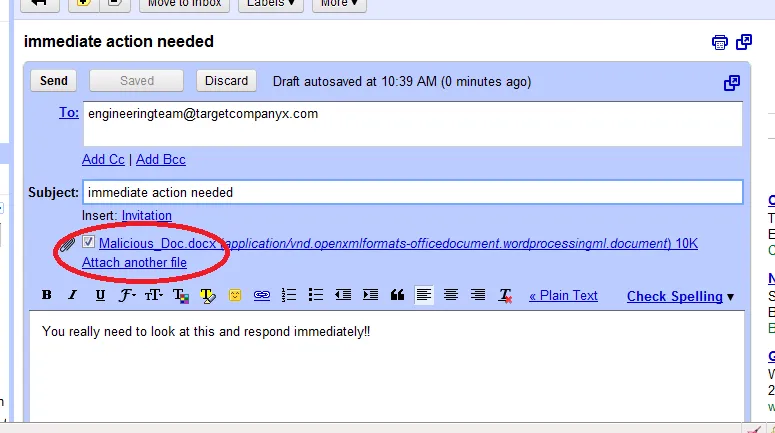

Le but de commettre un tel crime est de victimiser les consommateurs en envoyant des courriels frauduleux qui contiennent souvent le virus. En tant que tel, le phishing envoie des e-mails en vrac qui peuvent sembler authentiques en premier lieu. Par exemple, les gens peuvent recevoir des courriels les informant d'un prix de loterie d'une banque ou de toute autre entreprise renommée. L'expéditeur vous demande généralement vos informations personnelles telles que nom, adresse, numéro de téléphone, e-mail et surtout vos coordonnées bancaires. Ces derniers temps, le phishing est devenu assez courant, victimisant un certain nombre de personnes dans le processus.

Cependant, diverses mesures ont été prises pour limiter cette cyber-menace, telles que la sensibilisation et la mise en garde de ces courriels frauduleux et la non-confiance aveugle, l'offre de formation aux utilisateurs pour lutter contre de tels incidents, l'amélioration du niveau de sécurité des sites Web, la législation et beaucoup plus. Le phishing appartient à la catégorie de l'ingénierie sociale et, en tant que tel, il a également ciblé des sites Web de médias sociaux tels que Facebook, YouTube ou Twitter pour escroquer les utilisateurs.

L'avènement du phishing

La première cible majeure des hameçonneurs était les comptes en ligne américains (AOL). Ils voulaient secrètement obtenir des informations sur les comptes. Dans cette intention, ils se sont présentés comme des employés d'AOL à leurs victimes cibles et envoient des messages leur demandant de soumettre leur identifiant et leur mot de passe. Une fois que l'utilisateur est tombé dans son piège, il est devenu facile de réaliser son intention malveillante. Ils se sont engagés dans un certain nombre de délits liés à la cybercriminalité tels que l'envoi de courriers indésirables en masse, de logiciels contenant des logiciels malveillants, etc.

Pour aller plus loin dans ce processus, ils ont eu recours à d'autres activités illégales, comme encourager les internautes à parcourir de faux sites Web dont l'URL n'était pas légitime. En fait, ils ont également profité indûment des fautes de grammaire et d'orthographe. Avec le temps, le phishing est devenu technologiquement avancé et il est devenu très difficile pour les autorités de détecter les erreurs. Mais il est extrêmement préoccupant que plusieurs sites Web gouvernementaux et militaires soient ciblés par le phishing dans le but de voler des informations confidentielles.

Perte de richesse chaque année

Il est assez regrettable que de nombreuses institutions financières telles que les banques, les entreprises renommées et de confiance, et même les gouvernements subissent d'énormes pertes par an en raison de l'activité illicite du phishing. La perte a été estimée à des milliards.

Cours recommandés

- Maîtriser le cours en ligne ASP.NET

- Cours en ligne de Java Swing GUI

- Formation à la certification dans Games Unity

- Cours de certification en Java complet

Catégorisation détaillée des techniques de phishing

Maintenant, il est important ou vous devez comprendre les différents types de techniques de phishing que les pirates adaptent généralement pour tromper les utilisateurs. Cela vous aidera en effet à rester alerte et attentif si vous rencontrez un tel incident dans un proche avenir. Dans tous les cas, ne répondez pas à un tel courrier qui prétend vous transformer en millionnaire du jour au lendemain. Certains des types importants de techniques de phishing comprennent:

-

Pêche à la baleine

Lorsque les hameçonneurs ou les hackers visent à cibler les cadres supérieurs et autres hauts fonctionnaires d'une entreprise réputée comme le président, le PDG ou le directeur financier, cette activité est appelée la chasse à la baleine. Cela peut être expliqué par un exemple simple. Il est généralement écrit aux autorités supérieures avec une fausse déclaration concernant les préoccupations de l'entreprise. Le contenu de l'e-mail est généralement une sorte de plainte du client. Les pirates peuvent envoyer une URL et demander l'autorisation de télécharger et d'installer le logiciel afin qu'ils puissent voir l'assignation. Par conséquent, la direction de l'entreprise doit faire très attention à ces e-mails afin qu'ils ne soient pas piégés dans le filet. Cela peut entraîner des pertes financières pour l'entreprise.

-

Évasion de filtre

Filter Evasion est une nouvelle méthode développée par les Phishers pour perpétuer leur activité illégale. Dans cette procédure, ils utilisent les images ou les photos plutôt que le texte. Cette technique a été développée pour défier les autorités anti-phishing qui identifient les e-mails frauduleux ou les spams. Cependant, la technologie de pointe a introduit des médicaments pour lutter contre ces maladies. Il a lancé une version plus modernisée des filtres anti-hameçonnage pour détecter ces images à l'aide de la reconnaissance optique de caractères (OCR). D'un autre côté, ces autorités utilisent également la reconnaissance intelligente des mots (IWR) pour identifier les styles cursifs et divers de l'écriture manuscrite. Cependant, cette technique ne remplacera pas l'OCR.

-

Hameçonnage

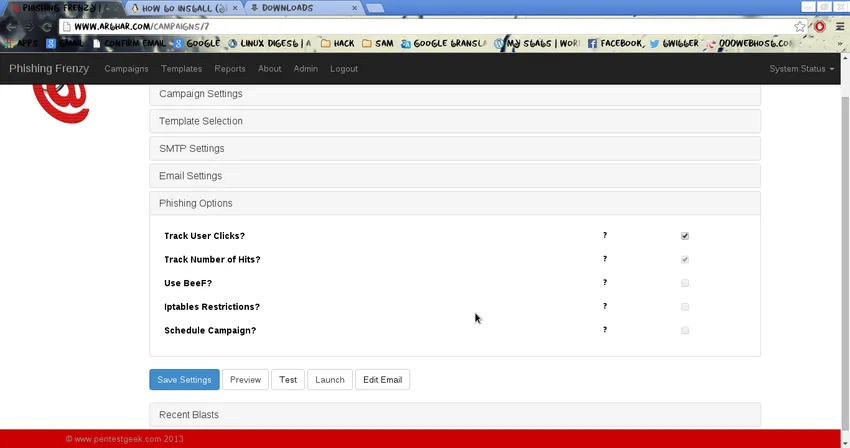

Ces types de techniques de phishing sont menés dans le but d'attaquer des utilisateurs individuels ou même une entreprise. En fait, il a été reconnu comme l'un des processus de phishing les plus courants ces derniers temps. Les pirates visent à recueillir des informations personnelles sur les personnes par le biais de faux e-mails. Cependant, méfiez-vous de ces e-mails d'une personne inconnue.

-

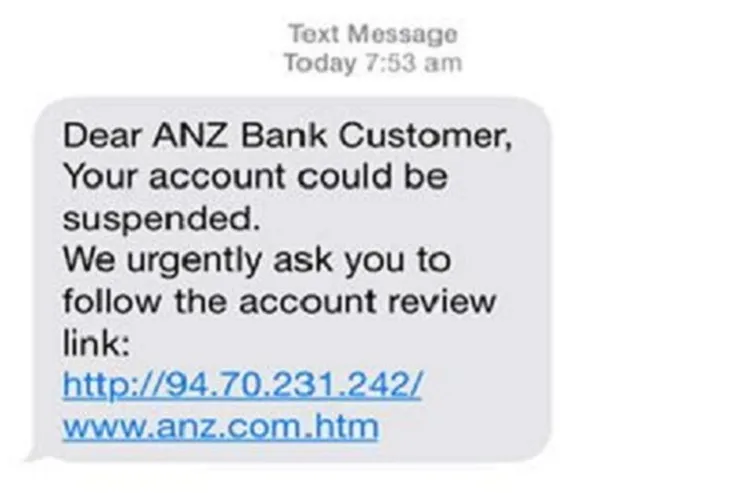

Manipulation de lien

Il s'agit d'une sorte de fraude technique dans laquelle un e-mail de fraude vous demandera de cliquer sur un lien vers un site Web usurpé de toute fausse entreprise. Cependant, lorsque vous ouvrez l'URL, vous ne douterez pas qu'il s'agit d'un site Web hameçonné. Les pirates informatiques effectuent cet acte illégal soit en utilisant une mauvaise orthographe sur le lien, soit en utilisant un faux sous-domaine pour piéger leurs proies. Lorsque vous ouvrez une page particulière sur un site, il semble que vous visualisez cette page spécifique, mais la vérité est qu'elle est liée à un autre site Web. De plus, vous devez avoir rencontré des e-mails indiquant où le lien vous mènera plus loin. Les hameçonneurs profitent également de certains noms de domaine internationaux difficiles à identifier.

-

Phishing par téléphone

Les techniques de phishing par téléphone sont une autre méthodologie courante qui ne nécessite aucune connexion Internet pour commettre le crime. Les hameçonneurs identifient d'abord leurs victimes, puis passent de faux appels téléphoniques, notamment en se faisant passer pour des directeurs de banque ou leur personnel. Ils trompent généralement les gens en disant que leur compte bancaire a développé un problème et ils demandent des informations bancaires complètes, y compris les détails de la carte de crédit ou de débit et le code PIN. Ils obtiennent une adresse IP pendant la conversation, puis retirent tout l'argent du compte de la personne, la laissant en faillite. Par conséquent, ne partagez jamais vos coordonnées bancaires avec une personne inconnue par téléphone.

-

Phishing par clone

Comme son nom l'indique, il s'agit d'une cyberattaque sur le site Web menée à l'aide d'un e-mail ou d'un lien. Les hameçonneurs ciblent souvent un véritable e-mail qui était auparavant actif. Ils développent un clone identique de ce courrier ou lien et le remplacent par la version piratée contenant des logiciels malveillants. Maintenant, ils enverront un e-mail à leur cible à partir de l'identifiant falsifié et l'utilisateur présume qu'il s'agit d'un e-mail d'origine. Pour compléter leurs intentions malveillantes, les pirates utilisent généralement un ordinateur ou un ordinateur portable infecté par le virus.

-

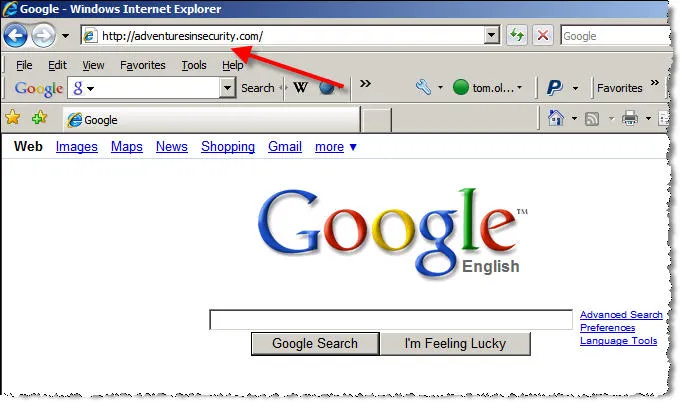

Falsification de site Web

Les hameçonneurs utilisent des technologies de pointe telles que JavaScript pour atteindre leur objectif. Cela les aide à changer la barre d'adresse. En fait, cela leur permet également de remplacer les images du site Web authentique. Ils peuvent fermer le site authentique et développer leur propre site en utilisant la même URL valide. Avec la technologie de plus en plus avancée, ils ont adopté de nouvelles méthodes telles que Cross Script Scripting où ils attaquent directement le site Web d'origine. Cela pose de grandes difficultés aux anti-hameçonneurs pour contrôler ces activités illégales. La préoccupation est encore plus grande car les utilisateurs doivent se connecter à leur propre page de banque ou de service. PayPal a été confronté à de nombreux problèmes de contrefaçon Web par le passé.

-

Redirection secrète

Covert Redirect est l'une des techniques de phishing grâce auxquelles ces pirates intelligents obtiennent des informations personnelles des victimes lors de leur dernière visite sur leur faux site Web. Cependant, cela ne peut être fait que si l'utilisateur permet d'autoriser l'application sur le site. Lorsque vous le faites, les hameçonneurs obtiennent un jeton de l'accessibilité aux informations confidentielles devient très facile.

Outre ces techniques de phishing, les hameçonneurs peuvent également adopter d'autres méthodes. Ceux-ci incluent Evil Twins, Tab Nabbing et l'obtention des informations bancaires.

Pharming

Voyons maintenant le pharming. En termes simples, il est décrit comme un type de cybercriminalité dans lequel le trafic Web d'un site authentique est transporté vers un autre site Web malveillant. Ce type de cyberattaque est davantage associé aux aspects techniques. Dans ce cas, le fichier de l'hôte sur l'ordinateur de la victime peut être modifié. Les attaquants peuvent également profiter d'un inconvénient du logiciel serveur DNS. Le pharming devient plus facile si les attaquants ont accès à un système informatique non sécurisé. Par conséquent, les ordinateurs installés à domicile peuvent être facilement ciblés par rapport aux systèmes d'entreprise disposant d'un serveur protégé.

Comme le phishing est dérivé du mot «pêche» de la même manière, le pharming est dérivé du terme agriculture. Selon les derniers rapports, le phishing et le pharming sont devenus l'une des principales menaces imminentes pour Internet et le cyber-mot. Le pharming victimise essentiellement les affaires en ligne telles que les sites Web de commerce électronique et les transactions via Internet. Cependant, quelques mesures ont été prises pour limiter cet acte malin en introduisant un logiciel antivirus ou la suppression des logiciels espions mais, malheureusement, rien ne s'est avéré efficace.

Les serveurs à domicile sont des cibles faciles

Les serveurs à domicile et les ordinateurs personnels sont vulnérables et non protégés et donc, ils viennent facilement sur le radar des pharmers. Il existe un certain nombre de techniques que les pirates peuvent utiliser, mais la plus courante consiste à utiliser la méthode d'empoisonnement du cache DNS. Le nom du site Web peut être converti en chiffres qui peuvent être décodés à l'aide de la machine. Par exemple, www.product.com devient une série de chiffres comme 180.172. 1.1. Cela peut représenter de plus grandes menaces. L'une des principales raisons qui rendent les ordinateurs de bureau facilement vulnérables est leur mauvaise administration.

Cependant, l'inquiétude ne s'arrête pas là, mais il y a d'autres inconvénients vitaux qui doivent certainement être signalés. Souvent, les gens font des compromis sur le routeur du réseau local. Vous devez comprendre que les routeurs ont un rôle majeur à jouer en matière de cybersécurité. Mais s'il ne s'agit pas d'un véritable routeur, il peut gâcher les informations DNS. Dans une telle circonstance, le pharmer prendra le contrôle du serveur DNS et toutes les informations seront transmises à ce serveur illégal ou mauvais.

Un autre problème qui peut se poser est le changement de firmware par les routeurs. Dans ce scénario, les autorités auront du mal à retrouver l’attaquant. C'est parce que le firmware remplacé ressemble presque à la même chose, y compris la page d'administration, les paramètres, etc.

Quelques incidents de pharming

Il y a eu quelques cas majeurs d'attaques de pharming qui ont été signalés et ils ont été mis en lumière. Une fois que cet incident était le piratage du nom de domaine du FAI de New York et il était lié à un site Web en Australie. Cependant, aucune perte financière de ce type n'a été signalée. Cela s'est produit en janvier 2005.

Dans un autre incident encore, une plainte a été déposée contre une banque mexicaine se livrant à des activités de pharming. Le plaignant était Symantec et cela a eu lieu en janvier 2008. Selon le rapport, les paramètres DNS ont été modifiés depuis l'ordinateur d'un client à la maison après avoir reçu un e-mail d'Espagne.

Différence entre Phishing et Pharming

La comparaison principale entre Phishing et Pharming est discutée ci-dessous:

Dans cet article de Phishing vs Pharming, nous avons vu que le Phishing et le Pharming semblent presque identiques et sont considérés comme des menaces cybernétiques graves. Cependant, ils diffèrent beaucoup les uns des autres.

Conclusion - Phishing vs Pharming

Dans le phishing vs pharming article, les deux sont une menace sérieuse pour Internet et la cybersécurité. Bien que le logiciel ait été développé et que de nouvelles techniques soient introduites pour éliminer de tels crimes, les gens doivent être conscients, alertes et attentifs lorsqu'ils utilisent Internet sous quelque forme que ce soit. Ne vous laissez pas piéger facilement dans le piège de ces attaquants.

Article recommandé

Cela a été un guide pour les principales différences entre Phishing et Pharming. Ici, nous discutons également des principales différences entre Phishing et Pharming. Vous pouvez également consulter les articles suivants pour en savoir plus -

- Meilleur guide pour la définition éthique de pirate informatique | Certification | formation | Débutants

- 15 meilleures techniques d'analyse commerciale

- Les 13 meilleures étapes pour créer une page Web optimisée pour les techniques de référencement

- 7 techniques importantes d'exploration de données pour de meilleurs résultats

- Caractéristiques importantes d'ASP.NET vs C #

- Avantages importants d'ASP.NET par rapport à .NET