Introduction à Ransomware

Avez-vous déjà rencontré le terme «rançon»? La rançon est généralement une grosse somme d'argent demandée en échange de quelqu'un ou quelque chose. Il est couramment utilisé dans les cas d'enlèvement où le kidnappeur demande une rançon en échange de l'otage.

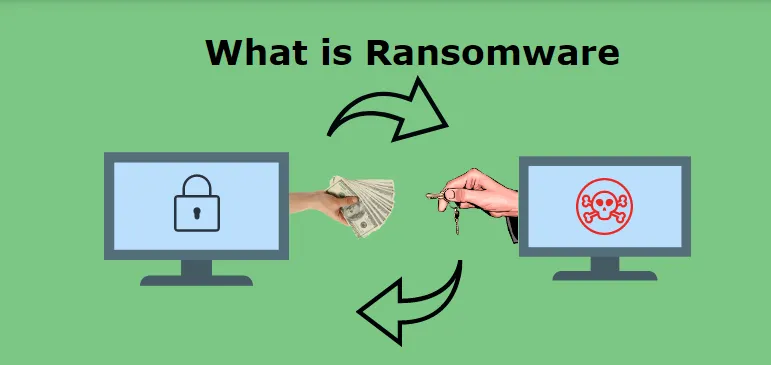

Les ransomwares ou comme on pourrait les appeler «ransom malware» ne sont pas différents. Il s'agit d'un type de malware qui bloque l'accès à ses propres ressources système ou menace de rendre publiques les données sensibles des victimes si une rançon n'est pas payée. Ses racines remontent à la fin des années 1980. Le premier malware de ce type a été écrit par Joseph Popp en 1989 et était connu sous le nom de «PC Cyborg».

Cependant, à l'époque, les ransomwares n'étaient pas une grande menace car toute personne ayant une connaissance décente des ordinateurs pouvait facilement inverser les logiciels malveillants et résoudre le problème. Avec le temps, les ransomwares ont évolué au point où l'on ne peut pas les inverser sans obtenir la clé de déchiffrement.

Comment fonctionne le ransomware?

- La cryptographie joue un rôle vital dans le fonctionnement des ransomwares. Plus précisément, c'est la cryptovirologie - une branche de la cryptographie spécialisée dans la conception de logiciels malveillants. La cryptovirologie utilise des fonctionnalités de cryptographie pour crypter et décrypter les données à l'aide de clés. Le ransomware crypte les données de la victime, les rendant illisibles, donc inutilisables et corrompues. Il demande ensuite une rançon en échange de la clé qui peut décrypter vos données et les rendre à nouveau utilisables.

- Cette technique est bien connue sous le nom «d'extorsion cryptovirale». Le déchiffrement des données affectées sans la clé de déchiffrement est impossible dans ce cas. Les rançons sont demandées sous la forme de monnaies numériques telles que les crypto-monnaies, par exemple, les bitcoins pour s'assurer que les transactions restent introuvables. Les auteurs profitent de cette procédure de change pour éviter d'être traqués.

Comment mon système peut-il être infecté par un ransomware?

Les ransomwares se propagent généralement via des interactions humaines avec Internet via un navigateur. Il peut être déguisé en pièces jointes ou en liens dans un e-mail sur lequel un utilisateur peut cliquer par pure curiosité. Il pourrait également faire partie d'une publicité en ligne ou de liens sur un site Web qui mèneraient à un site Web malveillant ou téléchargeraient le logiciel malveillant dans son système sous prétexte de télécharger un autre fichier que la victime trouverait autrement utile.

Cependant, il y a eu des cas où un ransomware a pu naviguer d'un système à un autre sans aucune intervention humaine. Par exemple, le ransomware «WannaCry», qui a fait des ravages au début de 2017, a infecté jusqu'à 200 000 ordinateurs dans 150 pays.

Types / types de ransomwares

Voici quelques nouveaux types / types de Ransomware que vous devez connaître:

1. CryptoLocker

Ce rançongiciel ciblait les systèmes d'exploitation fonctionnant sous Microsoft Windows. Il migrerait sous forme de pièces jointes par e-mail. Il a été très actif pendant une brève période du 5 septembre 2013 à fin mai 2014. Cependant, au cours de cette brève période, un total de 3 millions de dollars aurait été extorqué aux victimes. Bien qu'il ait été supprimé en mai 2014, il est fourni comme base de base pour de nombreux autres ransomware à venir sur le marché tels que CryptoWall, Torrent Locker, etc.

2. Puzzle

Initialement développé en 2016, il était connu sous le nom de «BitcoinBlackmailer». Il crypte ses données et procède à leur suppression à intervalles réguliers sauf si la rançon est payée. Une heure est accordée à la victime pour le paiement de la rançon. Le premier fichier est supprimé après cette heure initiale si la rançon n'est pas reçue. Ici, le nombre de fichiers supprimés augmente de façon exponentielle en cas de non-réception de la rançon réclamée. La victime dispose d'un maximum de 72 heures pour débourser la rançon, après quoi tous les fichiers sont supprimés.

3. Petya

Il attaque directement le mécanisme de démarrage de l'ordinateur en corrompant l'enregistrement de démarrage principal et en exécutant une charge utile qui empêche le système de démarrer. Ce ransomware cible les systèmes Windows.

4. KeRanger

Ce ransomware est conçu pour attaquer les ordinateurs fonctionnant sous Mac OS et a affecté plus de 7000 systèmes utilisant Mac. Il crypte vos fichiers et vos données tout en exigeant une rançon en échange de leur décryptage.

5. ZCryptor

Il s'infiltre dans le système en se faisant passer pour un installateur du logiciel requis. Une fois installé, il affecte les lecteurs externes et les lecteurs flash afin de se propager davantage sur d'autres ordinateurs. Après quoi, il crypte les fichiers en ajoutant une extension .zcrypt au fichier.

Détection et prévention

Il faut utiliser des logiciels anti-ransomware pour détecter une intrusion de ransomware à un stade précoce. Par exemple, Cyberson fournit un logiciel gratuit «RansomFree» qui est conçu pour trouver et empêcher les attaques de ransomwares. Il y en a peu plus sur le marché, ce sont le Ransom Stopper de CyberSight, l'anti-ransomware d'alarme de zone de Check Point, l'anti-ransomware de CryptoDrop. Ces logiciels sont déclenchés lorsqu'ils détectent qu'un fichier est crypté. Ils s'appuient également sur d'autres comportements typiques des ransomwares pour inciter à l'action.

Mesures préventives

Peu de mesures préventives à prendre sont:

1. Sauvegarde

Assurez-vous de sauvegarder de temps en temps vos fichiers et de les enregistrer sur un autre disque dur externe ou à distance sur le cloud. De cette façon, la perte de données peut être évitée en raison de nombreuses autres défaillances possibles telles que le plantage du système et pas seulement du rançongiciel.

2. Mise à jour des versions du système d'exploitation

Il faut garder leurs systèmes à jour avec la dernière version de la version du système d'exploitation, car ces versions ont tendance à avoir des mises à jour qui peuvent bloquer les attaques de ransomwares ou les rendre moins catastrophiques par nature.

3. Utilisation du logiciel anti-ransomware

La sécurisation de votre système avec un logiciel anti-ransomware permet de prendre des mesures préventives à un stade précoce de l'attaque. Il faut également garder le logiciel anti-ransomware à jour et analyser son système à intervalles réguliers.

4. Bloquer les adresses électroniques inconnues et les sites Web potentiellement dangereux

La prévention de ces e-mails et liens malveillants responsables des attaques peut aider à étouffer le problème à son niveau. Ce paramètre peut être personnalisé à l'aide de ses paramètres antivirus.

Comment supprimer Ransomware?

Une fois infecté, vous n'avez que trois options à rechercher:

1. Formater et restaurer les fichiers sauvegardés: assurez-vous de formater et de rechercher les ransomwares. Supprimez tous les fichiers trouvés concernés, puis restaurez les données de votre sauvegarde.

2. Utilisez le logiciel de décryptage: si le rançongiciel est moins sévère, vous pourrez peut-être trouver un outil de décryptage qui peut vous aider à décrypter les fichiers concernés sans payer de rançon.

3. Réglez la rançon: étant donné que les rançongiciels les plus sophistiqués ne peuvent pas être décryptés à l'aide des outils de décryptage gratuits disponibles en ligne. Il faudrait peut-être payer la rançon. Il convient également de noter que le paiement de la rançon ne garantit pas que l'on pourra faire revivre les données.

Articles recommandés

Ceci est un guide de Qu'est-ce que le ransomware?. Ici, nous discutons de la définition, des concepts, de la détection et de la prévention des ransomwares. Vous pouvez également consulter nos autres articles suggérés pour en savoir plus -

- Ultimate Guide to What is CSS3?

- Tutoriels sur AWT en Java

- Qu'est-ce que l'API en Java?

- Qu'est-ce que le langage de programmation Kotlin?