Introduction aux types de pare-feu

La recherche des outils appropriés à l'emploi représente l'un des problèmes majeurs auxquels les entreprises sont confrontées lorsqu'elles tentent de sécuriser leurs données sensibles. La plupart des entreprises peuvent ne pas avoir une idée claire de la façon de trouver le pare-feu ou les pare-feu adaptés à leurs besoins, comment configurer ce type de pare-feu ou pourquoi de tels pare-feu peuvent être nécessaires même pour un outil commun tel que le pare-feu.

Que sont les pare-feu?

Un pare-feu est une sorte d'outil de cybersécurité utilisé pour contrôler le trafic réseau. Les pare-feu peuvent être utilisés pour isoler les nœuds du réseau, les sources internes ou même les programmes spéciaux des sources de trafic externes. Les logiciels, le matériel ou le cloud peuvent être des pare-feu, les pare-feu de chaque type ayant différents avantages et inconvénients. L'objectif principal d'un pare-feu est de bloquer les requêtes réseau malveillantes et les paquets de données tout en autorisant le trafic légitime. Néanmoins, le mot «pare-feu» est trop large pour être utilisé par les acheteurs de sécurité informatique. Il existe de nombreux types de pare-feu différents, chacun fonctionnant de différentes manières, à la fois à l'intérieur et à l'extérieur du cloud, pour sécuriser différents types de données importantes.

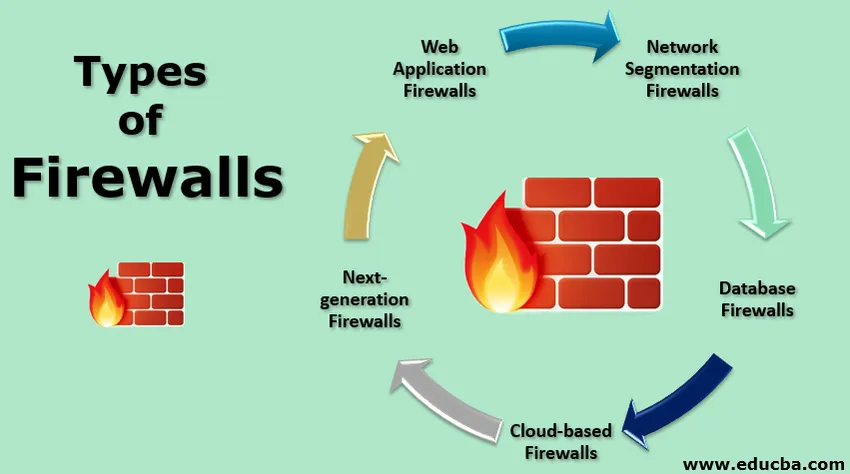

5 principaux types de pare-feu

Maintenant, nous allons voir le type de pare-feu:

1. Pare-feu d'application Web

Un pare-feu pour l'application Web est généralement un serveur proxy entre une application sur un serveur et les utilisateurs d'une application qui accède à l'application depuis l'extérieur du réseau d'entreprise. Le serveur proxy prend les données d'entrée, puis crée une connexion au nom du client interne avec la demande. Un avantage majeur de cette configuration est que la base de données est protégée contre les vérifications de port, les tentatives de localisation du code du serveur d'applications ou tout autre comportement malveillant provoqué par les utilisateurs finaux. Pour filtrer les demandes malveillantes, le serveur proxy analyse également les données pour les empêcher d'atteindre la base de données des applications Web.

Niveau de protection: élevé car le serveur d'applications Web offre un tampon pour les utilisateurs non identifiés et potentiellement malveillants qui pourraient autrement avoir un accès direct au serveur d'applications Web. Ceci est important car de nombreuses applications contiennent des données secrètes précieuses pour les pirates qui sont particulièrement attrayantes dans les applications Web.

Faiblesses et forces: les pare-feu des applications Web sont plus simples, moins vulnérables et plus faciles à corriger que les serveurs Web eux-mêmes. Cela signifie que les pirates peuvent considérer les applications derrière le pare-feu comme très difficiles. Mais les pare-feu proxy ne prennent pas en charge toutes les applications facilement et peuvent réduire les performances de l'application sûre pour les utilisateurs finaux.

2. Pare-feu de segmentation réseau

Un pare-feu pour la segmentation du réseau (on peut également dire que les pare-feu du réseau interne) est utilisé pour gérer les flux de trafic réseau entre les emplacements, les zones opérationnelles, les divisions ou d'autres unités commerciales. Il est appliqué aux limites du sous-réseau. De cette façon, il peut y avoir une rupture de réseau dans une zone et non sur l'ensemble du réseau. Il peut également servir à protéger des zones du réseau qu'il garantit, telles que des bases de données ou des unités de recherche et développement.

Pour les très grandes entreprises ou les entreprises dont les périmètres de réseau sont difficiles à sécuriser, les pare-feu de segmentation de réseau sont très utiles.

Niveau de protection: Bien qu'un attaquant puisse être incapable de déplacer un pare-feu de segmentation de réseau d'une partie d'un réseau à un autre, il ne peut ralentir la progression d'un attaquant dans la pratique que si la rupture initiale est rapide à identifier.

Forces et faiblesses: si un agresseur parvient à accéder au réseau, il peut être beaucoup plus difficile pour un pare-feu de segmentation de réseau d'accéder à des informations particulièrement sensibles.

3. Pare-feu de base de données

Comme son nom l'indique, les pare-feu sont un type de pare-feu pour les applications Web conçues pour protéger les bases de données. Ceux-ci sont généralement installés directement sur le serveur de la base de données (ou près de l'entrée réseau, où plusieurs serveurs ont plusieurs serveurs conçus pour les protéger). Leur objectif est d'identifier et d'éviter les attaques de serveur uniques, telles que les scripts intersites, qui peuvent conduire à des informations confidentielles dans les bases de données accessibles par les attaquants.

Niveau de protection : la perte d'informations confidentielles est généralement coûteuse et coûteuse en ce qui concerne la perte de crédibilité et les mauvaises publicités . À cette fin, toutes les étapes appropriées sont nécessaires pour protéger les bases de données et leurs données. Pour la sécurité de ces données stockées, un pare-feu réseau s'est considérablement ajouté .

Si vous conservez des données de base de données précieuses ou confidentielles, il est fortement recommandé d'utiliser un pare-feu. Selon Risk-Based Security, plus de 4 milliards d'enregistrements ont été volés quatre fois plus qu'en 2013. Lorsque les pirates continuent de cibler efficacement les bases de données, cela signifie que les enregistrements sont de plus en plus importants.

Forces et faiblesses: les pare-feu de serveur peuvent fournir une mesure de sécurité efficace et peuvent également être utilisés pour suivre, examiner et signaler la conformité à des fins réglementaires. Cependant, ce n'est que s'ils sont configurés et modifiés correctement et offrent peu de protection contre les exploits zero-day qu'ils seront efficaces.

4. Pare-feu basés sur le cloud

Un pare-feu basé sur le cloud est une alternative au pare-feu d'un centre de données d'entreprise, mais a le même objectif: protéger un réseau, une application, une base de données ou d'autres ressources informatiques.

Niveau de protection: le professionnel de la sécurité spécialisé dans la gestion de pare-feu configure et gère un pare-feu cloud en tant que service afin qu'il puisse offrir une excellente protection pour les ressources qu'il protège. Il sera également hautement accessible avec peu ou pas de temps d'arrêt planifiés ou non planifiés. Cela se fait généralement avec la configuration des routeurs de l'entreprise pour détourner le trafic vers le pare-feu Cloud lorsque les utilisateurs mobiles s'y connectent via un VPN ou en tant que proxy.

Bien que des pare-feu pour conteneurs dédiés soient fournis, un conteneur peut également être protégé via des iptables qui s'exécutent sur le conteneur avec des pare-feu hôtes.

Forces et faiblesses: La configuration d'un pare-feu de conteneur est probablement plus facile qu'un pare-feu hôte qui fonctionne sur chaque conteneur. Mais cela pourrait être inutile et difficile à justifier sur la base des coûts dans des environnements plus petits.

5. Pare-feu nouvelle génération

Les pare-feu de nouvelle génération sont utilisés pour protéger le réseau contre le trafic de données indésirable, mais ils sont distincts des pare-feu conventionnels. En plus de son port, de son origine, de son adresse IP de destination et de son protocole, les NGFW offrent une visibilité logicielle avec une visibilité complète sur la pile en examinant le contenu de chaque paquet de données. Il vous permet d'interdire l'utilisation d'applications spécifiques telles que les pairs pour les applications de partage de fichiers dans les couches d'application et de limiter les applications telles que permettre à Skype d'être utilisé pour la voix via les appels IP, mais pas pour le partage de fichiers, en utilisant un pare-feu de couche application.

Un NGFW offre une meilleure couverture du pare-feu réseau qu'un pare-feu conventionnel, laissant les coûts et les problèmes de performances d'une part. De plus, de nombreux NGFW offrent d'autres fonctionnalités telles que la détection d'intrusions, l'analyse de logiciels malveillants ainsi que l'inspection de logiciels SSL . Ceux-ci peuvent être utiles pour les organisations disposant de ces applications qui ne disposent pas déjà de solutions ponctuelles mais peuvent également entraîner une diminution significative de la capacité de débit de données du NGFW lorsqu'il est désactivé.

Forces et faiblesses: NGFW a beaucoup plus de contrôle sur le grain des données, ce qui lui permet de faire face à un plus large éventail de menaces potentielles et ne peut pas accéder au réseau d'entreprise. Cependant, les NGFW coûtent plus cher que les pare-feu traditionnels, ce qui peut entraîner des problèmes de performances du réseau car ils effectuent une inspection des paquets plutôt que de simples filtres de paquets.

Protection de niveau: assez élevée car elle offre un haut degré de contrôle granulaire. Ces tâches peuvent être nécessaires pour se conformer aux normes PCI et HIPAA.

Management des menaces unifiées

Les appareils UTM unifiés offrent aux petites et moyennes entreprises une solution de sécurité presque complète sous la forme d'un boîtier unique qui se connecte au réseau. Les fonctionnalités UTM typiques incluent les pare-feu standard, un système de détection d'intrusion (y compris la vérification du trafic entrant, les e-mails pour les virus et les logiciels malveillants, la liste noire) et une liste noire d'adresses Web pour empêcher les travailleurs d'accéder à des sites Web identifiés tels que le phishing. Le pare-feu des applications Web et les fonctionnalités du pare-feu de nouvelle génération (NGFW) comportent également des passerelles Web sécurisées (parfois).

Forces et faiblesses: les UTM ont un attrait clé: un seul achat couvre toutes les exigences de sécurité et peut contrôler et configurer toutes les fonctionnalités de sécurité via une seule console de gestion. La plupart des UTM offrent des niveaux de sécurité de base au prix d'achat d'origine, et des produits de sécurité supplémentaires (tels que IPS) peuvent être disponibles moyennant des frais de licence facultatifs. Le principal inconvénient est que les UTM ne peuvent pas offrir le même niveau de sécurité qu'une combinaison de produits plus complexes, mais cela peut être académique car il y a souvent le choix entre UTM et aucune solution de sécurité.

Les UTM conviennent aux petites entreprises qui n'ont pas de personnel de sécurité dédié et qui n'ont pas l'expertise nécessaire pour configurer des solutions ponctuelles.

Niveau de protection: certaines UTM fonctionnent bien pour sécuriser un réseau, mais les meilleures solutions peuvent offrir une meilleure protection pour chaque fonctionnalité de sécurité.

Conclusion

Ainsi, dans cet article, nous avons vu différents types de pare-feu avec leurs forces et leurs faiblesses. Quel que soit le type de pare-feu que vous sélectionnez, gardez à l'esprit qu'un pare-feu défectueux peut être pire qu'un pare-feu, en quelque sorte, car il offre une impression de sécurité dangereuse tout en offrant peu ou pas de pare-feu. J'espère que cet article vous sera utile pour choisir le pare-feu approprié à votre système.

Articles recommandés

Ceci est un guide des types de pare-feu. Nous discutons ici des 5 principaux types tels que les applications Web, la segmentation du réseau, la base de données, les pare-feu basés sur le cloud et de nouvelle génération avec leurs forces et leurs faiblesses. Vous pouvez également consulter les articles suivants pour en savoir plus -

- 9 principaux types de cybersécurité

- Introduction aux technologies de sécurité

- Qu'est-ce qu'une attaque de phishing?

- Qu'est-ce que la sécurité réseau? | Les avantages

- Dispositifs pare-feu

- Qu'est-ce que le routeur?

- Compétences pour devenir un développeur Web complet