Qu'est-ce que les bases de la cybersécurité?

Le mot de base de la cybersécurité peut être classé en deux mots différents: cyber signifie «substance directement ou indirectement liée aux ordinateurs» et sécurité signifie «protéger les types de choses contre les abus». Les terminologies telles que la sécurité informatique ou la sécurité informatique sont un alias pour les bases de la cybersécurité.

En termes simples, les principes de base de la cybersécurité sont des mesures prises pour protéger les informations vitales contre tout vol ou dommage au matériel, aux logiciels ainsi qu'aux informations qu'ils contiennent. Les informations vitales peuvent être piratées (c'est-à-dire obtenir l'accès sans aucun privilège) par un pirate, c'est-à-dire une personne qui effectue un piratage. Ce pirate peut vous être connu ou il peut s'agir d'une personne anonyme. Il existe deux types différents de hacker: le hacker à chapeau blanc et le hacker à chapeau noir.

Les pirates informatiques sont généralement des personnes que vous connaissez et vous permettent de connaître les failles et les vulnérabilités de votre système. Ils sont également appelés un hacker éthique. Ceux-ci sont généralement embauchés par une entreprise afin de trouver des failles de sécurité dans leur système.

Dans le contraste de base de la cybersécurité, un pirate à chapeau noir est une personne qui effectue un piratage afin de tirer profit (ou pour le plaisir ou la vengeance) d'informations vitales. Ces informations vitales peuvent être des détails confidentiels individuels tels que les coordonnées bancaires, l'accès au courrier électronique, etc. ou les détails confidentiels de l'entreprise tels que l'accès au serveur sécurisé, etc.

Le piratage effectué peut être classé en différents types tels que:

- Ingénierie sociale

- Portes dérobées

- Attaque par déni de service (DoS)

- Écoute

- Usurpation d'identité

- Hameçonnage

L'ingénierie sociale est une compétence par laquelle le pirate obtient des informations vitales en ayant simplement une bonne communication avec la victime. Par exemple, lorsque vous communiquez avec un ami, vous divulguez des informations d'identification par e-mail qui sont entendues par une personne inconnue juste derrière vous (illustré dans la capture d'écran 1).

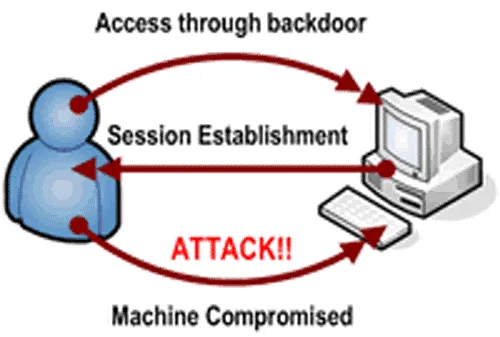

Dans un scénario réel, les portes dérobées signifient permettre un point d'entrée et de sortie secret à une ressource vitale. En termes de systèmes informatiques, une porte dérobée est une méthode secrète pour contourner l'authentification normale ou les contrôles de base de la cybersécurité. Ces portes dérobées peuvent exister pour plusieurs raisons telles que la mauvaise conception d'un système ou l'ajout intentionnel par un concepteur qui est gardé secret pour lui-même ou qui peut avoir été ajouté plus tard par une partie autorisée pour permettre un accès légitime au système.

Les attaques par déni de service (DoS) sont celles qui n'impliquent aucun accès aux machines ou aux ressources réseau des utilisateurs autorisés. Par exemple, un piratage peut entrer plusieurs fois le mauvais mot de passe afin que le compte soit verrouillé ou que la machine / le réseau soit surchargé à un point tel que tous les utilisateurs autorisés ne pourront pas accéder aux ressources. Dans ce cas, une attaque est effectuée par un pirate à partir d'une machine, c'est-à-dire d'une seule adresse IP. Cela peut être géré en bloquant une adresse IP spécifique à l'aide d'un pare-feu. Cependant, il peut y avoir un scénario où l'attaque est effectuée par un pirate à partir de plusieurs machines. Il s'agit de l'attaque DDoS (Distributed-Denial-Of-Service).

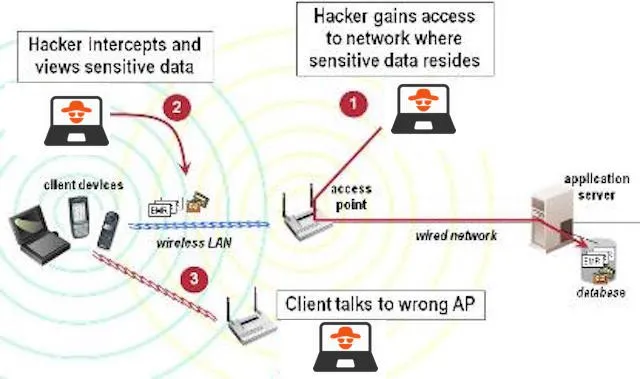

Le terme écoute indiscrète signifie écouter secrètement une conversation. En termes de sécurité informatique, cela est généralement effectué entre les hôtes de base de la cybersécurité sur un réseau (illustré dans la capture d'écran 4). Par exemple, il existe un programme appelé Carnivore qui est utilisé par le FBI (Federal Bureau of Investigation) afin d'écouter le système des FAI (Internet Service Providers).

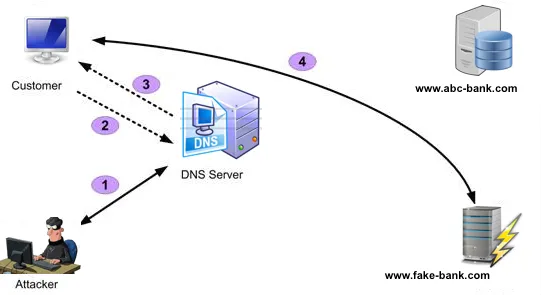

Le terme usurpation signifie imiter quelque chose tout en exagérant ses caractéristiques avec un gain ou un profit personnel. L'usurpation d'identité de l'utilisateur peut être décrite comme une situation dans laquelle une personne ou un programme réussit à se faire passer (c'est-à-dire faire semblant d'être quelqu'un que l'on n'est pas) comme une autre en falsifiant des données. Par exemple, pour appeler un pirate informatique (prétendant être un utilisateur d'origine) à un responsable bancaire pour effectuer des transactions bancaires.

Cours recommandés

- Formation JIRA

- Cours en ligne sur Java EE / J2EE

- Formation professionnelle sur les dispositifs d'assemblage et de câblage

- Programme général de réseautage

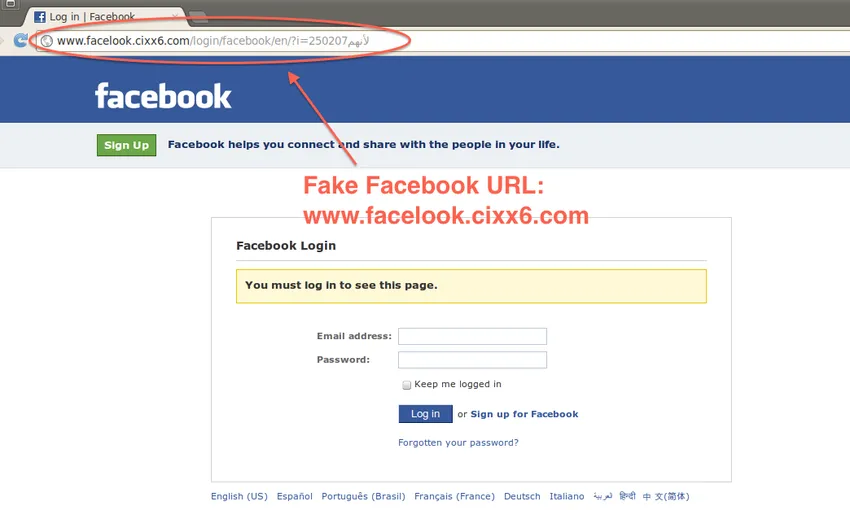

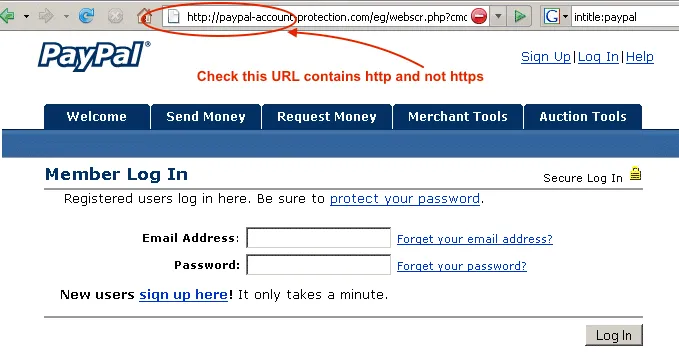

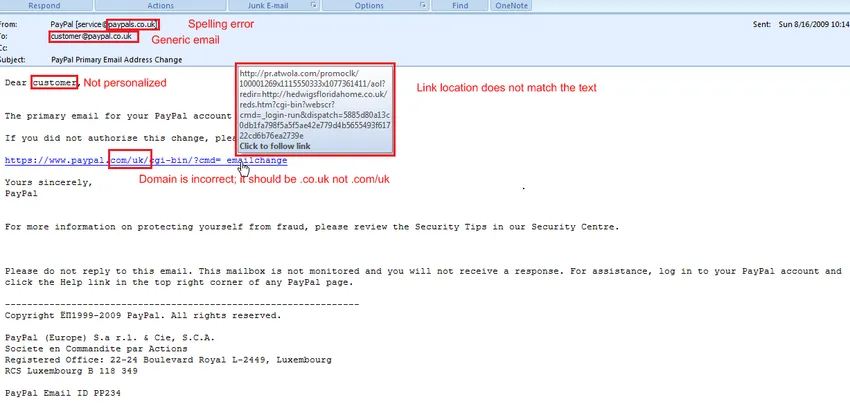

L'hameçonnage est la pratique frauduleuse consistant à envoyer des e-mails censés provenir d'entreprises réputées afin d'inciter des individus à révéler des informations personnelles telles que nom d'utilisateur, mots de passe, détails de carte de crédit, etc. en ligne. Cela se fait généralement par usurpation de courrier électronique ou messagerie instantanée. Il dirige généralement les utilisateurs vers un site Web qui semble être légitime, mais qui est en fait faux et contrôlé par un pirate. L'utilisateur entre des informations confidentielles sur un faux site Web et devient ainsi victime de phishing. La capture d'écran 6 montre comment le site Web de phishing de Facebook est créé.

La meilleure façon de ne pas être piraté est de ne pas utiliser d'ordinateurs! Cela signifie que vous serez isolé des informations routières appelées «Internet». Cela semble être une approche impossible pour rester en sécurité. Il existe une autre approche pour rester en sécurité en prenant des précautions lorsque vous travaillez avec des ordinateurs.

Conseils de sécurité personnelle

Vous trouverez ci-dessous quelques conseils et astuces de sécurité personnelle qui peuvent vous aider à vous faire pirater.

1. Importance de la cybersécurité domestique sans fil:

- Le Wi-Fi a toujours un mot de passe par défaut à un stade initial de l'installation. Modifiez le mot de passe par défaut du Wi-Fi. Un mot de passe doit être fort et avoir un alphabet (à la fois en majuscules et en minuscules), des caractères numériques et spéciaux et doit être composé d'au moins huit caractères.

- Activez toujours le cryptage WPA2 (Wireless Protected Access) / WEP (Wired Equivalent Privacy) compatible pour le Wi-Fi. Il vaut mieux utiliser un chiffrement plutôt que n'en utiliser aucun.

- Modifiez le nom de réseau par défaut. En effet, les réseaux par défaut sont plus susceptibles d'être piratés.

- Activez le filtrage des adresses MAC. Ce mécanisme permet au Wi-Fi de fonctionner uniquement avec l'adresse MAC enregistrée.

- Ne vous connectez pas automatiquement à un réseau Wi-Fi ouvert car ces réseaux sont plus vulnérables au piratage.

- Éteignez le réseau pendant de longues périodes de non-utilisation.

2. Importance de la cybersécurité des médias sociaux:

- Soyez prudent lorsque vous cliquez sur les liens que vous recevez dans les messages de l'expéditeur inconnu. En effet, les liens peuvent rediriger vers un site Web de phishing.

- Sachez ce que vous avez publié sur vous-même. Certaines personnes publient des informations confidentielles telles que leur numéro de contact personnel ou leur adresse sur les réseaux sociaux tels que Facebook, Twitter, etc. qui peuvent être dangereuses.

- Ne croyez pas qu'un message vient vraiment de qui il dit qu'il vient. Il peut s'agir d'un contenu d'usurpation qui prétend être l'expéditeur d'origine.

- N'autorisez pas les services de réseaux sociaux tels que Facebook, Twitter, LinkedIn, etc. à analyser votre carnet d'adresses électroniques. Cela peut également permettre de lire le contenu des e-mails.

- Tapez l'adresse de votre site de réseautage social directement dans votre navigateur au lieu de cliquer sur le lien car il se peut que le site de phishing attende d'obtenir vos informations confidentielles.

- Soyez sélectif sur qui vous acceptez comme ami sur un réseau social. Si vous ajoutez une personne inconnue sur un réseau social, cela peut être le point d'entrée du piratage.

- Choisissez soigneusement vos réseaux sociaux. Comprenez les politiques de confidentialité.

- Soyez prudent lors de l'installation d'applications complémentaires sur vos sites, car ce complément peut être des chevaux de Troie susceptibles d'accéder à votre système.

3. Importance de la cybersécurité des services bancaires en ligne:

- Surveillez régulièrement votre compte.

- évitez de cliquer sur les e-mails. Un tel e-mail peut être un piège de phishing et peut vous causer de gros problèmes.

- Changez régulièrement vos mots de passe et assurez-vous d'utiliser toujours un mot de passe fort.

- Accédez à vos comptes à partir d'un emplacement sécurisé tel que l'utilisation de Firefox plutôt que d'Internet Explorer.

- Ne soyez pas dupe si vous recevez un e-mail ou un SMS ou tout appel téléphonique promettant une récompense pour avoir fourni vos informations personnelles, car il peut s'agir d'une approche d'ingénierie sociale du piratage.

- Assurez-vous que vous utilisez uniquement des applications officielles approuvées par les banques.)

4. Importance de la cybersécurité des téléphones portables:

- Utilisez toujours un schéma, un code PIN ou un mot de passe pour verrouiller votre appareil. Si l'appareil est volé et n'est pas protégé par un mot de passe, un pirate peut mal utiliser l'appareil.

Capture d'écran 11

Capture d'écran 11

- Verrouillez automatiquement votre téléphone pour le garder en sécurité.

- Un logiciel de protection des données doit être utilisé pour la protection des données de l'appareil.

- Gardez vos applications et les logiciels de votre appareil à jour et mettez-les toujours à jour à partir d'un site Web / d'une source authentique.

5. Les enfants prennent soin des bases de la cybersécurité:

- Parlez-en à vos enfants, protégez leurs informations personnelles, faites attention aux trucs «gratuits» et utilisez des mots de passe de messagerie forts.

- Conseillez aux enfants d'utiliser un logiciel de sécurité pour analyser tous les programmes téléchargés.

- Surveillez les activités P2P (Peer-2-Peer) ou les habitudes de partage de fichiers de vos enfants.

- Enseignez-leur les escroqueries par hameçonnage à l'aide d'une démonstration.

- Enseignez aux enfants les applications qu'ils installent.

Première source d'image: pixabay.com

Articles recommandés

Voici quelques articles qui vous aideront à obtenir plus de détails sur les types de cybersécurité, alors suivez simplement le lien.

- 13 Saviez-vous que 13 types utiles de règles d'étiquette électronique

- 32 Outils de cybersécurité importants dont vous devez être conscient

- Le rôle important de la cybersécurité dans notre vie

- Le saviez-vous? 4 types de cybercriminalité nuisibles en Inde

- Cyber marketing