Qu'est-ce qu'un malware?

Malware est un terme parabole utilisé pour désigner plusieurs types de code agressifs ou invasifs, et c'est le nom court d'un logiciel malveillant. Les cybercriminels développent des logiciels malveillants qui nuisent à la sécurité du système, volent des données, contournent les contrôles et endommagent l'ordinateur hôte, ses logiciels et ses informations.

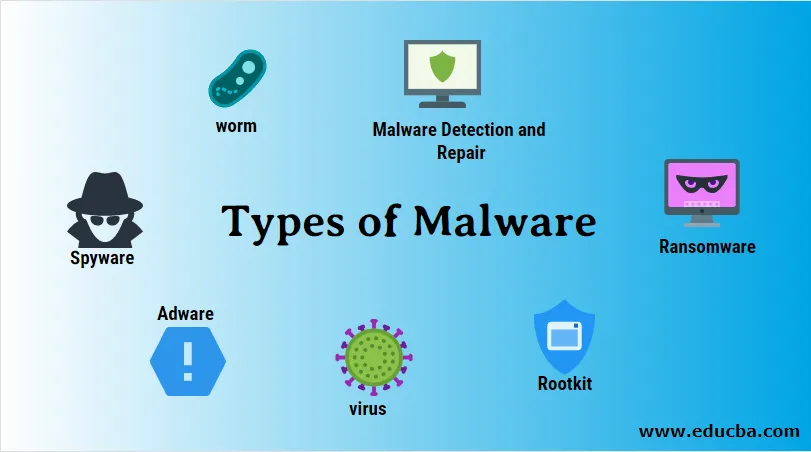

Types de logiciels malveillants

Les formes de logiciels malveillants les plus importantes et les plus populaires sont les suivantes:

1. Spyware

- Les logiciels espions sont souvent utilisés par les personnes qui souhaitent tester les activités informatiques de leurs proches. Bien entendu, les pirates peuvent utiliser des logiciels espions lors d'attaques ciblées pour enregistrer les frappes des victimes et accéder aux mots de passe ou à la propriété intellectuelle. Les logiciels publicitaires et les logiciels espions sont généralement les plus simples à désinstaller, car ils ne sont pas aussi méchants que les autres programmes malveillants. Vérifiez et arrêtez l'exécutable malveillant - vous avez terminé.

- La méthode utilisée pour utiliser l'appareil ou le client, qu'il s'agisse d'ingénierie sociale, de code non corrigé ou d'une douzaine d'autres causes profondes, est beaucoup plus importante que les logiciels publicitaires ou les logiciels espions réels. En effet, bien que les objectifs d'un logiciel espion ou publicitaire ne soient pas si malveillants, en tant que cheval de Troie avec accès à distance par porte dérobée, tous utilisent les mêmes méthodes de panne. L'existence d'un logiciel espion devrait être un avertissement contre une sorte de vulnérabilité dans le système ou le client avant que de très mauvaises choses ne se produisent.

2. Adware

- Adware un type de logiciel pour afficher des publicités sur votre ordinateur, transmettre des demandes de recherche à des sites Web pour des publicités et collecter des données marketing sur votre ordinateur. Par exemple, un logiciel de publicité recueille normalement les informations sur les types de sites Web que vous visitez pour afficher des annonces personnalisées.

- Certains estiment que les logiciels publicitaires collectant des informations sont des logiciels malveillants sans votre autorisation. Un autre exemple de logiciel publicitaire malveillant est la publicité contextuelle intrusive pour des correctifs prétendus de virus informatiques ou de mauvais résultats.

3. Virus informatique

- Un virus informatique est principalement caractérisé par des logiciels malveillants que les cybercriminels répliquent. En règle générale, il cible et infecte les fichiers existants sur le système cible. Pour exécuter des activités malveillantes sur le système cible, les virus doivent s'exécuter pour cibler tous les fichiers que le programme peut exécuter. Depuis l'avènement des ordinateurs, les virus existent, du moins en théorie.

- John von Neumann a fait sa première étude universitaire sur la théorie des machines en 1949. Dans les années 70, les premiers exemples sont des virus vivants. Nous utilisons des ressources système en plus du vol et de la corruption de données, par exemple pour rendre le réseau hôte inutile ou inefficace. Une autre caractéristique commune des virus est leur libération, ce qui les rend difficiles à identifier. Les virus ne sont pas invités, se cachent dans l'anonymat, se répliquent lorsqu'ils sont exécutés et fonctionnent généralement dans l'obscurité en infectant d'autres documents.

4. Ver

- Les vers étaient encore plus longs que les virus informatiques avant les jours du mainframe. Le courrier électronique les a intégrés dans le modèle à la fin des années 1990 et les praticiens de la sécurité informatique ont été frappés par des vers malveillants qui sont venus en pièces jointes pendant près d'une décennie. Une personne ouvrirait un e-mail vermifuge et toute l'entreprise serait facilement contaminée. La caractéristique étrange du ver est qu'il se reproduit.

- Prenez le tristement célèbre ver d'Iloveyou: quand il est parti, presque tous les clients de messagerie dans le monde ont été touchés, les systèmes téléphoniques ont été submergés (avec le texte envoyé frauduleusement), les réseaux de télévision ont été interrompus et même le journal quotidien que j'avais pendant une demi-journée a été reporté. Plusieurs autres vers, dont SQL Slammer et MS Blaster, ont donné au ver sa place dans l'histoire de la sécurité des logiciels. Le ver qui réussit rend sa capacité de se propager sans interférence de l'utilisateur final si dévastatrice. En comparaison, les virus ont besoin d'un utilisateur final pour commencer au moins, avant de tenter d'infecter d'autres fichiers et utilisateurs innocents. Les vers utilisent d'autres fichiers de travail et logiciels sales.

5. Cheval de Troie

- Un cheval de Troie est un programme malveillant qui lui semble utile. Les cybercriminels fournissent aux chevaux de Troie un code régulier, ce qui persuade une victime de le télécharger. Le mot vient de l'histoire grecque antique du cheval de bois utilisé par l'embuscade pour conquérir la ville de Troie. Les chevaux de Troie sur les machines sont tout aussi agressifs. La charge utile peut être autre chose qu'une porte dérobée qui permet aux attaquants d'accéder au périphérique affecté sans autorisation. Les chevaux de Troie donnent souvent aux cybercriminels accès aux adresses IP, mots de passe et coordonnées bancaires aux informations personnelles d'un client. Il est souvent utilisé par les enregistreurs de frappe pour capturer rapidement les noms de compte et de mot de passe ou les informations de carte de crédit et pour divulguer les détails à l'acteur du logiciel malveillant.

- De nombreuses attaques de ransomwares sont exécutées avec un cheval de Troie à l'intérieur d'une donnée apparemment inoffensive, le logiciel malveillant est stocké. Les experts en sécurité considèrent que les chevaux de Troie sont aujourd'hui parmi les types de logiciels malveillants les plus dangereux, en particulier les chevaux de Troie destinés à voler les utilisateurs de données financières. Certaines formes insidieuses de chevaux de Troie prétendent tuer les virus mais en ajouter à la place.

6. Ransomware

- Les programmes malveillants qui chiffrent les informations et les conservent en tant que récupération en attendant un gain dans la crypto-monnaie ont été un pourcentage important de logiciels malveillants ces dernières années, et le pourcentage est toujours le même. De plus, Ransomware a paralysé les entreprises, les hôpitaux, la police et même des villes entières. Les systèmes les plus indépendants sont les chevaux de Troie, ce qui signifie qu'ils doivent être développés par une sorte d'ingénierie sociale. Après son exécution, la majorité des utilisateurs vérifient et chiffrent les fichiers en quelques minutes.

- Si le client recherche quelques heures avant la configuration de la routine de cryptage, le gestionnaire de logiciels malveillants déterminera exactement le montant que la victime peut se permettre et veillera également à ce que d'autres sauvegardes soi-disant sûres soient supprimées ou cryptées. Les ransomwares, comme tout autre type de malware, peuvent être évités, mais une fois exécutés, les dommages peuvent être difficiles à inverser sans une sauvegarde solide et vérifiée. Plusieurs rapports ont montré qu'environ un tiers des victimes payaient toujours leur rançon et qu'environ 30% des victimes ne révélaient toujours pas leurs dossiers. Quoi qu'il en soit, il a besoin d'autres appareils, de clés de déchiffrement et de plus d'une petite chance d'ouvrir les fichiers chiffrés, si possible.

7. Rootkit

- Un rootkit est une collection d'outils logiciels généralement malveillants, qui offre un accès non autorisé à un ordinateur par des utilisateurs non autorisés. Après avoir installé le rootkit, le contrôleur du rootkit peut exécuter des fichiers à distance et modifier les paramètres système sur la machine hôte.

- Aujourd'hui, la plupart des programmes malveillants sont appelés rootkits ou rootkits. Les programmes malveillants essaient simplement de changer le système d'exploitation sous-jacent pour surveiller efficacement le logiciel et le cacher de l'antimalware.

8. Phishing et Spear Phishing

- Le phishing est l'un des cybercrimes qui se produit lorsqu'un e-mail, un téléphone ou un SMS est contacté pour inciter une victime à fournir des données sensibles, telles que l'identification personnelle, les coordonnées bancaires et de carte de crédit et les mots de passe, par quelqu'un se faisant passer pour une entité légitime. Le phishing n'est pas un type de malware, technologiquement parlant, mais une méthode de livraison que les criminels utilisent pour propager d'autres formes de malware. En raison de son importance et de son fonctionnement, nous l'avons inclus ici sous forme de logiciels malveillants.

- Une attaque incite parfois une personne à cliquer sur une URL malveillante pour tromper l'utilisateur en lui faisant croire qu'il visite une passerelle de paiement en ligne ou un autre service en ligne. Le site malveillant enregistre ensuite le nom et le mot de passe de l'utilisateur et toute autre information personnelle ou financière. Le Spear Phishing est un type d'attaque visant une personne ou un groupe de personnes comme le directeur financier d'une entreprise pour accéder à des informations financières confidentielles.

9. Détection et réparation de logiciels malveillants

- Malheureusement, il peut être une erreur stupide de trouver et de désinstaller des composants malveillants individuels. Il est facile de se tromper et de sauter une partie. Par conséquent, vous ne savez pas si le logiciel malveillant a changé le système d'une manière qui n'est plus complètement fiable.

- Si la suppression des logiciels malveillants et la criminalistique ne sont pas correctement formées, sauvegardez les données (sans elles, si nécessaire), formatez le lecteur et réinstallez les programmes et les données si le logiciel malveillant est identifié.

Symptômes des logiciels malveillants

Voici quelques-uns des symptômes et signes courants d'une infection par un logiciel malveillant:

- Réduisez votre machine, vos programmes et votre accès Internet.

- Le navigateur Web cesse également de fonctionner entièrement.

- Immédiatement, les popups des publicités intrusives vont inonder votre écran.

- Des pannes fréquentes de machines ou de logiciels sont imprévues.

- Le stockage sur disque inattentif diminue.

- La page d'accueil du navigateur Web a été modifiée.

- Les personnes qui se plaignent de recevoir des e-mails étranges et dénués de sens

Conclusion - Types de logiciels malveillants

Dans cet article, nous avons vu quels sont les différents types de malwares, comment les détecter et comment identifier que votre système est ou non affecté par des malwares. J'espère que cet article vous aidera à comprendre le malware et ses types.

Article recommandé

Ceci est un guide des types de logiciels malveillants. Nous discutons ici des logiciels malveillants et des types de logiciels malveillants les plus importants ainsi que des symptômes. Vous pouvez également consulter nos autres articles suggérés pour en savoir plus -

- Introduction à Qu'est-ce que la cybersécurité?

- Principes de cybersécurité | 10 principaux principes

- Cadre de cybersécurité avec composants

- Questions d'entretiens chez Cyber Security

- Top 12 Comparaison des adresses Mac vs IP