Algorithmes et cryptographie - Tout d'abord, avant de commencer et de commencer à me vanter de moi-même et à convertir ce blog en une conversation ennuyeuse d'un côté, permet d'abord de comprendre ce que sont les algorithmes et comment sont-ils liés à la cryptographie.

Algorithmes et cryptographie

Des algorithmes

Pour ceux d'entre vous qui pensent que les algorithmes ne sont liés qu'à l'informatique, vous avez tort. L'algorithme est une méthode ou une formule pour résoudre un problème. Et quand je dis problème, il peut s'agir de n'importe quel type de problème, qu'il s'agisse de formules mathématiques, scientifiques ou même informatisées. Permettez-moi de vous donner un simple

Exemple:

(A + b) 2 = a 2 + 2ab + b 2

Ou ça peut être comme:

Montant accumulé = capital (1 + ROI * 100 * fois)

Oui! Tout ce qui est une formule peut être considéré comme un algorithme. Un algorithme est un ensemble de règles pour résoudre un problème qui, s'il est fait correctement, donnera une réponse correcte à chaque fois. Les algorithmes impliquent généralement de répéter une série d'étapes encore et encore, comme dans les algorithmes d'emprunt et de transport et dans les algorithmes longs de multiplication et de division. Les algorithmes incluent une variété d'addition, de soustraction, de multiplication et de division.

Mais avant de commencer à penser que je prends une sorte de cours de mathématiques ici, permettez-moi de vous dire que je ne le suis pas. Je suis ici pour parler des algorithmes et de la cryptographie liés à l'informatique. Mais avant de poursuivre, permettez-moi de vous donner quelques exemples d'algorithmes simples pour commencer.

Ces exemples sont destinés aux noobs purs qui n'ont jamais fait de travaux algorithmiques de leur vie. Donc, si vous pensez que vous êtes assez intelligent, vous pouvez passer à la section suivante de la cryptographie où je présenterais à nouveau quelques notions de base avant de passer au niveau suivant.

Donc, voici quelques exemples sur les algorithmes d'addition, qui vous permettront de démarrer pour l'instant et de vous donner une idée de la façon dont les algorithmes sont. Commençons par les mathématiques de base:

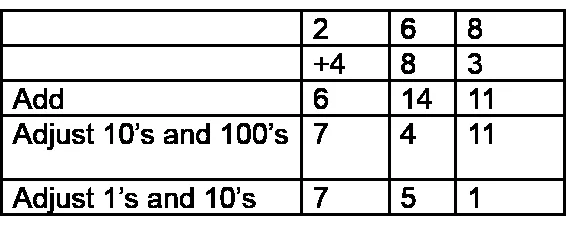

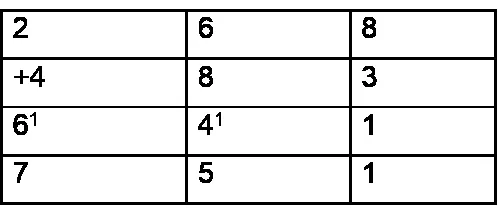

Algorithmes d'addition de gauche à droite:

En commençant à gauche, ajoutez colonne par colonne et ajustez le résultat.

Pour certaines personnes, ce processus devient si automatique qu'ils commencent à gauche et écrivent la réponse colonne par colonne, s'ajustant au fur et à mesure sans écrire d'étapes intermédiaires. Si on leur demande d'expliquer, ils disent quelque chose comme ceci:

200 plus 400 est 600, mais (en regardant la colonne suivante) j'ai besoin d'ajuster cela, alors écrivez 7. Ensuite, 60 et 80 est 140, mais cela doit être ajusté, alors, écrivez 5. Maintenant, 8 et 3 est 11, pas plus à faire, écrire 1. Cette technique se développe facilement à partir d'expériences avec des manipulateurs, tels que des blocs de base 10 et de l'argent, et des jeux d'échange ou d'échange, et est cohérente avec les modèles de gauche à droite appris pour la lecture et l'écriture.

Maintenant, certaines personnes peuvent devenir complètement folles en lisant à ce sujet. Donc, vous devrez peut-être rechercher ces informations sur Google pour avoir une idée précise de ce qui se passe exactement ici.

Cryptographie

La cryptographie est un art d'écrire des codes d'une manière non lisible par l'homme. Il s'agit d'une méthode de stockage et de transmission de données sous une forme particulière afin que seuls ceux à qui elles sont destinées puissent les lire et les traiter. Vous pouvez dire que la cryptographie est un proche cousin des disciplines de la cryptologie et de la cryptanalyse.

La cryptographie comprend des techniques telles que les micropoints, la fusion de mots avec des images et d'autres moyens de masquer des informations en stockage ou en transit. Cependant, dans le monde informatique actuel, la cryptographie est le plus souvent associée au brouillage du texte en clair (texte ordinaire, parfois appelé texte clair) en texte chiffré (un processus appelé chiffrement), puis à nouveau (connu sous le nom de déchiffrement). Les personnes qui pratiquent ce domaine sont appelées cryptographes.

Le chiffrement est utilisé depuis plusieurs milliers d'années. Les codes et chiffres suivants peuvent être appris et utilisés pour crypter et décrypter des messages à la main:

A) Chiffres monoalphabétiques:

Le chiffrement monoalphabétique utilise la même substitution sur l'ensemble du message. Par exemple, si vous savez que la lettre A est chiffrée comme la lettre K, cela restera vrai pour tout le message. Ces types de messages peuvent être piratés en utilisant une analyse de fréquence, des suppositions éclairées ou des essais et erreurs.

1. Chiffre Ceaser

Un chiffrement César est l'une des méthodes de chiffrement les plus simples (et les plus faciles à déchiffrer). Il s'agit d'un chiffre de substitution qui implique de remplacer chaque lettre du message secret par une lettre différente de l'alphabet, qui est un nombre fixe de positions plus loin dans l'alphabet.

Étant donné que chaque lettre du message a une traduction directe dans une autre lettre, l'analyse de fréquence peut être utilisée pour déchiffrer le message. Par exemple, la lettre E est la lettre la plus couramment utilisée en anglais.

Ainsi, si la lettre la plus courante dans un message secret est K, il est probable que K représente E. De plus, les terminaisons de mots courantes telles que ING, LY et ES donnent également des indices. Une approche par force brute d'essayer les 25 combinaisons possibles fonctionnerait également pour déchiffrer le message.

Dans cet exemple, chaque lettre du message en clair a été décalée de 3 lettres vers le bas dans l'alphabet.

Plaintext : Ceci est un message secret

Texte chiffré : wklv lv d vhfuhw phvvdjh

2. Chiffre Atbash

Le chiffre Atbash est un cas très spécifique d'un chiffre de substitution où les lettres de l'alphabet sont inversées. En d'autres termes, tous ceux qui sont remplacés par Zs, tous les Bs sont remplacés par Ys, etc.

Parce que renverser l'alphabet deux fois vous obtiendrez l'alphabet réel, vous pouvez chiffrer et déchiffrer un message en utilisant exactement le même algorithme.

Exemple:

Plaintext : Ceci est un message secret

Texte chiffré : Gsrh rh z hvxivg nvhhztv

Le chiffrement par mot-clé est identique au chiffrement César à l'exception du fait que l'alphabet de substitution utilisé peut être représenté par un mot-clé.

Pour créer un alphabet de substitution à partir d'un mot-clé, vous devez d'abord noter l'alphabet. En dessous, vous écrivez le mot-clé (en omettant les lettres en double) suivi des lettres inutilisées restantes de l'alphabet.

ABCDEFGHIJKLMNOPQRSTUVWXYZ

MOT-CLÉABCFGHIJLMNPQSTUVXZ

Pour chiffrer un message en clair, vous convertissez toutes les lettres de la ligne supérieure en leur lettre correspondante sur la ligne inférieure (A à K, B à E, etc.).

L'utilisation de l'analyse de fréquence et de quelques suppositions éclairées peut facilement casser ces types de chiffres de substitution simples.

4. Pigpen / Chiffre maçonnique

Le chiffrement de porcherie (parfois appelé chiffrement maçonnique ou chiffrement franc-maçon) est un chiffrement de substitution simple échangeant des lettres contre des symboles basés sur une grille. Le plan a été développé et utilisé par les francs-maçons au début des années 1700 pour la tenue des dossiers et la correspondance. L'exemple de clé montre une façon d'affecter les lettres à la grille.

B) Chiffres polyalphabétiques:

Dans un chiffrement polyalphabétique, la substitution peut changer tout au long du message. En d'autres termes, la lettre A peut être codée comme la lettre K pour une partie du message, mais plus tard, elle peut être codée comme la lettre W.

Cours recommandés

- Formation sur XML

- Cours de formation à l'examen CCNA

- Formation complète sur UNIX et Linux OS

- Pack de formation HTML 5

1. Chiffre Vigenere

Dans un chiffre César, chaque lettre de l'alphabet est décalée le long d'un certain nombre d'endroits; par exemple, dans un chiffre de César du décalage 3, A deviendrait D, B deviendrait E et ainsi de suite. Le chiffrement Vigenere consiste à utiliser plusieurs chiffres César en séquence avec différentes valeurs de décalage.

Pour chiffrer, un tableau d'alphabets peut être utilisé, appelé tabula recta, carré Vigenere ou tableau Vigenere. Il se compose de l'alphabet écrit 26 fois sur différentes lignes, chaque alphabet étant décalé cycliquement vers la gauche par rapport à l'alphabet précédent, correspondant aux 26 chiffrements César possibles. À différents moments du processus de chiffrement, le chiffrement utilise un alphabet différent de l'une des lignes. L'alphabet utilisé à chaque point dépend d'un mot-clé répétitif.

Par exemple, supposons que le texte en clair à chiffrer soit:

ATTACKATDAWN

La personne qui envoie le message choisit un mot-clé et le répète jusqu'à ce qu'il corresponde à la longueur du texte en clair, par exemple, le mot-clé "LEMON":

LEMONLEMONLE

Chaque lettre est codée en trouvant l'intersection dans la grille entre la lettre en clair et la lettre de mot-clé. Par exemple, la première lettre du texte en clair, A, est chiffrée à l'aide de l'alphabet de la ligne L, qui est la première lettre de la clé. Cela se fait en regardant la lettre de la ligne L et de la colonne A du carré Vigenere, à savoir L. De même, pour la deuxième lettre du texte en clair, la deuxième lettre de la clé est utilisée; la lettre de la ligne E et de la colonne T est X. Le reste du texte en clair est chiffré de la même manière:

Texte en clair : ATTACKATDAWN

Clé : LEMONLEMONLE

Ciphertext : LXFOPVEFRNHR

Trouver la position de la lettre de texte chiffré dans une ligne du tableau, puis prendre l'étiquette de la colonne dans laquelle elle apparaît lorsque le texte en clair effectue le déchiffrement. Par exemple, dans la ligne L, le texte chiffré L apparaît dans la colonne A, qui est considérée comme la première lettre en clair. Regarder X dans la ligne E du tableau décrypte la deuxième lettre; il apparaît dans la colonne T, qui est considérée comme la lettre en clair.

Un chiffre de Gronsfeld est identique au chiffre de Vigenere à l'exception que seulement 10 lignes sont utilisées, ce qui permet au mot-clé d'être un nombre au lieu d'un mot.

Stéganographie

La stéganographie est en fait la science qui consiste à cacher des informations à des personnes qui pourraient vous espionner. La différence entre cela et le chiffrement est que les espions potentiels ne seront peut-être pas en mesure de dire qu'il y a des informations cachées en premier lieu.

Par exemple, les fichiers image contiennent généralement beaucoup d'espace inutilisé. Cet espace pourrait être utilisé pour envoyer des messages cachés. Si vous effectuez des recherches sur le chiffrement, vous pouvez voir le terme stéganographie utilisé à l'occasion. Ce n'est pas, cependant, un vrai cryptage (bien qu'il puisse encore être assez efficace), et en tant que tel, je ne le mentionne ici que pour être complet.

Donc, fondamentalement, si vous voulez commencer à pratiquer la cryptologie, la meilleure façon de commencer serait de commencer à résoudre des algorithmes et du Ciphertext avec la stéganographie. Même si la stéganographie peut sembler facile et que ce n'est pas un vrai cryptage, c'est toujours l'un des cryptages les plus utilisés en ce qui concerne les bases et lorsque vous devez coder quelque chose en très peu de temps et de la meilleure façon possible.

Première source d'image: pixabay.com

Articles recommandés

Voici quelques articles qui vous aideront à obtenir plus de détails sur les algorithmes et la cryptographie, alors suivez simplement le lien.

- D'entretiens chez Data Structures And Algorithms | Le plus utile

- 8 questions et réponses d'entrevue Awesome Algorithm

- Les meilleurs langages de programmation pour l'apprentissage des algorithmes

- 10 meilleures structures de données et algorithmes C ++ | Les bases