Introduction au chiffrement asymétrique

Dans le monde numérique d'aujourd'hui, la sécurité des données est un sujet de la salle du conseil d'administration et l'examen de la cybersécurité fait partie de l'ordre du jour de chaque réunion du conseil d'administration. Cela indique simplement l'importance attachée à la sécurité des données. L'adoption du commerce électronique et l'implémentation de nouvelles technologies exposent les données critiques liées à l'argent, aux produits et aux brevets dans le cyber-monde. Le chiffrement offre une protection suffisante dans l'échange de données entre les parties prenantes en codant les données du côté de l'envoi et en décodant les données du côté de la réception pour garantir que les données ne sont pas piratées entre les deux et que les données ne sont consommées que par les bonnes personnes. Dans cet article, étudions diverses méthodes de chiffrement, en particulier le chiffrement asymétrique et ses avantages.

Qu'est-ce que le chiffrement asymétrique?

Le cryptage est la méthode de conversion des données dans un format de chiffrement à l'aide d'une clé. Les données cryptées peuvent être partagées en toute sécurité avec d'autres. Il sera difficile de casser le format de chiffrement si l'algorithme / la clé utilisée est solide et correctement implémenté. Le récepteur déchiffre les données au format d'origine à l'aide de la clé, utilisée précédemment pour les crypter.

La méthode ci-dessus est suivie dans le chiffrement symétrique où les données chiffrées ainsi que la clé sont envoyées au récepteur pour la consommation après déchiffrement. Les défis dans ce mode sont la gérabilité d'un grand nombre de participants et l'échange de clés de manière sécurisée.

Le chiffrement asymétrique relève ces défis de manière robuste avec une paire de clés: une clé publique et une clé privée. Alors que les données sont chiffrées du côté de l'expéditeur à l'aide de la clé publique du récepteur et que les données échangées sont déchiffrées par le récepteur à l'aide de sa clé privée. Bien que la clé publique soit accessible à tous, une clé privée essentielle pour décrypter les données est conservée avec le propriétaire.

Différence entre le chiffrement symétrique et asymétrique

| Symétrique | Asymétrique |

| Utilise une clé pour le chiffrement et le déchiffrement. | Utilise deux clés, une pour le chiffrement et l'autre pour le déchiffrement. |

| Les données et les clés cryptées sont échangées. | Seules les données chiffrées sont échangées et la clé publique est accessible à tous. |

| Plus rapide | Lent |

| Impossible à gérer si aucun des participants n'augmente. | Les opérations peuvent être rationalisées avec des paires de clés publiques et privées. |

| Risque d'échanger la clé dans le canal réseau. | La clé privée n'est pas échangée. |

Comment fonctionne le chiffrement asymétrique?

Une clé publique et des clés privées sont générées par paires de façon aléatoire, à l'aide d'un algorithme et les clés ont une relation mathématique l'une avec l'autre. La clé doit être plus longue (128 bits, 256 bits) pour la renforcer et rendre impossible la rupture de la clé même si une autre clé appariée est connue. Le nombre de clés possibles augmente proportionnellement à la longueur de la clé et donc la fissuration devient également plus difficile.

Les données sont chiffrées à l'aide de l'une des clés et déchiffrées avec l'autre. Les algorithmes utilisés dans le chiffrement asymétrique sont:

| Nom | La description |

| Accord clé Diffie-Hellman | Partage clé pour l'échange d'informations en toute confiance |

| RSA (Rivest Shamir Adleman) | Cryptage et signature numérique |

| ECC (Elliptic Curve Cryptography) | Les fonctions sont similaires à RSA et s'adressent aux périphériques cellulaires. |

| El Gamel | Les signatures numériques et les clés sont échangées via cette logique. |

| DSA (algorithme de signature numérique) | Utilisé uniquement dans la signature numérique. |

Scénarios

Analysons un scénario hypothétique pour comprendre le fonctionnement du chiffrement asymétrique.

Les agents commerciaux de différentes régions devront envoyer les données de vente au siège social en fin de mois de manière sécurisée afin de garder les informations hors de portée des concurrents.

Le siège social générera des clés privées / publiques pour chaque agent et communiquera la clé publique aux agents. Un agent utilisera la clé publique pour crypter les données de vente et l'enverra à HO. HO le déchiffrera à l'aide de la clé privée de l'agent et récupérera les données sous leur forme d'origine. L'ensemble de l'échange d'informations s'est déroulé de manière sécurisée et même en cas de fuite d'une clé publique, le secret n'est pas perdu car la seule clé privée est utilisée pour déchiffrer et elle se trouve en toute sécurité dans HO.

Un autre scénario dans le site https d'une banque où le paiement est impliqué. Un client obtient la clé publique du site Web de la banque et envoie des mots de passe et d'autres détails confidentiels à la Banque après les avoir chiffrés avec une clé publique et la Banque déchiffre les détails avec une clé privée du client.

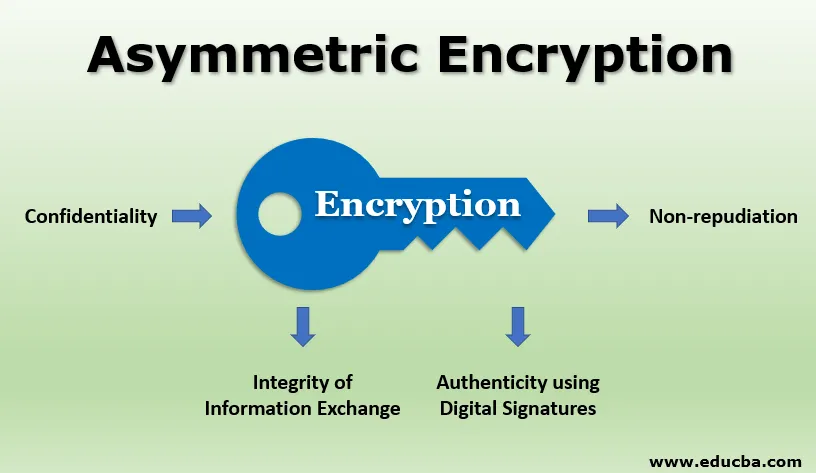

Applications du cryptage asymétrique

Voici les différentes applications du chiffrement asymétrique:

1. Confidentialité

L'application la plus courante du chiffrement asymétrique est la confidentialité. Ceci est réalisé en envoyant des informations critiques en les chiffrant avec la clé publique du récepteur et en les déchiffrant avec sa propre clé privée.

2. Authenticité à l'aide de signatures numériques

Un expéditeur joint sa clé privée au message sous forme de signature numérique et échange avec le destinataire. Le récepteur utilise la clé publique de l'expéditeur et vérifie si la clé privée envoyée appartient à l'expéditeur, vérifiant ainsi l'authenticité de l'expéditeur.

3. Intégrité de l'échange d'informations

Un hachage à sens unique des données à échanger est créé et chiffré à l'aide de la clé privée de l'expéditeur. Le hachage et les données cryptés sont échangés avec le récepteur. À l'aide de la clé publique de l'expéditeur, le récepteur déchiffre le hachage et recrée le hachage. Toute différence entre les deux hachages indique que le contenu est modifié après la perte de signature et d'intégrité. Ce type de contrôle d'intégrité est suivi dans les transactions numériques en espèces et en bitcoins.

4. Non-répudiation

Avec l'outil de chiffrement de signature numérique en place, le propriétaire d'un document ou d'une information qui l'a échangé avec d'autres personnes ne peut pas renier le contenu et une transaction effectuée en ligne ne peut pas être reniée par son auteur.

Avantages du chiffrement asymétrique

Le chiffrement asymétrique fournit une plate-forme pour l'échange d'informations de manière sécurisée sans avoir à partager les clés privées. La non-répudiation, l'authentification à l'aide de signatures numériques et l'intégrité sont les autres fonctionnalités uniques offertes par ce cryptage.

Cette méthode surmonte également la lacune du cryptage symétrique (la nécessité d'échanger la clé secrète utilisée pour le cryptage / décryptage) en échangeant la clé seule via la clé publique / clé privée de manière asymétrique et en échangeant toujours des données à haut volume en utilisant le mode symétrique.

Conclusion

Le chiffrement asymétrique fournit une plate-forme sécurisée pour échanger des informations sensibles et il contribuera à accélérer la croissance du commerce électronique et à ajouter une nouvelle dimension aux initiatives numériques.

Articles recommandés

Ceci est un guide de chiffrement asymétrique. Nous discutons ici de ce qu'est le cryptage asymétrique, de son fonctionnement, des applications et des avantages du cryptage asymétrique. Vous pouvez également consulter les articles suivants pour en savoir plus -

- Différents types d'algorithme de chiffrement

- Cryptographie vs cryptage | Les 6 principales différences

- Présentation des techniques de cryptographie

- Processus de cryptage

- Types de chiffrement