Cybercriminalité en Inde - Avec l'avènement de la technologie, la vie est devenue beaucoup plus facile au XXIe siècle. Vous pouvez réserver des billets de chemin de fer depuis un mobile, payer des factures instantanément, effectuer des achats en ligne, etc. Ceux-ci ne sont possibles que grâce aux progrès de la technologie Internet.

L'utilisation d'Internet présente de nombreux avantages, comme indiqué ci-dessus. En revanche, l'utilisation d'Internet présente également des inconvénients. Une personne peut être la proie d'une fraude de paiement en ligne, peut perdre ses informations confidentielles sur les réseaux sociaux en raison de sa vengeance avec quelqu'un, etc. Ce type d'activités malveillantes effectuées sur Internet peut être classé dans la cybercriminalité en Inde.

Il y a quelques années, il y avait un manque de sensibilisation à la cybercriminalité sur les crimes qui pourraient être commis via Internet. Cependant, avec le soutien accru du gouvernement indien, il existe une loi distincte pour les délits commis sur Internet. Le Parlement indien avait adopté une nouvelle loi relative à la cybercriminalité «Information Technology Act, 2000» le 17 octobre 2000. Cette loi traite de la technologie dans le domaine du commerce électronique, de la gouvernance électronique, de la banque en ligne ainsi que des sanctions et les sanctions dans le domaine de la cybercriminalité.

Qu'est-ce que la cybercriminalité?

Les cybercrimes peuvent être définis comme les actes illégaux dans lesquels l'ordinateur est utilisé soit comme un outil, soit comme une cible, soit les deux. Il s'agit d'un terme général qui couvre les délits tels que le phishing, l'usurpation d'identité, l'attaque par déni de service (DoS), la fraude par carte de crédit, la fraude sur les transactions en ligne, la cyber-diffamation, la pornographie juvénile, l'enlèvement d'une personne utilisant les forums de discussion, le harcèlement criminel d'une personne utilisant Internet comme moyen de communication, accès non autorisé au système informatique, cyber-terrorisme, création et distribution de virus, spam, etc.

Remarque: Devenez un pirate éthique et un pentesterDécouvrez comment protéger les entreprises contre les dangers des efforts de piratage malveillants. Évaluez la sécurité des systèmes informatiques à l'aide de techniques de test de pénétration. Développer des compétences de piratage éthique.

Quels sont les différents types de cybercriminalité?

La cybercriminalité peut être classée en:

- Cybercriminalité contre une personne

- Cybercriminalité contre les biens

- Cybercriminalité contre le gouvernement

- Cybercriminalité contre la société

1. Cybercriminalité contre la personne:

Dans cette catégorie, un crime est commis contre une personne utilisant le service électronique comme support. Voici quelques infractions qui entrent dans cette catégorie:

une. Cyber-harcèlement: Le terme harcèlement signifie l' attention non désirée ou obsessionnelle d'un individu ou d'un groupe envers une autre personne. Le cyber harcèlement fait référence à une menace créée par l'utilisation de technologies informatiques telles qu'Internet, les e-mails, les SMS, les webcams, les appels téléphoniques, les sites Web ou même les vidéos.

b. cybercriminalité Piratage: cela signifie obtenir un accès non autorisé sur le système informatique dans le but de gagner ou de faire un usage personnel. Il détruit généralement l'ensemble des données présentes dans le système informatique. La capture d'écran 2 montre un message qu'un pirate peut publier une fois que votre système est compromis.

c. Cracking: Cracking fait référence à la suppression numérique du code de protection contre l'écriture qui empêche les logiciels copiés ou piratés de s'exécuter sur des ordinateurs qui n'ont pas été autorisés à les exécuter par le fournisseur du logiciel . La personne qui exécute cette tâche est appelée Cracker .

Il y a une différence entre Hacker et Cracker. Hacker utilise ses connaissances pour trouver les failles dans la sécurité des systèmes alors que Cracker utilise ses connaissances pour enfreindre la loi.

ré. Diffamation: il s'agit d'une action portant atteinte à la bonne réputation d'une personne utilisant un service informatique ou électronique comme moyen de communication . Par exemple, publier un message vulgaire et / ou des photos d'une personne sur son profil de réseau social comme Facebook, Twitter, etc.

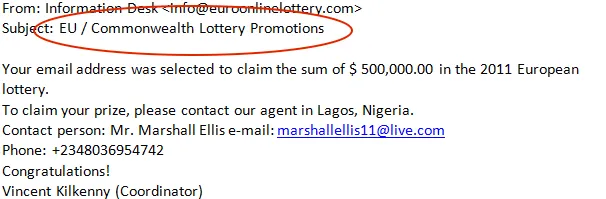

e. Fraude en ligne: il s'agit d' actes de vol de détails confidentiels sur la victime, tels que des informations d'identification bancaire à l'aide de sites de phishing, puis de retrait d'argent du compte de la victime, d'escroqueries de loterie en ligne telles que des escroqueries de loterie au Nigeria. La capture d'écran 3 montre une arnaque à la loterie en ligne prétendant que vous avez gagné un montant de 5 000 000 $!

F. Pronographie des enfants: cela implique l' utilisation d'appareils et de services électroniques pour créer, distribuer ou accéder à des documents qui exploitent sexuellement les enfants mineurs . Par exemple., Enregistrement d'un acte odieux fait avec un enfant sur un appareil mobile et distribution sur un site porno.

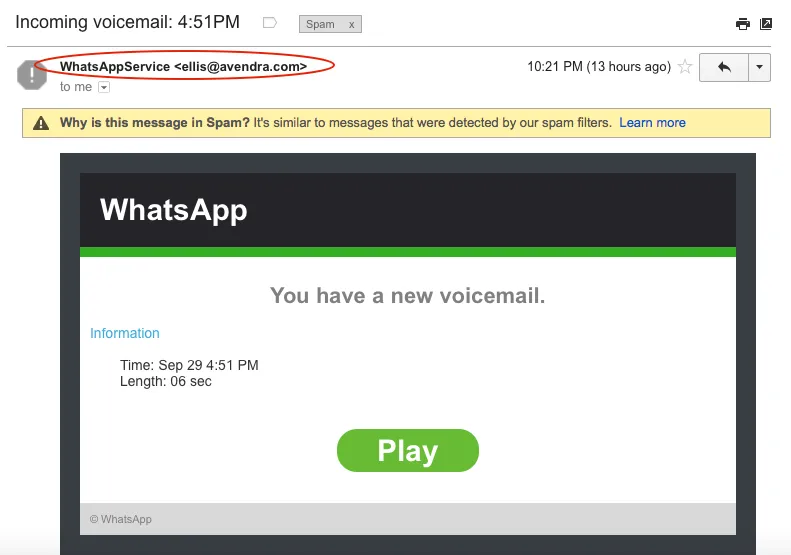

g. Usurpation d'identité: Le terme usurpation d'identité signifie imiter quelque chose tout en exagérant ses caractéristiques avec un gain ou un profit personnel. L'usurpation d'identité de l'utilisateur peut être décrite comme une situation dans laquelle une personne ou un programme réussit à se faire passer (c'est-à-dire faire semblant d'être quelqu'un que l'on n'est pas) comme une autre en falsifiant des données. L'usurpation d'identité peut être effectuée par e-mail, SMS ou WhatApp. Par exemple, envoyer constamment un courrier à une personne qui réclame de la banque et demande des références bancaires. La capture d'écran 4 montre un pirate qui prétend être de WhatsApp et envoyer une pièce jointe (peut-être un cheval de Troie ou un virus).

2. Cybercriminalité contre la personne:

Dans cette catégorie, le crime est commis contre les biens d'une personne utilisant le service électronique comme moyen de communication. Voici quelques infractions qui entrent dans cette catégorie:

a. Virus de transmission: un virus informatique est un programme malveillant qui se reproduit dans un autre programme informatique, un lecteur de disque, des fichiers ou un secteur de démarrage du disque dur. Une fois cette réplication de ce que l'on appelle le virus réussie, les zones affectées sont dites «infectées» . Le pirate transmet généralement le virus au système cible en utilisant une pièce jointe comme e-mail . Lorsque la victime ouvre la pièce jointe (qui est infectée par un virus), ce virus est répliqué dans tout le système et ralentit ainsi votre système.

b. Cyber Squatting: Le terme squatting signifie occuper illégalement un lieu inhabité. Le Cyber Squatting est l'endroit où deux personnes ou plus réclament le même nom de domaine ou tout service disponible sur Internet tel que le profil Facebook, etc. Le pirate prétend qu'il / elle a d'abord enregistré le nom avant une autre personne ou qu'il / elle est le propriétaire de twitter manipuler.

Par exemple, le premier cas en Inde enregistré pour le cyber-squattage était Yahoo Inc. contre Aakash Arora en 1999 où le défendeur a lancé un site Web YahooIndia.com presque identique au site Web populaire Yahoo.com et a également fourni des services presque similaires. Cependant, le tribunal a statué en faveur de Yahoo Inc.

c. Cyber vandalisme: le vandalisme fait référence à une action impliquant la destruction délibérée ou l'endommagement de biens publics ou privés . Le cyber-vandalisme signifie détruire ou endommager les données lorsqu'un service réseau n'est pas disponible.

Par exemple, la Tribune du Pakistan avait rapporté en novembre 2012 que des pirates (groupe nommé `` eboz '' au Pakistan) avaient remplacé le logo de Google au Pakistan par une photo de deux pingouins marchant sur un pont au coucher du soleil.

ré. Crimes de propriété intellectuelle : la propriété intellectuelle est un bien immatériel résultant de la créativité, comme les droits d'auteur, les marques de commerce, les brevets, etc. Il s'agit de l'infraction la plus courante en Inde et comprend le piratage de logiciels, la violation de brevets, de dessins, de marques, de droits d'auteur, le vol de code source, etc.

Par exemple., Le cas populaire de marque de Bikanervala contre New Bikanerwala déposé en 2005. Le demandeur (ici Bikanervala) avait déposé un dossier de DPI auprès du défendeur (ici New Bikanerwala) depuis qu'ils exploitaient un nouveau point de vente à Delhi en utilisant une marque déposée auprès de Delhi. demandeur. Le tribunal a accueilli la demande du demandeur et le défendeur a été retenu au moyen d'une injonction provisoire.

Cours recommandés

- Formation de certification en ligne en XML

- Formation à l'examen CCNA

- Cours de certification en ligne sous UNIX et Linux OS

- Cours complet HTML 5

3. Cybercriminalité contre le gouvernement:

Dans cette catégorie, des délits sont commis contre le gouvernement en utilisant les services Internet . Voici quelques infractions qui entrent dans cette catégorie:

une. Cyber guerre: La cyber guerre est un conflit sur Internet qui implique des attaques à motivation politique contre des informations et leurs systèmes associés. Il peut désactiver les sites Web et les réseaux officiels, perturber ou même désactiver les services essentiels tels que la connexion Internet, voler ou modifier des données classifiées telles que les détails sensex sur le site Web officiel et paralyser les systèmes financiers tels que le blocage des passerelles de paiement.

Par exemple, la National Security Agency (NSA) des États-Unis espionnant à grande échelle dans de nombreux pays. Cette espionnage a été fait exploser par l'ancien agent de la NSA Edward Snowden .

b. Cyber-terrorisme: Le cyber-terrorisme est l'utilisation politiquement motivée des ordinateurs et des technologies de l'information pour provoquer de graves perturbations ou une peur généralisée parmi les gens.

Par exemple, l'exemple récent de 2015 accusé de viol de lynchage par la foule de dimapur est dû à la diffusion d'un message sur l'application de discussion appelée Whatsapp amount local du district de Dimapur dans le Nagaland.

4. Cybercriminalité contre la société dans son ensemble:

Une activité illégale effectuée dans l'intention de nuire au cyberespace qui peut affecter l'ensemble de la société ou un grand nombre de personnes. Voici les infractions qui entrent dans cette catégorie:

une. Jeu en ligne: Le terme jeu signifie impliquer dans des activités qui permettent de gagner de l'argent . Le jeu en ligne est l'une des entreprises les plus lucratives qui se développe aujourd'hui dans la liste des cybercrimes en Inde. Il est également connu comme le jeu sur Internet ou iGambling. L'incident de cybercriminalité tel que l' arnaque à la loterie en ligne (en particulier ceux de l'escroquerie à la loterie au Nigéria), les emplois en ligne, c'est-à-dire le travail à distance, etc.

b. Cyber-trafic: Le terme trafic signifie le commerce ou l'implication dans des activités commerciales considérées comme illégales et interdites par la loi sur la cybercriminalité. Le cyber-trafic fait référence aux activités illégales menées à l'aide d'un ordinateur et / ou de services informatiques. Par exemple, vendre un enfant kidnappé à un groupe de trafiquants d'êtres humains en utilisant WhatsApp comme support.

Quelles sont les lois relatives à la cybercriminalité en Inde?

Les cybercrimes augmentent de jour en jour en raison de l'utilisation intensive d'Internet par les gens. Afin de faire face à ce gouvernement de l'Inde (GoI) a imposé la loi de 2000 sur les technologies de l'information qui a été promulguée avec pour objectif principal de créer un environnement propice à l'utilisation commerciale des technologies de l'information.

Il existe plusieurs infractions liées à Internet qui sont considérées comme punissables en vertu de la loi sur les technologies de l' information et de l' IPC (Code pénal indien) . Un extrait de cet acte est illustré ci-dessous:

-

Cybercrimes en vertu de la loi sur les technologies de l'information:

- Article 65: Altération de documents sources informatiques

- Section 66: Piratage avec des systèmes informatiques, altération des données

- Section 67: Publication d'informations obscènes

- Article 68: pouvoir du contrôleur de donner des instructions

- Article 69: instructions du responsable du traitement à un abonné pour étendre les possibilités de décryptage des informations

- Article 70: Accès non autorisé au système protégé

- Article 71: Pénalité pour fausse déclaration

- Article 72: Violation de la confidentialité et de la vie privée

- Article 73: Publication de faux certificats de signature numérique

Remarque: l' article 66 A a été supprimé.

Il y a un incident de ce type lié à cette section qui s'est produit récemment. Une fille de Palghar (district du Maharashtra qui est proche de Virar), 21 ans, a été arrêtée le 19 novembre 2012 pour avoir publié un message sur Facebook critiquant l'arrêt à Mumbai en raison des funérailles de Bal Thackeray (ancien chef de la politique de Shiv Sena) fête dans le Maharashtra).

Son amie a également été arrêtée pour avoir "aimé" le poste. Initialement, elles ont été arrêtées en vertu de l'article 295 A du Code pénal indien (IPC), qui signifie atteinte aux sentiments religieux et de l' article 66 A de la loi de 2000 sur les technologies de l'information. Cependant, plus tard, un tribunal local a abandonné toutes les accusations contre les filles.

-

Cybercrimes relevant de la CIB et des lois spéciales:

- Section 503 IPC: Envoi de messages menaçants par e-mail

- Section 499 IPC: Envoi de messages diffamatoires par e-mail

- Section 463 IPC: Falsification de documents électroniques

- Section 420 IPC: faux sites Web, cyber-fraudes

- Section 463 IPC: usurpation de courrier électronique

- Section 383 IPC: Web-Jacking

- Section 500 IPC: Envoi d'un message abusif par e-mail

-

Cybercrimes relevant des lois spéciales:

- Loi NDPS (stupéfiants et substances psychotropes): vente en ligne de médicaments

- Loi sur les armes: vente en ligne d'armes et de munitions

Que faire lorsque vous êtes victime d'un cybercrime?

Il arrive que les personnes qui deviennent victimes de cybercriminalité ne savent pas quoi faire et même certaines personnes ne signalent pas le crime, ce qui permet au pirate de cibler la prochaine victime. Si vous devenez victime de cybercriminalité, vous pouvez vous reporter au responsable de la cellule de cybercriminalité qui relève de la juridiction où le crime a été commis. La cellule de cybercriminalité est présente dans presque toutes les villes du monde.

Vous pouvez déposer une plainte de cybercriminalité alléguant une cybercriminalité avec les documents obligatoires suivants:

1. Les cybercrimes impliquant des abus de courriels, des bombardements de courriels, etc. devraient être accompagnés des documents suivants:

- Extraire les en -têtes étendus des e - mails abusifs et soumettre une copie électronique et une copie papier de l'e-mail.

Veuillez noter que la copie papier soumise doit correspondre exactement à la copie électronique et doit mentionner correctement la date et l'heure de l'e-mail. Ne supprimez jamais un tel e-mail tant que l'enquête sur la cybercriminalité n'est pas terminée ou que l'accusé n'est pas inculpé.

2. La cybercriminalité impliquant le piratage du système doit être accompagnée des documents suivants:

- Journaux du serveur (copie électronique et copie papier)

- Copie en double de la page Web dégradée (copie électronique et copie papier) en cas de dégradation de votre site Web

- Si vos données sont compromises, peut-être sur le serveur ou l'ordinateur ou sur n'importe quel réseau, soumettez une copie électronique des données d'origine et des données compromises

Première source d'image: pixabay.com

Articles recommandés

Voici quelques articles qui vous aideront à obtenir plus de détails sur les types néfastes de cybercriminalité en Inde, alors suivez simplement le lien.

- 13 types d'étiquette par courriel (règles importantes de base)

- 32 Outils de cybersécurité importants dont vous devez être conscient

- Nouveaux meilleurs signes Smart 17 dont vous avez besoin pour investir dans la cybersécurité

- 6 types de cybersécurité | Basics | Importance

- Le rôle important de la cybersécurité dans notre vie