Techniques de sécurité des données

Si Internet et les technologies de l'information ont simplifié nos vies, ils ont également donné naissance à un certain nombre de menaces liées à la sécurité. Par conséquent, il est devenu tout aussi important de protéger vos données cruciales et autres informations avec des techniques de sécurité des données et une confidentialité des données appropriées. Cependant, votre première tâche à accomplir consiste à identifier les données confidentielles que vous souhaitez protéger contre les fuites. Cette identification ne peut être effectuée qu'après avoir soigneusement effectué l'audit. Une fois que vous avez compris le sens de la sécurité des données, votre prochain travail consiste à comprendre méthodiquement quelles parties de vos données sont vulnérables et ont besoin d'une protection définitive.

Les hackers, les hameçonneurs et les pharmers sont devenus assez intelligents ces jours-ci et vous devez donc être plus intelligent qu'eux pour annuler tous les facteurs de risque qui existent. Les techniques de sécurité des données mettent en évidence toutes les étapes essentielles qui doivent être prises pour garder vos informations sécurisées et intactes. Mais il est important de se rappeler à ce stade que toutes les étapes peuvent ne pas être applicables et pertinentes pour chaque entreprise.

Commençons par les 8 exemples importants de techniques de sécurité des données et de confidentialité:

#1. Techniques de sécurité des données - Installation d'un logiciel antivirus

Après avoir compris la signification de la sécurité des données, commençons par différents types de virus et les menaces de logiciels malveillants continuent d'attaquer le système informatique. Par conséquent, il devient tout à fait essentiel que chaque système informatique soit équipé d'un logiciel antivirus mis à jour et de l'un des meilleurs exemples de sécurité des données. La simple installation du logiciel ne résoudra pas votre objectif, mais vous devez le mettre à jour régulièrement au moins dans une semaine. Vous devez avoir la connaissance de la configuration du logiciel. Cependant, il est également essentiel pour vous de connaître les différents types de virus. Bien sûr, ce sont des invités indésirables qui pénètrent votre ordinateur via diverses sources telles que des disques durs externes, y compris des clés USB, des CD ou des DVD infectés, la navigation sur des sites Web non protégés, des e-mails et d'autres fichiers et documents. Certains virus peuvent être facilement détectés et supprimés avec le logiciel antivirus tandis que d'autres sont cachés et il devient difficile de les retrouver. Outre les virus, l'ordinateur peut également être affecté par:

- Chevaux de Troie

Il s'agit d'un terme grec qui, s'il pénètre dans votre ordinateur, peut générer des codes malveillants qui peuvent avoir un impact négatif sur les fichiers et logiciels importants. Les chevaux de Troie attaquent essentiellement le système lorsque vous téléchargez quelque chose à partir d'une source inconnue et non protégée. Ainsi, vous devez vérifier l'authenticité du site Web avant de commencer à télécharger un fichier.

- Vers

Selon les experts en sécurité, les vers constituent une menace encore plus grande que le virus et peuvent facilement pénétrer dans votre système. Ils attaquent généralement par des courriels frauduleux ou de faux sites Web infectant les fichiers et les documents. Ils se propagent plus rapidement et attaquent le système en vrac à la fois.

# 2. Installation des dernières mises à jour pour purger les menaces des techniques de sécurité des données

Une étude a révélé que la plupart des logiciels Microsoft tels que le système d'exploitation comme Windows XP ont des codes très sensibles. Il est probable que ces codes contiennent des erreurs qui sont parfois difficiles à détecter, mais c'est également l'un des meilleurs exemples de sécurité des données. Ces erreurs incluent principalement le mauvais fonctionnement des codes, les blocages de programmes, etc. Ils ont tendance à affaiblir la sécurité dont les pirates profitent facilement. Ils peuvent accéder aux fichiers protégés et peuvent souvent endommager les données par différentes méthodes illégales.

Cependant, ce n'est pas que de telles questions ne peuvent pas être abordées. Vous pouvez utiliser les mises à jour et les correctifs en les téléchargeant gratuitement. Ils sont également appelés les Service Packs. Vous devez garder un œil sur les mises à jour du programme. Il est préférable de ne pas utiliser les anciennes versions du système d'exploitation Microsoft ou MS Office comme 1998, 2001, 2003, XP, 0W`ord doc, Powerpoint, Excel, Outlook et ainsi de suite.

# 3. Techniques de sécurité des données - N'utilisez pas de logiciels espions et publicitaires

En tant que propriétaire d'un ordinateur, vous devez non seulement être vigilant face aux menaces de virus et de vers qui pénètrent dans le système informatique, mais aussi à divers autres dangers qui sont mauvais et dangereux pour vos fichiers et documents confidentiels. Il vaut mieux naviguer ou surfer sur Internet tout seul. Veillez à ce que personne n'espionne vos habitudes de navigation et ne collecte d'informations sensibles sur votre ordinateur. Mais avant cela, vous devez savoir que l'adware l'est.

- Adware

L'adware est généralement un logiciel d'espionnage à l'aide duquel une personne peut connaître le type de pages Web que vous visitez sur Internet. Vous avez peut-être rencontré des annonces pop-up qui apparaissent essentiellement dans une fenêtre différente lors de la navigation sur Internet. Si vous souhaitez vous débarrasser de ces publicités inutiles, vous devez immobiliser certaines parties des contrôles JavaScript et ActiveX. Cependant, il existe quelques exceptions aux faux adwares. Cela dépend en grande partie de l'authenticité du logiciel et des accords de licence.

- Spyware

D'un autre côté, les logiciels espions sont comme des bogues indésirables qui enfreignent seuls votre ordinateur. Ce sont essentiellement des chevaux de Troie ou un fichier illégal qui est automatiquement téléchargé même lorsque vous ne le souhaitez pas. Il pimente vos informations et vos activités sur votre ordinateur, les enregistrant ainsi toutes sur un disque dur à votre insu. Cela facilite en effet la tâche des pirates, car ils peuvent facilement détecter vos informations confidentielles telles que les mots de passe, les coordonnées bancaires, le code PIN de la carte ATM, etc.

# 4. Techniques de sécurité des données - Choisissez toujours un mot de passe inhabituel et délicat

Plusieurs fois, vous devez avoir lu que les pirates ont pu pirater un compte de messagerie ou un site Web car ils pouvaient facilement pirater le mot de passe. Un mot de passe est l'un des outils importants qui gardent toutes vos informations en toute sécurité. Il est conseillé de choisir un mot de passe qui a une bonne résistance en termes de caractères. Vous pourriez vous plaindre que les mots de passe compliqués sont assez difficiles à mémoriser et souvent les gens ont tendance à les oublier. Mais vous pouvez le noter quelque part. Les étapes nécessaires suivantes doivent être assurées pour garder votre mot de passe sécurisé-

- Notez toujours votre mot de passe dans un endroit sûr et sécurisé et non sur les écrans d'ordinateur où il est facilement accessible

- Lorsque vous vous connectez à votre compte (email, Facebook ou Twitter), l'administrateur vous propose généralement deux options; N'oubliez pas le mot de passe et non. Ne choisissez jamais la première option. Ce faisant, toute personne utilisant votre ordinateur peut voir votre mot de passe

- Ne divulguez pas votre mot de passe à quiconque, même pas à votre ami ou parent le plus proche en qui vous avez entièrement confiance

- Vous devriez continuer à changer votre mot de passe pour une durée de quelques mois. Ne conservez jamais un mot de passe pour un compte trop longtemps

- Essayez de conserver différents mots de passe pour différents comptes. Par exemple, le mot de passe de votre identifiant de messagerie ne doit pas correspondre à Facebook ou vice versa. Supposons que vous deviez envoyer des identifiants par e-mail, alors le mot de passe ne devrait jamais être le même

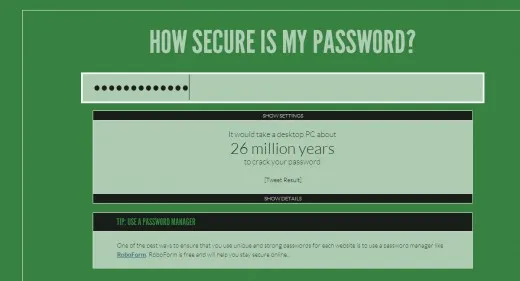

# 5. Techniques de sécurité des données - Création d'un mot de passe fort

Un mot de passe fort figure également dans la liste des exemples de sécurité des données car vous êtes déjà très conscient de la nécessité de créer un mot de passe complet et fort qui ne tombe pas facilement sur le radar des pirates. Les attaquants utilisent généralement des outils de craquage de mot de passe tels que la devinette intelligente, l'automatisation et le dictionnaire des attaques.

Quelques fonctionnalités essentielles d'un mot de passe fort

- La longueur idéale d'un mot de passe ne doit pas être inférieure à huit caractères

- Il doit toujours inclure un caractère tapé en majuscules, minuscules, des caractères spéciaux tels que (@, #, $) également appelés symboles et au moins un nombre de un à zéro. Il est idéal de placer les symboles en deuxième ou sixième position

- Veuillez en faire vos mots de passe; votre nom, votre identifiant, votre date de naissance, la localité où vous vivez, le nom de vos parents, le nom de l'école ou de l'institution, votre numéro de véhicule, votre numéro de portable ou tout mot extrêmement simple.

Cours recommandés

- Programme sur Windows 10

- Programme de bundle de tests de logiciels

- Programme de programmation Python

- Formation de certification en ligne à Django

# 6. Techniques de sécurité des données - Essayez d'éviter les dangers des e-mails

Nous présumons souvent qu'un courrier électronique est l'un des moyens de communication électronique les plus importants et les plus efficaces aujourd'hui. C'est absolument correct. Cependant, il faut également voir l'autre côté de la pièce. Si vous n'êtes pas vigilant et ne surveillez pas votre compte de messagerie, vous vous posez de nombreux problèmes. Les cyber-experts pensent que les e-mails sont les méthodes les plus simples et les plus rapides probablement utilisées par les attaquants pour envoyer des virus dans la majeure partie des systèmes informatiques d'un bureau. Voici les étapes pour garantir la sécurité et la confidentialité des e-mails.

- Emails protégés par mot de passe

Presque chaque identifiant de messagerie est protégé par un mot de passe et vous devez vous connecter en tapant le nom d'utilisateur et le mot de passe. Personne ne peut utiliser votre compte de messagerie à quelque fin que ce soit sans connaître le mot de passe.

- Vérifiez tout avant d'appuyer sur Envoyer

Il est extrêmement facile d'envoyer un mail à n'importe qui en cliquant simplement sur le bouton Envoyer. Cependant, vous devez être très prudent avant d'envoyer un e-mail à quiconque. Il convient de s'assurer que vous avez entré l'adresse e-mail correcte et complète du destinataire. En tant que propriétaire de l'entreprise, il est de votre responsabilité d'enseigner à vos employés le processus de protection des informations confidentielles.

- Maintenir les déclarations de confidentialité

La plupart des grandes entreprises ont une déclaration de confidentialité qui est incluse dans leurs e-mails. Vous le trouverez principalement vers la fin du courrier, probablement sous forme de texte de signature. Eh bien, si vous demandez à un expert, il dirait certainement que c'est un excellent outil à avoir dans votre atout.

- Ne vous laissez pas attaquer par phishing

Ce sont les astuces courantes utilisées par les pirates ou les hameçonneurs pour piéger les victimes à travers des identifiants de courrier électronique faux ou canular pour connaître certaines informations sensibles telles que les coordonnées bancaires et autres informations financières. Ils utilisent souvent les logos d'entreprise et les identifiants de messagerie des grandes entreprises réputées pour cibler leurs victimes. L'e-mail semblera être entièrement authentique, mais ce n'est qu'un courrier illégal. Ils tentent d'attirer les gens à travers d'énormes prix en argent et d'autres récompenses. Soyez très prudent et ne répondez pas à ces e-mails. Supprimez-les immédiatement.

- Utilisation du cryptage des e-mails

C'est encore un autre moyen efficace et utile de protéger vos e-mails contre les pirates, surtout si le contenu du message est extrêmement confidentiel. Dans un tel scénario, il devient vraiment difficile pour quiconque de décoder le contenu car il est dans un format non crypté.

- Utiliser des filtres anti-spam

Le spam est les e-mails inutiles ou indésirables qui entrent dans votre boîte de réception et chaque fois que vous devez les nettoyer. Cependant, avec l'utilisation des filtres anti-spam, vous pouvez vous débarrasser de ces e-mails non sollicités car ils ne leur permettront pas de venir dans votre boîte de réception. Vous savez que la plupart des spams sont de faux e-mails qui n'ont aucun rapport avec votre travail. Ils peuvent être envoyés intentionnellement chargés avec le virus pour perturber le système informatique.

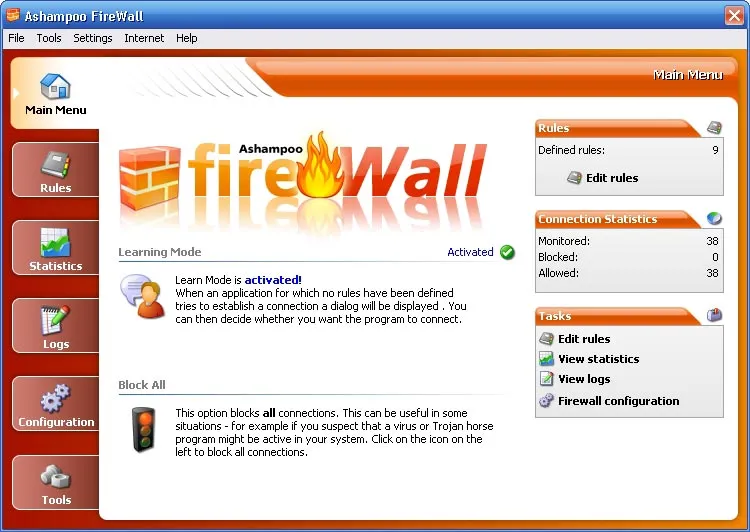

#sept. Techniques de sécurité des données - L'utilité d'installer un pare-feu

L'installation d'un pare-feu fait également partie des exemples de sécurité des données car lorsque vous utilisez Internet, la connexion établie se fait des deux côtés. Cependant, lors de l'accès à Internet, vous pouvez rencontrer des pages Web non autorisées sans le savoir. Ainsi, vous avez besoin d'un outil de sécurité puissant pour empêcher une telle instance. En pratique, le pare-feu joue toujours le rôle primordial d'un gardien protégeant votre système contre la visite de faux sites Web. Il gardera un œil sur tous les ports et vous avertira dès que vous entrerez sur le territoire non protégé d'un site Internet.

Vous pouvez installer l'important pare-feu sous forme de matériel ou de logiciel de techniques de sécurité des données. En parlant du processus d'installation, les pare-feu logiciels sont toujours plus faciles à installer. Cependant, ils ne peuvent être utilisés que pour un seul système informatique. D'un autre côté, les pare-feu matériels protègent fondamentalement tout un réseau de systèmes informatiques. Quelle que soit la connexion Internet que vous puissiez utiliser; il est important d'installer un pare-feu que ce soit pour votre système personnel ou pour le bureau.

# 8. Techniques de sécurité des données - Verrouillage de tous vos fichiers et documents importants

Dans les exemples de sécurité des données, le verrouillage de vos fichiers et documents est également un exemple utile de techniques de sécurité des données, car les données électroniques sont accessibles de n'importe où dans le monde et donc si vous ne souhaitez pas que tous vos documents soient accessibles à tous, verrouillez et protégez vos données où qu'elles se trouvent. Cependant, vous devez vous souvenir de l'endroit où vous avez sécurisé vos données. En dehors de cela, il est également extrêmement important de protéger vos serveurs.

Conclusion sur les techniques de sécurité des données

Les données et autres informations vitales stockées dans le système informatique sont assez sensibles et confidentielles pour vous ainsi que pour votre entreprise. Avec les cybermenaces qui menacent, assurer une sécurité et une confidentialité des données solides et renforcées est devenu très crucial. En plus de suivre les étapes, vous devez toujours rester alerte et attentif lorsque vous utilisez Internet.

Articles recommandés

Cela a été un guide informatique qui a donné naissance à un certain nombre de menaces basées sur la sécurité. Voici 8 façons essentielles d'assurer des techniques complètes de sécurité des données et de confidentialité. Ce sont les liens externes suivants liés aux techniques de sécurité des données.

- 32 Outils de cybersécurité importants dont vous devez être conscient

- Applications de sécurité Android les plus efficaces (dernières)

- Étape importante pour réussir dans la programmation Python (astuces)

- Guide complet de la sécurité Android et Open Source (OS)

- Informations sur la fonction appropriée dans Excel