Tout sur les principes de base du réseautage

La plupart des gens veulent devenir technicien informatique, mais ils ne connaissent que le matériel. Certains commencent à apprendre les serveurs Linux et certains serveurs Windows, mais tout le monde est bloqué à un moment qu'ils ne considèrent pas comme important. Et c'est de cela que je bloguerais aujourd'hui. Il s'agit de clarifier les principes fondamentaux du réseautage. En bref, je veux dire TCP / IP et autres protocoles similaires.

Les protocoles de mise en réseau les plus importants - TCP / IP

Bases du réseautage à domicile Maintenant, avant de passer aux bases, permettez-moi de vous poser une question simple. Avez-vous déjà imaginé comment les ordinateurs communiquent entre eux lors de l'envoi de messages via LAN, WAN ou MAN? Comprendre la manière dont les ordinateurs interagissent est essentiel pour devenir administrateur réseau. Les protocoles de mise en réseau sont non seulement importants pour un administrateur système, mais aussi pour les développeurs qui créent des applications liées aux serveurs à l'aide de la programmation basée sur JAVA ou Socket comme celle de Python ou bash.

La mise en réseau informatique se fait via un ensemble différent de suites de protocoles IP. Les protocoles les plus couramment utilisés sont TCP et IP. TCP signifie Transmission Control Protocol et IP signifie Internet Protocol. Chaque protocole a une architecture en couches spécifique ainsi que son propre ensemble de fonctionnalités. Jetons un coup d'œil au protocole IP d'abord: -

Le protocole IP

L'IP ou le protocole Internet définit les principes des protocoles de communication réseau. Ce protocole IP permet de relayer plusieurs datagrammes au-delà des limites du réseau. La fonction principale du protocole IP est de fournir des fonctions de routage pour établir une connectivité inter-réseaux pour permettre Internet. La tâche principale du protocole IP est de livrer des paquets d'un hôte à un autre uniquement en fonction des adresses IP présentes dans les en-têtes des paquets.

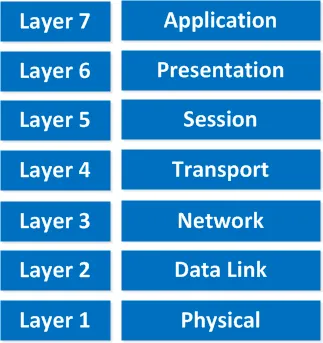

Toutes les couches de ce protocole IP ont leur propre ensemble d'instructions à exécuter. Le TCP et IP se composent normalement de 4 couches différentes ici, à savoir la couche Application, la couche Transport, la couche Liaison de données et la couche Réseau. Cependant, le modèle de réseau OSI (Open Systems Interconnection) désigne généralement 7 couches différentes d'entre eux.

Alors, jetons un coup d'œil à chacun d'eux comme suit: -

-

L'essentiel de la couche réseau

La couche Application est la couche supérieure de la suite de protocoles TCP et IP dans la mise en réseau. Cette couche spécifique transfère les données aux ordinateurs d'un bout à l'autre à l'aide d'applications et de processus qui utilisent des protocoles de couche de transport. Toutes ces applications et tous ces processus portent des instructions spécifiques pour exécuter une tâche, puis communiquent avec la deuxième couche qui est la couche transport. Voici quelques protocoles de couche d'application populaires:

- Protocole de transfert HTTP ou hypertexte principalement utilisé dans les navigateurs Web modernes. C'est le fondement même du World Wide Web (www). HTTP est un protocole de type demande et réponse qui effectue des actions au nom du client et demande une réponse du serveur pour le même. La demande peut contenir des images, du texte, du son et de la vidéo en retour. HTTP bien qu'il soit largement utilisé, il est très peu sûr et est la principale raison pour laquelle il a été remplacé par HTTPS qui est un protocole de transfert hypertexte sécurisé. HTTPS a été développé pour authentifier le certificat du site Web et pour protéger la confidentialité des données transmises.

- FTP ou protocole de transfert de fichiers pour transférer des données sur différents réseaux. FTP utilise un modèle d'architecture client et serveur pour contrôler et transférer les données entre les ordinateurs. Par défaut, le serveur est configuré pour se connecter automatiquement et anonymement, mais il peut être configuré pour utiliser un mot de passe de type texte brut pour l'authentification. Cependant, on peut même utiliser SSL (Secure Sockets Layer), TLS (Transport Layer Security) et SSH (Secure Shell) pour crypter les données qui sont transférées. SSH est le plus utilisé et il utilise une authentification par clé publique hautement sécurisée. SSL est également assez sécurisé, mais il peut cependant être décrypté avec des applications telles que la bande SSL effectuée via une attaque Man in the Middle. L'outil le plus populaire pour SSH pour Windows est Putty qui est un client SSH et Telnet en plus d'être open source (http://www.putty.org/).

- SMTP ou Simple mail transfer protocol est utilisé pour la transmission des e-mails. SMTP est un protocole textuel qui fonctionne sur la connexion TCP et IP. Une connexion SMTP se compose des trois choses: MAIL pour déterminer une adresse de retour, RCTP pour se connecter au destinataire et DATA qui est le corps du message. Ces DONNÉES se composent également d'un en-tête de message pour qu'elles fonctionnent correctement.

- SNMP ou Simple network management protocol est un protocole basé sur IP. SNMP collecte des informations sur les adresses IP de diverses machines de manière cohérente. Il existe plusieurs versions de protocoles SNMP tels que SNMPv1, SNMPv2 et SNMPv3. Les périphériques tels que les routeurs, commutateurs, modems et serveurs prennent en charge le protocole SNMP.

-

Les principes de base de la couche de présentation en réseau

Cette couche convertit ou fait le travail de traduction de données telles que le codage de caractères comme l'Unicode ou l'UTF8, le cryptage / décryptage et la compression de données entre un périphérique réseau et une application logicielle. Peu d'exemples seraient de JSON, XML, HTML, CSS et bien d'autres. Cette couche est plus utile lorsque vous effectuez des transactions sécurisées telles que les opérations bancaires et le transfert d'argent pour tenir compte des données qui doivent être cryptées et décryptées en déplacement. Cette couche est également responsable de la conversion de formats tels que l'UTF8 en ASCII et d'autres éléments similaires. Bien que le chiffrement et le déchiffrement puissent être effectués par d'autres couches de l'application ou de la couche de session, chacune a son propre ensemble d'inconvénients et c'est pourquoi cette couche s'occupe de cela. La plupart des applications ne font pas la différence entre l'application et la couche de présentation de nos jours et elles sont considérées comme les mêmes lors du codage et de la transmission de données sur le réseau.

Cours recommandés

- Cours JIRA

- Programme Java EE / J2EE

- Cours sur l'assemblage et le câblage des appareils

- Cours sur le réseautage général

-

Les fondamentaux de la couche de session de mise en réseau

Dans Networking, la couche session est responsable de l'ouverture, de la fermeture et de la gestion d'une session pour une application d'utilisateur final. Cette session peut inclure plusieurs demandes et réponses se produisant à l'intérieur du logiciel. Si la déconnexion se produit ou s'il y a des pertes de paquets, le protocole Ip de la couche de session OSI tente de récupérer la connectivité et s'il ne le fait pas, il essaie de se fermer totalement et ouvre une nouvelle connexion. Il peut s'agir d'une opération full ou half duplex. Cette couche gère également la combinaison des paquets et le tri dans un ordre approprié. Par exemple, lorsque vous téléchargez quelque chose depuis Bit torrent, vous voyez que les paquets sont téléchargés mais ils ne sont pas synchronisés. Cette couche de session combine ensuite des paquets de différents flux et lui permet d'être correctement synchronisé.

-

La base de base de la couche de transport en réseau

La couche transport est celle qui communique avec la couche application pour transférer des données vers les hôtes appropriés. Les deux protocoles les plus importants utilisés presque partout au niveau des couches de transport sont les protocoles TCP et UDP. Cependant, les connexions TCP (Transmission Control Protocol) sont plus fiables que les connexions UDP (User Datagram Protocol). Les deux ont leur propre ensemble d'avantages et d'inconvénients et sont utilisés selon leurs besoins.

Le Transmission Control Protocol distribue les données reçues de la couche application en blocs de données de taille spécifique, puis transfère ces paquets partie par partie dans le réseau. Il accuse d'abord réception des paquets reçus, demande des accusés de réception pour les paquets envoyés, puis définit des délais de réponse pour retransmettre tout paquet si leur accusé de réception n'est pas reçu avant l'expiration du délai. C'est la raison principale pour laquelle cela est considéré comme une connexion fiable car il veille à ce que chaque paquet transmis soit reçu par l'hôte opposé. Ce protocole est principalement utilisé lors du téléchargement et du téléchargement de fichiers volumineux, car la perte de paquets peut entraîner une corruption des données téléchargées ou téléchargées.

Le protocole de datagramme utilisateur, en revanche, est beaucoup plus simple mais peu fiable que le protocole de contrôle de transmission. Dans UDP, aucun accusé de réception n'est émis pour les données envoyées ou reçues vers et depuis l'hôte. Il y a donc de fortes chances de pertes et de fuites de paquets. C'est la principale raison pour laquelle UDP n'est pas utilisé là où une transmission de données de qualité est requise et est donc considéré comme peu fiable. Ce type de protocole est principalement utilisé sur YouTube ou Vimeo lors de la diffusion d'une vidéo, car quelques pertes de paquets n'entraveront pas l'expérience utilisateur.

-

Les principes de base de la mise en réseau de la couche réseau

Cette couche spécifique est également connue sous le nom de couche Internet. Cette couche est responsable du routage des données sur les réseaux et le protocole IP est utilisé pour différencier les adresses. L'ICMP le plus populaire et l'IFMP sont utilisés dans cette couche. Le protocole ICMP ou Internet Control Message Protocol qui est utilisé dans la commande ping pour vérifier si l'hôte est actif ou en panne est utilisé ici. L'ICMP est l'un des protocoles les plus importants de la suite de protocoles IP. ICMP est également utilisé pour envoyer des messages d'erreur sur le réseau indiquant si un hôte est en panne, ou ne répond pas ou s'il est uniquement disponible via la fonctionnalité de réveil sur réseau local et des choses similaires.

-

L'essentiel de base de la couche de liaison de données en réseau

Cette couche fournit les pilotes pour différents périphériques présents dans le système d'exploitation et est également connue sous le nom de couche d'interface réseau. Ces pilotes sont de la carte réseau ou de la carte d'interface réseau présente dans le système. Les cartes réseau ainsi que ses pilotes de périphérique correctement configurés sont responsables de la communication et du transfert des données sur les réseaux. Sans carte d'interface réseau, la communication n'est pas possible. Ces données sont transférées sans fil via des routeurs et Wi-Fi ou via des câbles comme le câble croisé ou le câble RJ-45. Les protocoles utilisés pour transférer des données ici sont l'ARP (Address Resolution Protocol) et le PPP, c'est-à-dire le protocole point à point.

-

Les principes de base de la mise en réseau de la couche physique

La couche physique est la couche supérieure du modèle OSI de mise en réseau informatique. Cette couche se compose généralement du matériel réseau. En raison de la variété des périphériques réseau disponibles sur le marché, il s'agit probablement de la couche réseau la plus complexe de l'architecture OSI. Le travail de cette couche consiste à transférer des bits bruts sur le matériel physique via les nœuds de connexion. Cette couche se compose généralement de matériel tel que le matériel sans fil, c'est-à-dire le Wi-Fi, les câbles, les connecteurs, les cartes d'interface réseau et bien d'autres.

Principes fondamentaux des ports de mise en réseau, des adresses IP et des adresses MAC

Bases de la mise en réseau sans fil Maintenant que vous savez comment fonctionne la connectivité Internet de base, examinons la partie la plus importante pour savoir comment les paquets parviennent aux hôtes appropriés. Considérez cette adresse IP, ces ports et l'adresse Mac comme l'adresse physique par défaut d'une personne. Par exemple, disons que la personne dont M. Smith a l'adresse 21, New Wing Tower, High Roller Street. Donc, ici, le MAC ID est la New Wing Tower qui est le nom du bâtiment ou de la société qui ne change jamais. La rue High Roller est la zone ou l'adresse qui est l'adresse IP ici. Puisqu'il y a un certain nombre de rues pour atteindre une destination, cela est similaire à une adresse IP car l'adresse IP peut changer en fonction du DHCP dans le réseau. Et enfin, le port est le numéro de chambre qui dans notre cas est 21. Tout ce scénario fonctionne comme ceci. Supposons, par exemple, que vous êtes sur le point de recevoir un courrier à votre adresse ci-dessus, mais que vous donnez le mauvais numéro de chambre, puis le courrier peut atteindre une chambre qui est fermée ou qui n'y est même pas. De même, si un mauvais numéro de port est attribué au paquet entrant, le paquet peut même ne pas atteindre l'adresse, la raison étant que l'autre port peut être fermé par un pare-feu ou qu'il est déjà occupé par une autre connectivité de paquet en cours.

Comprendre les langues du réseautage n'est pas si difficile. Il suffit d'une personne disposée à creuser plus profondément et prête à se salir les mains. Ce ne sont que les bases du réseautage. Vous pouvez réellement apprendre en détail en lisant sur la transmission des paquets et comment la connectivité a lieu en lisant les méthodes SYN et ACK que je n'ai pas mentionnées ici. Pensez à apprendre un livre CCNA, qui couvrira en fait tous les aspects du réseautage.

Articles recommandés

Voici donc quelques-uns qui vous aideront à obtenir plus de détails sur les principes de base de la mise en réseau, les bases de la mise en réseau sans fil et également les bases de la mise en réseau à domicile.

- La meilleure façon de faire les logiciels d'application et système

- Questions d'entrevue sur la sécurité du réseau - Top et les plus posées

- Conseils utiles gratuits pour bâtir votre réseau de carrière (Important)