Présentation des techniques de cryptographie

Le cryptage sur Internet et les systèmes de stockage tels que les disques durs et les clés USB sont de plus en plus courants car la société souhaitait protéger ses données privées. Afin d'éviter que des pirates informatiques n'accèdent et n'utilisent leurs données, chaque entreprise manipulant des informations personnelles doit utiliser les technologies de cryptographie actuelles. La cryptographie est la technique pour assurer la sécurité en codant les messages pour les rendre non lisibles.

La cryptographie traite de divers principes de sécurité qui sont les suivants:

- Confidentialité - Il spécifie que seul l'expéditeur et le ou les destinataires doivent pouvoir accéder au message. La confidentialité sera perdue si une personne autorisée est en mesure d'accéder à un message.

- Authentification - Il identifie un utilisateur ou un système informatique afin qu'il puisse être approuvé.

- Intégrité - Il vérifie que le contenu d'un message ne doit pas être modifié lors de sa transmission de l'expéditeur au destinataire.

- Non-répudiation - Il précise que l'expéditeur d'un message ne peut être refusé de l'avoir envoyé ultérieurement en cas de litige.

Top 5 des techniques de cryptographie

Voici quelques codes très simples et des technologies de cryptage modernes plus complexes utilisées sur Internet aujourd'hui.

1) Codes simples

- Cette catégorie est une façon d'écrire un message côte à côte qu'il est difficile à lire pour quelqu'un d'autre. Cela implique d'écrire des choses dans un autre alphabet. Ici, nous pouvons voir que les runes islandaises et l'IPA, ainsi qu'une autre niche, ont construit des alphabets tels que l'alphabet Deseret.

- En cela, nous pouvons utiliser un langage pour coder. Nous avons étudié la création de langues créées telles que l'elfique et l'espéranto.

- Le livre de Chester Naz et Judith Schiess Avila, Code Talker, est un livre qui explique comment la langue navajo a été utilisée comme code pendant la Seconde Guerre mondiale et n'a jamais été soumise à des conditions extrêmement intenses.

- Si Navajo n'avait pas de mots pour une notion particulière, les locuteurs du code ont plutôt choisi un terme. Le mot navajo pour «colibri», par exemple, était devenu un avion de chasse, et «chapeau de fer» était l'Allemagne.

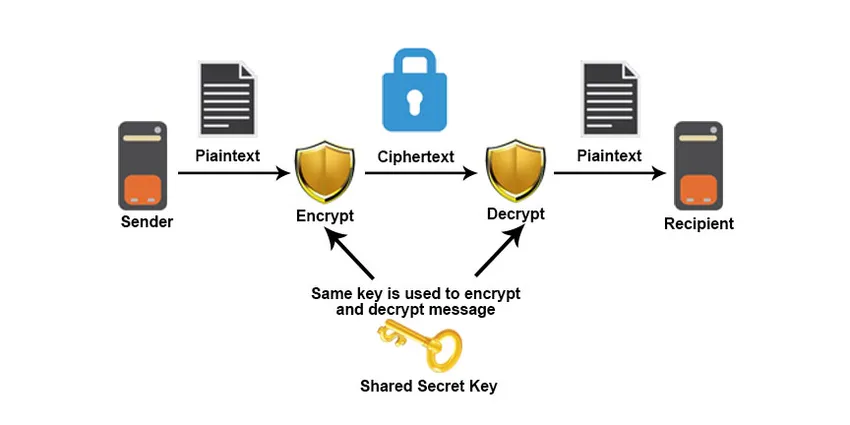

2) Cryptage symétrique

- Le chiffrement symétrique est un type de chiffrement utilisé pour le chiffrement et le déchiffrement des données électroniques par une seule clé (une clé secrète). Les chiffrements de substitution sont des techniques de chiffrement symétrique, mais le chiffrement symétrique moderne peut être beaucoup plus compliqué.

- Les données sont converties en une méthode qui ne peut être comprise par quiconque sans clé secrète pour les déchiffrer à l'aide d'algorithmes de chiffrement symétriques.

- Le chiffrement symétrique est un ancien algorithme mais il est plus rapide et efficace que le chiffrement asymétrique. En raison de grandes performances et de la vitesse rapide du symétrique par rapport au cryptage asymétrique.

- Alors que la cryptographie à clé symétrique implique l'utilisation de la même clé pour le chiffrement et le déchiffrement. Alors que la cryptographie à clé asymétrique implique l'utilisation d'une clé pour le chiffrement et d'une autre clé différente pour le déchiffrement.

- Le chiffrement symétrique est typique pour de grandes quantités d'informations, par exemple pour le chiffrement de base de données, dans le chiffrement en masse. Dans le cas d'une base de données, la clé secrète ne peut être cryptée ou décryptée que par la base de données elle-même.

Nous pouvons voir le fonctionnement du cryptage symétrique dans l'image ci-dessous:

Deux types d'algorithmes de chiffrement symétriques sont disponibles:

- Algorithme de blocage

- Algorithme de flux

A) Algorithme de bloc

L'ensemble de bits est codé avec une clé secrète spécifique dans des blocs de données électroniques. Le système conserve les données dans sa mémoire en attendant d'obtenir des blocs complets lorsque les données sont cryptées. Certains algorithmes de chiffrement par blocs importants sont DES, Triple DES, AES, etc.

B) Algorithme de chiffrement de flux

En cela, les nombres ou caractères en texte brut sont combinés avec un flux de chiffres de chiffrement pseudo-aléatoire. Certains algorithmes de chiffrement Stream importants sont RC4, A5, BLOWFISH, etc. Dans le cryptage à clé symétrique, le code de cryptage peut être craqué si quelqu'un découvre la clé symétrique. Mais ce problème peut être surmonté avec l'algorithme Diffie-Hellman. Dans l'algorithme d'échange ou d'accord de clé Diffie-Hellman, l'expéditeur et le récepteur doivent se mettre d'accord sur une clé symétrique en utilisant cette technique. Cette clé peut ensuite être utilisée à des fins de chiffrement ou de déchiffrement.

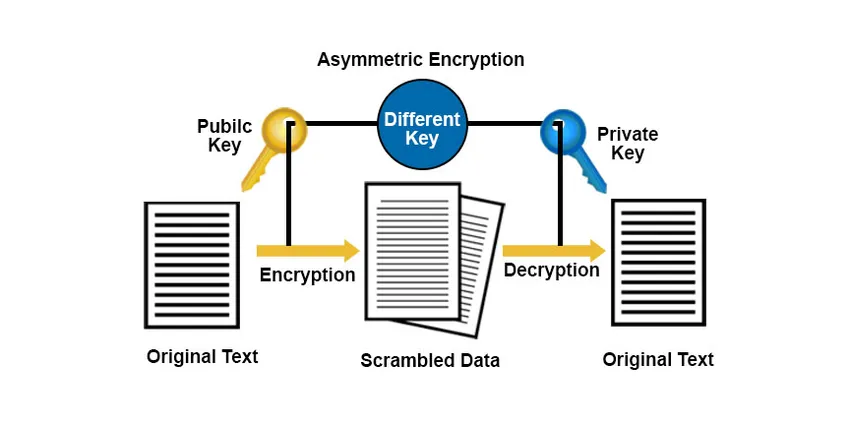

3) Cryptage asymétrique

- Le cryptage asymétrique est également appelé cryptographie à clé publique. Le chiffrement de clé asymétrique aide à résoudre un problème d'échange de clé de la cryptographie à clé symétrique. Dans le cryptage asymétrique, deux clés sont utilisées pour crypter du texte brut en cryptage asymétrique. Grâce à Internet ou à un grand réseau, les clés secrètes sont échangées. Il est nécessaire de noter que toute personne possédant une clé secrète peut déchiffrer le message, donc le chiffrement asymétrique utilise deux clés correspondantes pour augmenter la sécurité.

- Quiconque souhaite vous envoyer un message disposera d'une clé publique librement accessible mais la deuxième clé privée est tenue secrète pour que vous ne vous compreniez que. Un message chiffré avec une clé publique peut être décodé avec une clé privée. Un message chiffré avec une clé privée peut également être déchiffré avec une clé publique.

Nous pouvons voir le fonctionnement du cryptage asymétrique dans l'image ci-dessous:

4) Stéganographie

- La stéganographie est une technique qui facilite l'embauche d'un message qui doit être gardé secret dans d'autres messages. Auparavant, les gens utilisaient des méthodes pour masquer des messages tels que l'encre invisible, les variations infimes, etc.

- Mais à l'ère de la technologie, la stéganographie est une technique pour cacher des données qui peuvent être le fichier, le message, l'image, etc. à l'intérieur d'autres fichiers, messages ou images.

5) Hachage

- Le hachage est la technique cryptographique qui convertit les données qui peuvent être sous n'importe quelle forme en une chaîne unique. Indépendamment de la taille ou du type, toutes les données peuvent être hachées à l'aide d'un algorithme de hachage. Il prend des données de longueur aléatoire et les convertit en valeur de hachage fixe.

- Le hachage est différent des autres méthodes de chiffrement car, dans le hachage, le chiffrement ne peut pas être inversé et ne peut pas être déchiffré à l'aide de clés. MD5, SHA1, SHA 256 sont les algorithmes de hachage largement utilisés.

Conclusion

Dans cet article, nous avons vu ce qu'est la cryptographie et diverses techniques de cryptographie pour crypter et décrypter les données. La cryptographie est utilisée dans tous les domaines pour sécuriser les données et éviter qu'elles ne soient piratées. Par exemple, pour sécuriser les mots de passe, authentifier les transactions bancaires, etc. de nos jours, diverses nouvelles techniques cryptographiques sont développées et piratées, il est donc important de toujours être conscient des menaces informatiques et de prendre des précautions pour les éviter du mieux possible.

Articles recommandés

Ceci est un guide des techniques de cryptographie. Ici, nous discutons de l'aperçu, des principes de sécurité et des techniques de cryptographie. Vous pouvez également consulter nos autres articles suggérés pour en savoir plus -

- Cryptographie vs cryptage

- Qu'est-ce que le décryptage?

- Qu'est-ce que la sécurité réseau?

- Introduction aux outils de cryptographie

- Types de chiffrement

- Stream Cipher vs Block Cipher

- Modes de fonctionnement de Block Cipher