Introduction à la commande IP sous Linux

L'article suivant vous donne un aperçu des différentes commandes IP sous Linux. IP signifie Internet Protocol. Il s'agit d'une valeur numérique pour indiquer l'emplacement d'un appareil et son identification dans un réseau.

La commande ip est utilisée sur les systèmes d'exploitation Linux pour attribuer une adresse à une interface réseau et / ou pour configurer les paramètres de l'interface réseau. Cette commande remplace l'ancienne grande commande désormais obsolète d'ifconfig sur les distributions Linux modernes. La commande ip est un outil puissant que tout administrateur système Linux doit connaître sur la configuration des interfaces réseau. Il peut être utilisé pour télécharger ou désactiver des interfaces, attribuer et supprimer des adresses et des itinéraires de cache ARP, et bien plus encore.

Commandes de mise en réseau

Voyons d'abord quelques commandes de réseau de base

1. Pour obtenir des informations sur l'hôte,

- nom d'hôte: il affichera le nom d'hôte d'une machine.

- hostname -i: il affichera l'adresse IP de la machine actuelle.

2. Pour connaître la connexion aller-retour avec l'hôte,

- netstat -g: il affichera tout le réseau de multidiffusion abonné par ce réseau.

- netstat -l: affichera tous les ports d'écoute.

- netstat -t: affichera toutes les connexions TCP.

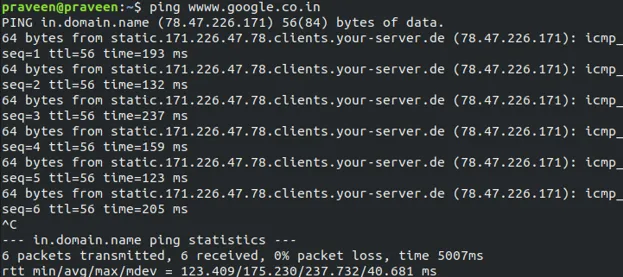

3. Pour vérifier les connexions avec les hôtes et l'adresse IP si celle-ci est vivante ou non en envoyant des paquets,

ping www.google.co.in

Ici, nous avons constaté une perte de paquets de 0%, ce qui signifie que la connexion est établie et fonctionne correctement.

4. Pour connaître les configurations réseau actuelles:

ifconfig -a: affiche toutes les configurations et tous les paramètres.

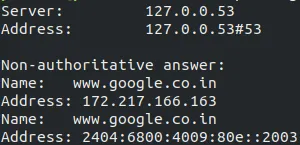

5. Pour découvrir le nom d'hôte et l'adresse IP:

nslookup www.google.co.in

6. Pour connaître le nombre de sauts et le temps de réponse pour accéder à un système ou à un site Web distant:

traceroute www.google.co.in

Arrivant maintenant à IP (protocoles Internet), il est de deux types:

- IPV4: Internet Protocol version 4 a une capacité de stockage d'un nombre 32 bits. La croissance d'Internet et des problèmes de sécurité ont épuisé IPV4, donc IPV6 est entré en scène.

- IPV6: Internet Protocol version 6 utilise un nombre de 128 bits comme capacité de stockage.

Donc, généralement, une adresse IP identifie de manière unique un hôte ou un périphérique sur un réseau. Les plages IP sont divisées en classes A, B, C, D, E que je ne rentre sûrement pas dans les détails car c'est principalement théorique. Par exemple, l'adresse IP privée décimale en pointillés de la classe C 192.168.123.132 est (en notation binaire) le nombre 32 bits 110000000101000111101110000100. Ce nombre sera difficile à comprendre, alors divisez-le en quatre parties de huit chiffres binaires. La première partie de cette adresse IP est utilisée comme adresse réseau, la dernière partie comme adresse d'hôte. Si vous prenez l'exemple 192.168.123.132 et le divisez en ces deux parties, vous obtenez ce qui suit:

192.168.123.0 est une adresse réseau. 0.0.0.132 est une adresse d'hôte.

Commande IP importante sous Linux

En utilisant la commande IP, nous pouvons connaître les adresses des appareils et le réseau dans lequel nos appareils résident.

Syntaxe:

IP OBJECT or IP AbbreviatedForm

Voici donc la liste des commandes que nous pouvons utiliser pour la syntaxe ci-dessus:

| Objet | Forme abrégée | Objectif |

| lien | l | Réseau en réseau |

| adresse | une | Adresse IPv4 ou IPv6 sur un appareil. |

| addr | ||

| addrlabel | addrl | Configuration d'étiquette pour la sélection d'adresse de protocole. |

| voisin | n | Entrée de cache ARP ou NDISC. |

| hennir | ||

| route | r | Entrée de table de routage. |

| règle | ru | Règle dans la base de données de stratégie de routage. |

| maddress | m | Adresse de multidiffusion. |

| maddr | ||

| mroute | Monsieur | Cache de routage multidiffusion |

Par exemple, lorsque nous exécutons la commande ci-dessous:

IP Address or IP Addr

De plus, vous pouvez utiliser «man ip» qui répertorie les options disponibles pour la commande IP.

Utilisations de l'IP

Il existe de nombreux protocoles qui utilisent des adresses IP. Elles sont:

SSH

Ce protocole est utilisé pour connecter un ordinateur distant en toute sécurité. Cela peut nécessiter un mot de passe et un fichier de clé privée (.PEM).

Code:

$ssh -i xyz.pem

Vous pouvez maintenant utiliser les commandes Unix normales comme ls (pour lister le répertoire), cd (pour changer le répertoire) et d'autres commandes

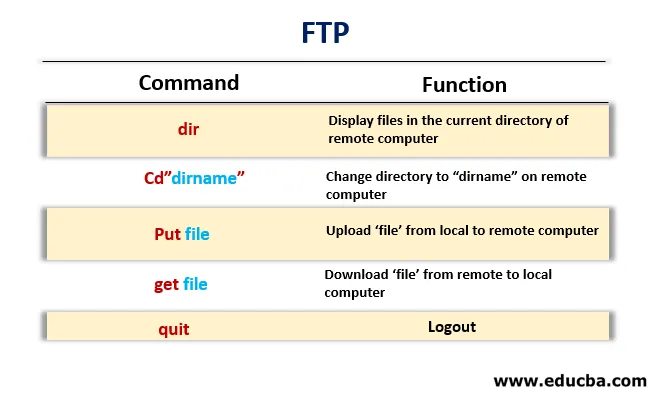

FTP

Le protocole de transfert de fichiers est utilisé pour établir une connexion avec les hôtes distants par connexion et transfert de fichiers. Vous serez invité à donner un mot de passe.

Code:

$ ftp 19.168.123.32

Vous pouvez utiliser la commande «get» pour obtenir des fichiers et la commande put pour «placer» des fichiers sur l'hôte distant. FTP est également utilisé pour parcourir le contenu des répertoires. Ensuite, vous pouvez appuyer sur la sortie si vous avez terminé le transfert de fichiers. Vous trouverez ci-dessous des listes de commandes utiles liées au FTP.

TELNET

Ce protocole est utilisé pour contrôler à distance un hôte et les administrer. Il est similaire au bureau à distance trouvé dans les machines Windows. Comparé à SSH, TELNET est moins sécurisé.

Code:

$telnet

Tente d'ouvrir une connexion à l'hôte distant my_host.com. Si une connexion est établie, l'hôte vous demandera un nom de connexion et un mot de passe.

Code:

$telnet -l my_username my_host.com 5555

Tente d'ouvrir une connexion à l'hôte distant my_host.com sur le port 5555, en utilisant le nom de connexion my_username. En cas de succès, l'hôte demandera le mot de passe de my_username. Ouvre une invite Telnet> locale, dans laquelle vous pouvez entrer l'une des commandes répertoriées ci-dessus. Par exemple, en entrant la commande ci-dessous à l'invite:

Code:

telnet> open my_host.com

.. essaiera d'ouvrir une connexion à my_host.com, comme dans notre premier exemple. Une fois authentifié, vous pouvez exécuter des commandes comme vous l'avez fait jusqu'à présent, en utilisant le terminal. La seule différence est que si vous étiez connecté à un hôte distant, les commandes seront exécutées sur la machine distante et non sur votre machine locale. Vous pouvez quitter la connexion telnet en entrant la commande «déconnexion».

Telnet utilise au moins les variables d'environnement HOME, SHELL, DISPLAY et TERM. D'autres variables d'environnement peuvent être propagées de l'autre côté via l'option TELNET ENVIRON.

REMARQUE: configuration minimale requise pour créer un réseau de communications entre deux machines.- Deux hôtes doivent être sur le même Ethernet / LAN pour communiquer via IP.

- Chaque hôte doit avoir une bonne connexion avec Ethernet. Vérifiez une bonne connexion à Ethernet en utilisant

- divers outils comme mii-tool.

- Chaque hôte doit avoir la même adresse réseau, masque de réseau et adresse de diffusion.

- Chaque hôte doit avoir une adresse IP unique.

- Aucun des hôtes ne doit bloquer les paquets IP de l'autre.

Utilisation importante de la commande IP

Voici quelques utilisations importantes de la commande IP sous Linux listées ci-dessous:

- Il est utilisé pour rechercher les interfaces configurées sur le système et interroger l'état d'une interface IP.

- Configurez Ethernet, le bouclage local et d'autres interfaces IP.

- Modifiez par défaut et configurez également le routage statique.

- Il est utilisé pour configurer un tunnel sur IP et répertorier l'entrée de cache ARP.

- Utilisé pour supprimer, attribuer et configurer des routes, un sous-réseau, une adresse IP et d'autres informations IP vers des interfaces IP.

- Il est utilisé pour afficher IP et sa propriété.

- Affichez tous les états des adresses IP du réseau et de la multidiffusion.

- En outre, il est utilisé pour afficher l'objet voisin et gérer les informations de cache ARP

- Supprimez et gérez l'entrée de routage.

Articles recommandés

Ceci est un guide de la commande IP sous Linux. Nous discutons ici de la syntaxe, des utilisations et des commandes IP importantes sous Linux ainsi que de son utilisation importante. Vous pouvez également consulter les articles suivants pour en savoir plus -

- Serveur proxy Linux

- Commandes Hadoop fs

- Types de shells sous Linux

- Dispositif capteur

- Apprenez les meilleures commandes sous Linux