Introduction aux défis de la cybersécurité

Dans le monde d'aujourd'hui, Cyber Security Challenges a été la sécurité nationale, des organisations allant des petites aux grandes entreprises, des universités gouvernementales et privées, des hôpitaux, tous sujets aux cyberattaques du monde entier. Dans notre quête pour faire face aux menaces émergentes, nous sommes souvent confrontés à des défis auxquels il faut faire face pour sécuriser leur territoire.

Très récemment, vous avez peut-être entendu dire que Wikipédia a été mis hors ligne (9 septembre 2019) dans les régions des pays du Moyen-Orient parce qu'il a été attaqué avec une attaque de déni de service massive et largement distribuée. Donc, si les méchants n'épargnent pas une éducation gratuite, que pouvons-nous attendre de moins d'eux?

Une explication précise qui explique pourquoi les défis de la cybersécurité devraient être la priorité des principales organisations en 2019 est indiquée ci-dessous.

Principaux défis de la cybersécurité

1) Menaces persistantes avancées

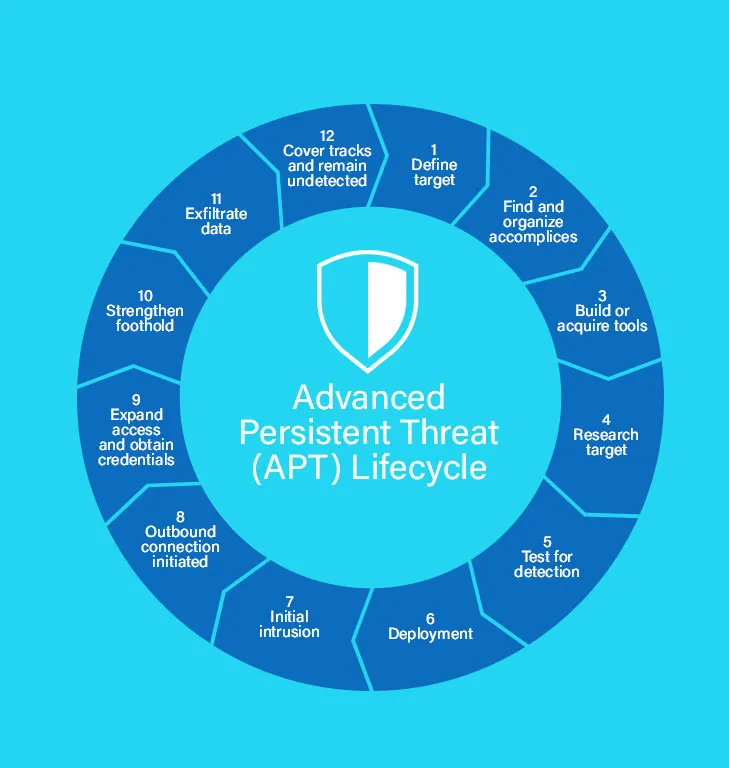

- Les menaces persistantes avancées sont les menaces qui traversent furtivement le chemin pour pénétrer les systèmes et les serveurs et y rester plus longtemps sans être remarquées / détectées par personne.

- Ils sont spécialement conçus pour extraire des informations très sensibles et de nos jours de nombreuses organisations ne parviennent pas à se protéger contre les attaques avancées de menaces persistantes.

- Les APT ne sont pas comme des logiciels malveillants typiques, ils sont spécialement conçus pour servir un objectif, et en d'autres termes, ils sont conçus pour des attaques ciblées. Vous trouverez ci-dessous un cycle de vie illustré d'une menace persistante avancée.

2) Evolution du ransomware

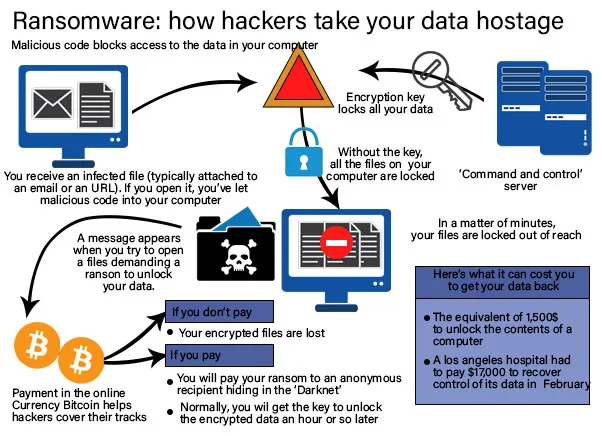

- Les dernières années ont vu une augmentation généralisée des attaques de ransomwares. Les ransomwares peuvent également être classés comme un type d'attaques APT où un malware pénètre à l'intérieur de votre système et, au fil des jours, il commence à crypter tous vos fichiers lentement.

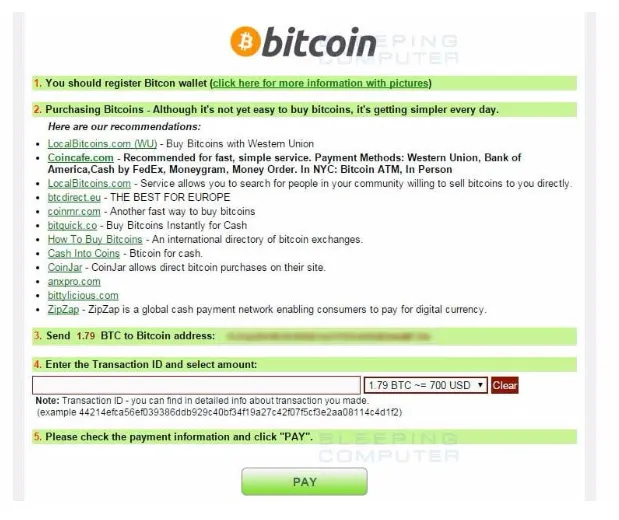

- Enfin, tous les fichiers de son système sont verrouillés et une rançon est généralement demandée sous forme de bitcoin (car il est difficile de le retrouver).

- Une fois le paiement effectué, une clé de déchiffrement est fournie par des pirates, à l'aide de laquelle toutes les données peuvent être déchiffrées et l'accès est retourné.

- Il peut y avoir des cas où un pirate avec un très mauvais état d'esprit peut prendre tout l'argent demandé mais ne donne toujours pas la clé de déchiffrement.

- Les ransomwares sont le fléau de la cybersécurité, des professionnels des données, de l'informatique et des cadres. Voici une anatomie d'une attaque Ransomware.

Certains des exemples de Ransomware sont Cryptolocker, Bad Rabbit, Wanna cry, Goldeneye, Zcrypter, Jigsaw, Petya, etc.

3) Menaces IoT (attaques via des appareils IOT compromis)

- L'IoT est synonyme d'Internet des objets. L'IoT est un système de dispositifs informatiques, mécaniques et numériques interdépendants qui peuvent transmettre des données sur un réseau sans intervention humaine à humaine et humaine à informatique.

- Tous ces appareils IoT ont un identifiant unique qui identifie l'appareil via un code unique. Dans le monde d'aujourd'hui, chaque appareil numérique que nous utilisons peut être connecté à un réseau et oui, cela se produit dans presque toutes les régions du globe.

- Ce faisant, nous contrôlons la majorité des appareils et des appareils à partir d'un seul point de fonctionnement, disons votre téléphone portable. Dans le monde d'aujourd'hui, vous pouvez utiliser votre téléphone portable pour éteindre les lumières, faire fonctionner Alexa, faire fonctionner le réfrigérateur et les machines à laver, etc. Ainsi, de nombreux appareils grand public sont désormais interconnectés.

- En d'autres termes, si vous accédez à un appareil, vous les avez tous accédés, ce qui augmente le risque d'attaques et de lacunes dans les titres.

- Il pourrait y avoir de nombreuses raisons à ces lacunes, telles que les interfaces Web et les transferts de données non sécurisés, le manque de connaissances sur la sécurité, les méthodes d'authentification insuffisantes, le wifi non sécurisé, etc. Voici une carte qui montre les menaces liées à l'Internet des objets.

4) Sécurité du cloud

- Il y a de la peur et de nombreuses organisations ne sont pas disposées à mettre leurs données sur le cloud et elles veulent être réservées pour un temps à moins qu'il ne soit garanti que le cloud est un endroit hautement sécurisé et qu'il correspond aux normes de sécurité sur site.

- La raison principale est que les grandes organisations ont leurs propres centres de données et qu’elles en ont le contrôle total, les données sont situées sur leurs sites et sur leur réseau (c.-à-d. Le réseau interne), tandis qu'en cas de cloud, les données ne sont plus Les centres de données de l'entreprise et le réseau deviennent externes, ce qui présente un risque.

- Peu de problèmes entraînent des attaques dans le cloud, peu d'entre eux sont: les erreurs de configuration du cloud, les API non sécurisées, les vulnérabilités de fusion et de spectre, la perte de données due à une catastrophe naturelle ou une erreur humaine.

5) Attaques contre les crypto-monnaies et les technologies adoptées par la blockchain

- Ce n'est pas si longtemps que des technologies comme les crypto-monnaies et les chaînes de blocs ont commencé à être mises en œuvre.

- Étant donné que ces technologies viennent tout juste de franchir leur stade embryonnaire et qu'il existe un grand chemin pour leur évolution, l'adoption de ces technologies par les entreprises mais sans mettre en œuvre les contrôles de sécurité appropriés est une grande menace, en premier lieu, elles pourraient ne pas être conscientes de l'écart lui-même.

- Il est donc conseillé de comprendre les contrôles de sécurité avant de mettre en œuvre ces technologies. Certaines des attaques effectuées sont l'attaque Eclipse, l'attaque Sybil et l'attaque DDOS.

6) Attaques conçues avec l'aide de l'IA et de l'apprentissage automatique

Il ne fait aucun doute que les mégadonnées du monde entier sont transmises aux systèmes d'IA à diverses fins, et elles nous aident à prendre nos décisions. Bien que ce soit un bon côté, il peut aussi y avoir un mauvais côté. Les pirates peuvent également utiliser l'IA et l'apprentissage automatique pour concevoir des solutions innovantes pour effectuer des attaques plus sophistiquées.

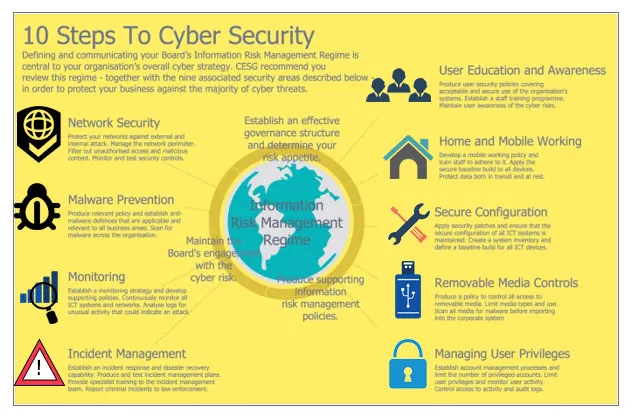

Tout cela concernait les défis de la cybersécurité, et nous avons parlé de défis majeurs, mais nous pourrions également être intéressés à connaître les informations sur les étapes de la cybersécurité, ici vous allez:

Conclusion - Défis de cybersécurité

Dans cet article, nous avons appris les principaux défis de la cybersécurité, nous espérons que cet article vous sera utile pour acquérir des connaissances sur les défis de la cybersécurité.

Articles recommandés

Ceci est un guide des défis de la cybersécurité. Nous discutons ici de l'introduction et des principaux défis de la cybersécurité, notamment les menaces persistantes avancées, l'évolution des ransomwares, les menaces IoT, la sécurité du cloud, les attaques sur les crypto-monnaies et les technologies adoptées par la chaîne de blocs. Vous pouvez également consulter les articles suivants pour en savoir plus–

- Qu'est-ce que la cybersécurité?

- Types de cybersécurité

- Le rôle important de la cybersécurité dans notre vie

- Carrières en cybersécurité

- Cyber marketing

- Eclipse vs IntelliJ | Les 6 principales différences que vous devez savoir