Introduction aux techniques de transposition

La technique de transposition est une technique cryptographique utilisée pour convertir du texte brut en texte chiffré. Il y est parvenu en réorganisant la position des caractères dans le texte brut. Il existe différentes techniques disponibles, une transposition en fait partie. Dans cet article, nous allons voir comment la technique de transposition est utilisée pour obtenir une cryptographie sécurisée.

Techniques de transposition

Ci-dessous la liste des techniques de transposition.

1. Technique de barrière ferroviaire

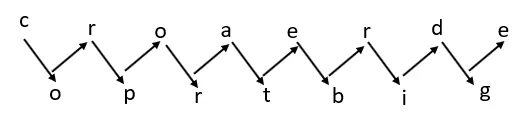

Rail-Fence est la technique de transposition simple qui consiste à écrire du texte brut comme une séquence de diagonales, puis à le lire ligne par ligne pour produire le texte chiffré.

Algorithme

Étape 1: Notez tous les caractères du message en texte brut dans une séquence de diagnostic.

Étape 2: Lisez le texte brut écrit à l'étape 1 comme une séquence de lignes.

Pour mieux le comprendre, prenons un exemple.

Exemple: Supposons un pont corporatif en texte brut et nous voulons créer le texte chiffré de la donnée.

Tout d'abord, nous organisons le texte brut dans une séquence de diagnostic comme indiqué ci-dessous.

Maintenant, lisez le texte brut par ligne, c'est-à-dire croaerdeoprtbig.

Donc, ici, le texte brut est le pont d'entreprise et le texte de chiffrement est croaerdeoprtbig.

La technique Rail-Fence est assez facile à casser.

2. Techniques simples de transposition en colonnes

La technique de transposition en colonnes simple peut être classée en deux parties: la technique de base et les tours multiples.

Technique de transposition en colonnes simple - technique de base. La technique de transposition en colonnes simple dispose simplement le texte brut dans une séquence de lignes d'un rectangle et le lit de manière en colonnes.

Comment fonctionne cet algorithme?

Étape 1: Écrivez tous les caractères du message en texte brut ligne par ligne dans un rectangle de taille prédéfinie.

Étape 2: Lisez le message de manière colonnaire, c'est-à-dire colonne par colonne.

Remarque: Pour lire le message, il ne doit pas nécessairement être dans l'ordre des colonnes. Il peut par n'importe quelle séquence aléatoire.

Étape 3: Le message résultant est un texte chiffré.

Exemple: Supposons que le texte brut est un pont d'entreprise et que nous devons calculer le texte chiffré à l'aide d'une simple technique de transposition en colonnes.

Prenons 6 colonnes et organisons le texte brut en ligne.

| Colonne 1 | Colonne 2 | Colonne 3 | Colonne 4 | Colonne 5 | Colonne 6 |

| c | o | r | p | o | r |

| une | t | e | b | r | je |

| ré | g | e |

Décidez de l'ordre des colonnes pour lire le message - supposons que 1, 3, 5, 2, 4, 6 est un ordre.

Maintenant, lisez le message en colonnes en utilisant l'ordre décidé. - cadreeorotgpbri

cadreeorotgpbri est un texte chiffré.

3. Technique de transposition en colonnes simple - plusieurs tours

La technique de transposition en colonnes simple avec plusieurs tours est la même que la base, seule la différence est que, dans plusieurs tours, nous répétons le processus plusieurs fois.

Fonctionnement d'un algorithme

Étape 1: Écrivez tous les caractères du message en texte brut ligne par ligne dans un rectangle de taille prédéfinie.

Étape 2: Lisez le message de manière colonnaire, c'est-à-dire colonne par colonne.

Remarque: Pour lire le message, il ne doit pas nécessairement être dans l'ordre des colonnes. Il peut par n'importe quelle séquence aléatoire.

Étape 3: Le message résultant est un texte chiffré.

Étape 4: Répétez la procédure de l'étape 1 à l'étape 3 plusieurs fois comme vous le souhaitez.

Exemple: Supposons que le texte brut est un pont d'entreprise et que nous devons calculer le texte chiffré à l'aide d'une simple technique de transposition en colonnes.

Prenons 6 colonnes et organisons le texte brut par ligne.

| Colonne 1 | Colonne 2 | Colonne 3 | Colonne 4 | Colonne 5 | Colonne 6 |

| c | o | r | p | o | r |

| une | t | e | b | r | je |

| ré | g | e |

Décidez de l'ordre des colonnes pour lire le message - supposons que 1, 3, 5, 2, 4, 6 est un ordre.

Maintenant, lisez le message en colonnes en utilisant l'ordre décidé. - cadreeorotgpbri

cadreeorotgpbri est un texte chiffré.

Exécutons l'étape 1 à l'étape 3 une fois de plus.

| Colonne 1 | Colonne 2 | Colonne 3 | Colonne 4 | Colonne 5 | Colonne 6 |

| c | une | ré | r | e | e |

| o | r | o | t | g | p |

| b | r | je |

Dans la deuxième itération, l'ordre des colonnes sera le même.

Texte chiffré - Cobdoiegarrrtep

Continuez la même procédure si une itération supplémentaire est requise.

4. Chiffre Vernam

Un sous-ensemble de chiffrement Vernam est appelé un bloc unique car il est implémenté en utilisant un ensemble aléatoire de caractères non répétitifs comme texte de chiffrement d'entrée.

Remarque: Une fois que le texte chiffré d'entrée est utilisé pour la transposition, il n'est plus utilisé pour aucun autre message. La longueur du texte chiffré d'entrée doit être égale à la longueur du texte brut.

Fonctionnement de l'algorithme

Étape 1: Disposez tous les caractères du texte brut sous forme de nombre, c'est-à-dire A = 0, B = 1, … .. Z = 25.

Étape 2: répétez la même procédure pour tous les caractères du texte chiffré d'entrée.

Étape 3: Ajoutez chaque numéro correspondant aux caractères de texte brut au numéro de caractère de texte de chiffrement d'entrée correspondant.

Étape 4: Si la somme du nombre est supérieure à 25, soustrayez-en 26.

Étape 5: Traduisez chaque numéro de la somme en caractères correspondants.

Étape 6: La sortie de l'étape 5 sera un texte chiffré.

Dans le chiffrement Vernam, une fois que le texte chiffré d'entrée est utilisé, il ne sera plus utilisé pour aucun autre message, il ne convient donc qu'aux messages courts.

Exemple: le texte brut est educba et le texte chiffré est ntcbar

| Texte brut | e | ré | u | c | b | une |

| 4 | 3 | 20 | 2 | 1 | 0 | |

| Saisie de texte chiffré | n | t | c | b | une | r |

| 13 | 19 | 2 | 1 | 0 | 17 | |

| Ajout de texte brut et de texte chiffré d'entrée | 17 | 22 | 22 | 3 | 1 | 17 |

| Texte chiffré | r | w | w | ré | b | r |

Par conséquent, le texte chiffré est rwwdbr.

Articles recommandés

Ceci est un guide des techniques de transposition. Nous discutons ici de la liste des techniques de transposition avec les étapes, les exemples et le fonctionnement des algorithmes. Vous pouvez également consulter l'article suivant.

- Tri en C ++

- Algorithme IDEA

- Créer un utilisateur sous Linux

- Types de chiffrement