Introduction sur les types de chiffrement

Dans le monde de la fraude numérique, pour empêcher nos données, de nombreuses techniques sont utilisées pour protéger nos données des pirates informatiques ou de tout tiers. Dans cet article, nous allons discuter des types de chiffrement. Avant cela, voyons d'abord le sens. Le texte brut est le message ou les données qui peuvent être lus par l'expéditeur, le destinataire ou tout tiers. Lorsque le texte brut est modifié à l'aide de certains algorithmes ou techniques, les données ou messages résultants sont appelés texte chiffré. En bref, la conversion de texte brut, c'est-à-dire de texte lisible en texte non lisible, est appelée texte chiffré.

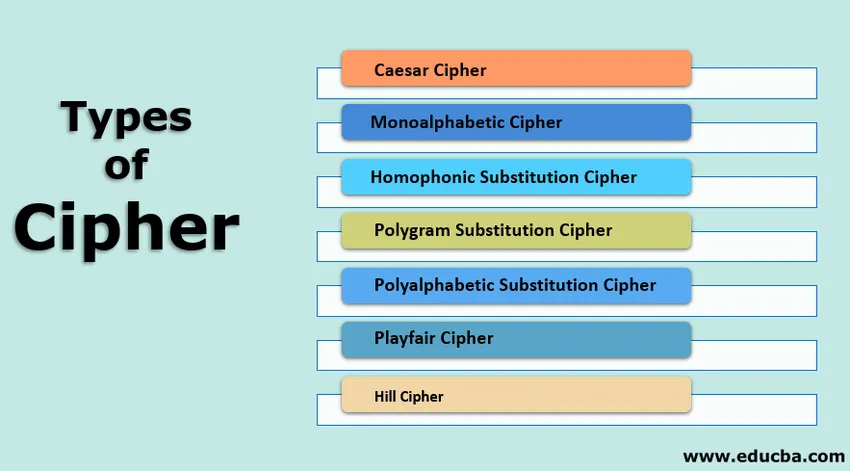

Types de chiffrement

Les types de chiffres sont donnés comme suit:

1. Chiffre César

Dans le chiffre César, l'ensemble de caractères de texte brut est remplacé par tout autre caractère, symboles ou chiffres. Il s'agit d'une technique très faible de masquage de texte. Dans le chiffre de César, chaque alphabet du message est remplacé par trois places vers le bas. Voyons un exemple. Le texte brut est EDUCBA. En tant que chiffre de César, chaque alphabet est remplacé par un triplet, donc E remplacera par H, D remplacera par G, U remplacera par X, C remplacera par F, B remplacera par E et A remplacera par D. Donc, ici, le texte brut est EDUCBA et le texte chiffré est HGXFED.

L'algorithme de chiffrement César est le suivant:

- Lire chaque alphabet de texte brut

- Remplacez chaque alphabet par 3 places vers le bas.

- Répétez le processus pour tous les alphabets en texte brut.

Une version modifiée du chiffre César: Ce chiffre fonctionne de la même manière que le chiffre César, la seule différence est que - dans le chiffre César, chaque alphabet est remplacé par trois vers le bas dans lequel une version modifiée du chiffre César, le nombre est décidé par un utilisateur pour remplacez l'alphabet et ce nombre sera constant. Par exemple, EDUCBA et le numéro de remplacement sont 1, donc E remplacera par F, D remplacera par E, U remplacera par V, C remplacera par D, B remplacera par C et A remplacera par B. Donc ici le texte brut est EDUCBA et le texte chiffré est FEVDCB.

Une version modifiée de l'algorithme de chiffrement César est la suivante

- Lire chaque alphabet de texte brut

- Prenez le numéro pour le remplacement

- Remplacez chaque alphabet par un nombre spécifié vers le bas.

- Répétez le processus pour tous les alphabets en texte brut.

2. Chiffre monoalphabétique

Comme le chiffre César et une version modifiée du chiffre César sont faciles à briser, le chiffre monoalphabétique entre en scène. En monoalphabétique, chaque alphabet en texte brut peut être remplacé par n'importe quel autre alphabet à l'exception de l'alphabet d'origine. Autrement dit, A peut être remplacé par n'importe quel autre alphabet de B à Z. B peut être remplacé par A ou C à Z. C peut être remplacé par A, B et D à z, etc. Le chiffrement alphabétique mono provoque des difficultés à déchiffrer le message car il existe des substitutions aléatoires et un grand nombre de permutation et de combinaison sont disponibles.

3. Chiffre de substitution homophonique

Un chiffre de substitution homophonique est similaire au chiffre monoalphabétique, la seule différence est qu'en monoalphabétique, nous remplaçons l'alphabet par tout autre alphabet aléatoire, à l'exception de l'alphabet original, dans lequel le chiffre de substitution homophonique, l'alphabet est remplacé par un alphabet fixe ou un ensemble d'alphabets. L'alphabet de substitution est remplacé par te fixe. Par exemple, remplacez A par x, E par B, S par A, etc. ou remplacez A par E, x ou L, B par T, A, Z, etc.

4. Chiffre de substitution de polygone

Dans le chiffrement de sous-station polygram, plutôt que de remplacer chaque alphabet par un autre, le bloc d'alphabets est remplacé par un autre bloc d'alphabets. Remplacez EDUCBA par XYQLAB. Dans ce cas, EDUCBA remplacera par XYQLAB, mais EDU peut être remplacé par un autre ensemble de blocs, supposons qu'EDU remplacera par LOD. Dans ce type de chiffrement, le remplacement du texte brut se fait via le bloc par bloc plutôt que caractère par caractère.

5. Chiffre de substitution polyalphabétique

Le chiffre polyalphabétique est également connu sous le nom de chiffre Vigenere, inventé par Leon Battista Alberti. En polyalphabétique Substitution Cipher est une méthode de cryptage des textes alphabétiques. Il utilise plusieurs alphabets de substitution pour le chiffrement. Le carré Vigener ou la table Vigenere est utilisé pour crypter le texte. Le tableau contient 26 alphabets écrits sur différentes lignes, chaque alphabet étant décalé cycliquement vers la gauche conformément à l'alphabet précédent, équivalent aux 26 chiffres César possibles. Le chiffrement utilise un alphabet différent de l'une des lignes à différents moments du processus de chiffrement.

Prenons le texte d'origine est Educba et le mot clé est Apple. Pour le processus de cryptage, la première lettre du texte d'origine, E est associée à A, la première lettre de la clé. Utilisez donc la ligne E et la colonne A du carré Vigenère, qui est E. De même, pour la deuxième lettre du texte original, la deuxième lettre de la clé est utilisée, la lettre de la ligne d et la colonne p est s. Le reste du texte original est chiffré de la même manière. Le cryptage final d'Educba est Esjnfa.

6. Chiffre Playfair

Le chiffre Playfair est également appelé carré Playfair. Il s'agit d'une technique cryptographique utilisée pour crypter les données. Le processus de chiffrement de Playfair est le suivant:

- Création et remplissage de la matrice.

- Processus de cryptage.

Voyons en détail les étapes mentionnées ci-dessus de manière détaillée dans la création et le remplissage de la matrice. Il utilise une matrice 5 * 5 pour stocker le mot-clé ou la clé qui est utilisée pour le processus de cryptage et de décryptage.

Cette étape fonctionne comme suit

- Entrez le mot-clé dans la matrice de manière rangée, c'est-à-dire de gauche à droite et de haut en bas.

- Ignorez les mots en double dans le mot clé.

- Remplissez les espaces restants avec le reste des alphabets (A - Z) qui ne faisaient pas partie du mot-clé.

Le processus de cryptage fonctionne comme suit:

- Divisez les alphabets en groupes (chaque groupe doit contenir deux valeurs). Les processus de chiffrement seront effectués sur ces groupes.

- Si les deux alphabets du groupe sont identiques, ajoutez x après le premier alphabet.

- Si les deux alphabets du groupe sont présents dans la même ligne de la matrice, remplacez-les respectivement par les alphabets immédiatement à droite. Si le groupe d'origine se trouve sur le côté droit de la ligne, un enroulement sur le côté gauche de la ligne se produit.

- Si les deux alphabets du groupe sont présents dans la même colonne, remplacez-les respectivement par les alphabets immédiats ci-dessous. Si le groupe d'origine se trouve en bas de la ligne, un enroulement vers le haut de la ligne se produit.

- Si les deux alphabets du groupe ne se trouvent pas dans la même ligne ou colonne, remplacez-les immédiatement par les alphabets de la même ligne mais à l'autre paire de coins du rectangle qui est défini par le groupe d'origine.

7. Hill Cipher

Hill Cipher fonctionne sur plusieurs alphabets en même temps. Le chiffrement de Hill fonctionne comme suit:

- Attribuez le numéro à chaque alphabet en texte brut. A = 0, B = 1… .z = 25

- Organisez le message en texte brut comme une matrice de nombres basée sur l'étape ci-dessus qui est au format numérique. La matrice résultante est appelée matrice de texte brut.

- Multipliez la matrice de texte brut avec une clé choisie au hasard. Notez que la matrice clé doit avoir la taille de n * n où n représente le nombre de lignes dans une matrice de texte brut.

- Multipliez à la fois la matrice, c'est-à-dire l'étape 2 et l'étape 3.

- Calculez la valeur mod 26 de la matrice ci-dessus, c'est-à-dire les résultats de la matrice à l'étape 4.

- Traduisez maintenant les nombres en alphabets, c'est-à-dire 0 = A, 1 = B, etc.

- Le résultat de l'étape 6 devient notre texte chiffré.

Articles recommandés

Ceci est un guide des types de chiffrement. Ici, nous discutons de l'introduction et des différents types de chiffrement qui incluent le chiffrement de substitution césar, monoalphabétique et homophonique, etc. Vous pouvez également consulter les articles suivants pour en savoir plus -

- Algorithmes symétriques

- Qu'est-ce que SFTP?

- Standard d'encryptage avancé

- Cryptosystems