Certifié Ethical Hacker - Il n'est pas rare que les gens parlent d'un site Web "piraté" et vous avez peut-être vu des reportages sur des sites Web populaires piratés par un groupe de personnes ou par un individu. Dans le cyber-monde, les personnes qui commettent de tels actes «criminels» sont appelées pirates. Il peut s'agir de programmeurs intelligents ou d'administrateurs de réseau qui peuvent le faire pour le plaisir ou pour voler des informations ou prendre le contrôle d'un site Web ou d'un portail.

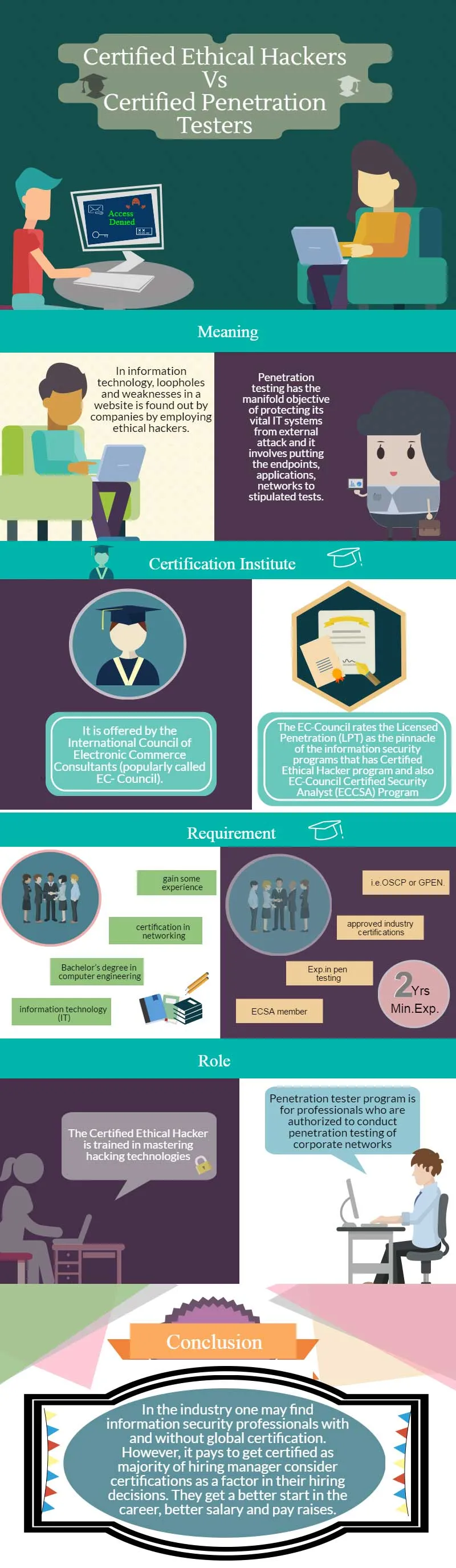

Afin de trouver des failles dans un système ou une propriété, la meilleure méthode consiste à employer un voleur et à le découvrir. Dans les technologies de l'information, les entreprises découvrent des failles et des faiblesses dans un site Web en employant des pirates éthiques. Ce sont des personnes certifiées et formées ayant des années d'expérience pour détecter les failles afin que les entreprises puissent le brancher rapidement et éviter d'énormes pertes en cas de piratage ou d'attaque virale insoupçonnée sur un site.

La gravité des cyberattaques peut être mesurée à partir du plan d'action de la Maison-Blanche des États-Unis visant à dépenser 19 milliards de dollars pour des initiatives de cybersécurité, notamment pour éduquer les consommateurs à utiliser l'authentification à deux facteurs. Cela fait suite au piratage récent qui a compromis les données personnelles des citoyens américains.En novembre, les autorités fédérales ont inculpé trois hommes pour intrusion dans les systèmes de neuf institutions financières, dont JP Morgan, Dow Jones, Scottrade et eTrade, mettant en danger les données de 100 millions de clients.

Une étude réalisée par le Ponemon Institute en 2014 a montré que le coût moyen d'une violation de données pour l'entreprise concernée était de 3, 5 millions de dollars

De nombreux rapports de recherche et d'enquête de l'industrie ont indiqué une augmentation des violations de la sécurité dans les sites Web et les réseaux informatiques, augmentant ainsi les opportunités pour les pirates éthiques formés ou agréés.

CEH vs CPT Infographics

Comment devenir un pirate éthique certifié?

Il existe de nombreuses institutions offrant des cours de formation aux hackers, mais en fin de compte, cela devrait vous conduire à obtenir la certification Certified Ethical Hacker (CEH) offerte par l'International Council of Electronic Commerce Consultants (communément appelé EC-Council).

Il n'est pas facile pour n'importe qui de devenir un hacker éthique ou un hacker éthique certifié, car une expérience préalable dans l'industrie informatique est une exigence pour toute formation formelle dans ce domaine. Idéalement, un hacker éthique devrait avoir une formation en programmation avec un baccalauréat en génie informatique ou en technologie de l'information (TI). La première étape consiste à obtenir une certification en réseau, à acquérir une certaine expérience dans le domaine avant de passer à la certification Cisco CCNA (Cisco Certified Network Associate). Il s'agit d'un certificat qui valide la capacité d'un professionnel à comprendre configurer, exploiter, configurer et dépanner des réseaux commutés et routés de niveau moyen et comprend également la vérification et la mise en œuvre de connexions via des sites distants à l'aide du WAN.

Par la suite, il vaut mieux aller chercher des certifications supplémentaires en sécurité, CISSP ou TICSA. Cela permettra à la personne d'obtenir un poste en sécurité de l'information. À ce stade, il sera préférable d'acquérir de l'expérience dans les tests de pénétration. Le test de pénétration implique une évaluation de la sécurité de la mise en œuvre informatique effectuée dans une organisation. Cela se fait dans le but d'identifier les vulnérabilités présentes dans le réseau. Les domaines vulnérables sont les serveurs, les systèmes d'exploitation, les réseaux sans fil, les appareils mobiles, les services, les configurations et les applications. Ces tests peuvent être effectués manuellement ou en exécutant des programmes automatisés.

Par la suite, après avoir gagné en visibilité dans l'industrie, on peut essayer d'obtenir la certification internationale Certified Ethical Hacker (CEH) fournie par International Council of Electronic Commerce Consultants (EC –Council). Selon EC, le programme Certified Ethical Hacker est le summum des programmes de formation en sécurité de l'information les plus recherchés pour les professionnels.

Outre les leçons de réseautage, un pirate informatique éthique devrait avoir une connaissance des commandes et des distributions Unix / Linux, de la programmation en C, LISP, Perl ou Java. La connaissance de bases de données telles que MySQL sera également utile pour les pirates éthiques.

Outre les connaissances techniques, ils ont également besoin de compétences en résolution de problèmes et en relations humaines ou en ingénierie sociale. Ils devraient amener les gens à divulguer leurs informations d'identification, redémarrer ou arrêter les systèmes ou exécuter des fichiers.

Le piratage éthique comporte cinq phases: 1) la reconnaissance, 2) l'accès 3) le dénombrement, 4) le maintien de l'accès et 5) enfin la couverture de vos traces. La reconnaissance consiste à collecter des informations sur la cible d'un piratage malveillant en sondant le système cible. Les ports sont analysés pour trouver des faiblesses dans le système et pour trouver des vulnérabilités autour du pare-feu et des routeurs. Une fois qu'il est détecté, les moyens d'accéder au système peuvent être élaborés par le pirate. Il existe deux types de reconnaissance: active et passive.

La reconnaissance passive n'a peut-être rien à voir avec la sécurité de l'information ou les systèmes informatiques, mais il peut s'agir de connaissances sur les routines de l'entreprise, les heures d'arrivée et de départ des employés. Ou il peut s'agir de modifications du protocole Internet (IP), de conventions de dénomination, d'un serveur ou de réseaux cachés. Le pirate surveille le flux de données pour voir à quel moment les transactions ont lieu et les itinéraires de trafic.

L'accès au système est la phase la plus importante de l'attaque des pirates. Cela peut se produire sur un réseau local (LAN) ou Internet, un accès local à un PC ou même un accès hors ligne. Il inclut les débordements de tampon basés sur la pile, le déni de service (DoS) et le détournement de session.

La phase de dénombrement ou de balayage consiste à examiner le réseau à partir des informations recueillies lors des reconnaissances. Les outils utilisés sont les numéroteurs, les scanners de port, les mappeurs de réseau, les balayeurs et les scanners de vulnérabilité.

Le maintien de l'accès est vital pour le conserver pour une utilisation future. Parfois, ils maintiennent un accès exclusif via des portes dérobées, des chevaux de Troie, des rootkits. La dernière étape consiste à recouvrir les voies pour éviter la détection par le personnel de sécurité. Le programme Certified Ethical Hacking (CEH) couvre ces sujets en détail et est testé par EC-Council avant d'attribuer une certification qui qualifie le candidat pour entreprendre des missions difficiles dans l'industrie.

L'examen teste les connaissances et les compétences des candidats dans les domaines suivants:

-

- Télécoms, réseaux, cyber médias et systèmes informatiques

- Avoir une compréhension large des protocoles de sécurité associés aux systèmes d'exploitation-MAC, Linux et Windows,

- Devrait être capable de pirater le piratage d'un système informatique d'une organisation pour évaluer ses vulnérabilités et ses faiblesses avec la permission nécessaire-

- Prendre des mesures préventives et correctives contre les attaques malveillantes

- Ils devraient être capables d'identifier et de déchiffrer différents types de mots de passe et de contrecarrer les attaques par mot de passe.

- Comprendre les techniques de cryptographie et de cryptage avec une infrastructure à clé privée / publique.

- Ils doivent avoir une connaissance des cyberattaques, notamment des chevaux de Troie, des URL, de l'obscurcissement, du vol d'identité et de l'ingénierie sociale.

Découvrez comment protéger les entreprises contre les dangers des efforts de piratage malveillants. Évaluez la sécurité des systèmes informatiques à l'aide de techniques de test de pénétration. Développer des compétences de piratage éthique.

Tests de pénétration

Les tests de pénétration ont l'objectif multiple de protéger ses systèmes informatiques vitaux contre les attaques externes et impliquent de soumettre les terminaux, les applications et les réseaux aux tests stipulés. Il permet aux professionnels de la sécurité de prévenir toute menace éventuelle bien à l'avance en initiant des mesures correctives là où des vulnérabilités sont détectées.

Des tests de plume réguliers permettent aux entreprises de savoir à l'avance à quels risques de sécurité le système informatique est exposé. Des mesures correctives opportunes empêchent les pirates de pénétrer dans le réseau, compromettant des données précieuses. Cela évite les coûts liés à une violation de la sécurité qui pourrait atteindre des millions de dollars et une perte d'image concernant la protection des données des clients et des informations d'entreprise à entreprise impliquant également des données de tiers. Les tests de pénétration aident l'organisation à respecter les réglementations de conformité / d'audit telles que GLBa, HIPAA et Sarbanes-Oxley. Les entreprises peuvent économiser beaucoup d'argent grâce à des amendes liées au non-respect de la sécurité des tests de pénétration. Ils seront en mesure de se conformer aux tests prescrits par la FISMA fédérale, le PCI-DSS ou le NIST.

Cours recommandés

- Cours Web Services Professionnels en Java

- Formation de certification en développement de jeux en C ++

- Formation en ligne au piratage éthique

- E1261Formation professionnelle Vegas Pro 13

Tests de pénétration autorisés par EC-Council

L'EC-Council évalue le Penensed Penetration (LPT) comme le summum des programmes de sécurité de l'information qui a le programme Certified Ethical Hacker et également le programme EC-Council Certified Security Analyst (ECCSA).

L'examen EC-Council LPT est l'examen pratique le plus difficile avant l'attribution de la certification. La version en ligne du cours comprend plus de 39 modules intenses, plus de 2 300 diapositives qui abordent les aspects complexes des tests de pénétration. Le cours fournit 1100 outils pour les aider à plonger profondément dans la science des tests de pénétration.

L'EC-Council indique que l'examen LPT a été développé en collaboration avec les petites et moyennes entreprises et les praticiens du monde entier après une analyse approfondie du travail, du rôle, de la tâche et des lacunes en matière de compétences. Il simule en temps réel un réseau complexe d'une organisation multinationale.

La version en ligne du cours permet au personnel de sécurité de l'information d'apprendre les tests de pénétration de n'importe où dans le monde et de demander une licence LPT. La licence est une garantie pour vos parties prenantes que vous possédez la compétence basée sur des compétences pratiques pour effectuer une évaluation approfondie de la sécurité.

Critère d'éligibilité

Tous les professionnels de l'informatique ne sont pas autorisés à demander une licence EC-Council, en particulier pour les tests Pen. Le candidat doit être un membre en règle de l'ECSA, avoir au moins deux ans d'expérience en pentesting, et également avoir des certifications approuvées de l'industrie telles que OSCP ou GPEN. Les candidats peuvent postuler directement auprès d'EC-Council via un formulaire Web en ligne.

Les avantages de la certification

- La certification permet aux candidats de pratiquer les tests de pénétration et le conseil à l'échelle mondiale.

- Acceptation de l'industrie en tant que professionnel de la sécurité juridique et éthique.

- Accès aux logiciels, modèles et méthodologies de test d'EC-Council.

Bien que différentes agences fournissent la certification, la certification EC-Council leur permet de mettre en pratique leurs compétences afin de pouvoir fonctionner comme testeur de pénétration agréé.

Bien que le piratage éthique et la pénétration relèvent de la sécurité de l'information, ils sont subtilement différents dans leur rôle et leurs fonctions. Le pirate éthique certifié est formé à la maîtrise des technologies de piratage tandis qu'un programme de testeur de pénétration sous licence est destiné aux professionnels autorisés à effectuer des tests de pénétration des réseaux d'entreprise.

Les candidatures à l'examen de certification du Conseil EC sont acceptées en ligne sur https://cert.eccouncil.org/lpt-application-form.html.

Le pirate éthique certifié d'Ankit Fadia est également un programme reconnu dans le monde entier. Il a été conçu par une autorité mondialement connue en matière de sécurité informatique. Il fournit les dernières techniques et méthodes d'outils utilisées par les cybercriminels et les terroristes. Il montre également comment les combattre. Ankit Fadia montre également comment il pirate des sites Web, des comptes, des téléphones portables et des mots de passe sous vos yeux.

Le potentiel des tests de pénétration et du marketing éthique est énorme, le premier portail du secteur des services en Inde, Naukri.com, affichant 115 postes vacants dans ce domaine.

Le rôle du Certified Ethical Hacker (CEH) et du Penetration tester sont différents bien qu'ils relèvent de la sécurité de l'information. Le CEH est chargé de protéger les systèmes informatiques en exécutant certaines routines qui protègent le système contre les menaces externes. Dans ce domaine, des experts sont employés comme auditeurs de sécurité, spécialistes de la sécurité des réseaux, testeurs de pénétration, administrateurs de site, consultants en sécurité selon les connaissances, les capacités et l'expérience. Les experts dans ces domaines, certifiés CE-Conseil, sont très demandés dans le secteur public, militaire et de la défense. Des cours sur le piratage éthique qui s'alignent sur les programmes du Conseil EC préparent le personnel de sécurité de l'information à obtenir la certification EC-Council. Ils sont proposés par des écoles du secteur privé, des universités de plusieurs pays.

Conclusion

Dans l'industrie, on peut trouver des professionnels de la sécurité de l'information avec et sans certification mondiale. Cependant, il est avantageux d'obtenir une certification, car la majorité des gestionnaires d'embauche considèrent les certifications comme un facteur dans leurs décisions d'embauche. Ils ont un meilleur départ dans la carrière, un meilleur salaire et des augmentations de salaire.

Selon le Bureau américain des statistiques du travail, la demande d'analystes en sécurité de l'information devrait augmenter de 18% de 2014 à 2024, ce qui est à un rythme beaucoup plus rapide que la plupart des autres professions. En Inde, il n'y a que 50 000 professionnels de la cybersécurité, mais la nation a besoin de cinq millions de professionnels d'ici 2020, selon la National Association of Software and Service Companies (NASSCOM).

Le pays a besoin de 77 000 nouveaux hackers éthiques chaque année, mais à l'heure actuelle, seuls 15 000 sont formés dans ce domaine. Même les meilleurs pirates informatiques doivent étudier davantage et obtenir une certification mondiale pour gagner en crédibilité. En phase avec la demande croissante de hackers éthiques et de testeurs de pénétration, plusieurs instituts ont vu le jour dans le secteur privé proposant divers cours.

Selon McKinsey, environ 70% des entreprises indiennes sont sensibles aux cyberattaques. Lors d'un incident récent, une entreprise a dû débourser des sommes considérables pour reprendre le contrôle de ses données volées.

Aux États-Unis, les réglementations sont strictes en matière de conformité. L'Inde n'a pas l'équivalent de la Health Insurance Portability and Accountability Act qui a été adoptée par le Congrès américain en 1996. Cette loi vise à protéger et à gérer les informations médicales confidentielles de l'Amérique. Il est difficile pour les entreprises non conformes à la HIPAA de faire des affaires aux États-Unis.

Parallèlement au piratage éthique et aux tests de pénétration, les évaluations de vulnérabilité gagnent également en popularité, mais sont souvent confondues avec les tests de pénétration, ont déclaré des experts.

Article recommandé

Voici quelques articles qui vous aideront à obtenir plus de détails sur les testeurs de pénétration certifiés Ethical Hacker VS Certified.

- Kali Linux vs Ubuntu: Avantages

- Linux vs Ubuntu

- Guide étonnant sur la définition du pirate informatique éthique | Certification | formation | Débutants