Introduction aux outils de sécurité cloud

La sécurité de l'informatique en nuage fait référence à un large éventail de technologies qui contrôlent, utilisent et protègent les applications de données virtualisées, son IP unique, ses services et son infrastructure intégrée d'informatique en nuage. Il s'agit d'une sous-unité de sécurité informatique, de sécurité réseau et plus encore de sécurité de l'information. Les problèmes de sécurité sont associés à l'unité cloud. Les organisations utilisent la technologie cloud à des fins diverses et chaque modèle possède des fonctionnalités uniques. Les différents modèles de services des nuages sont le logiciel en tant que service, l'infrastructure en tant que service et la plate-forme en tant que service qui est déployée dans l'un des Clouds privé, public, hybride et communautaire. Les problèmes de sécurité se répartissent en deux grandes catégories: l'un concerne les fournisseurs de cloud et les autres les clients. Dans cet article, nous aborderons en détail certains des outils importants de la sécurité cloud.

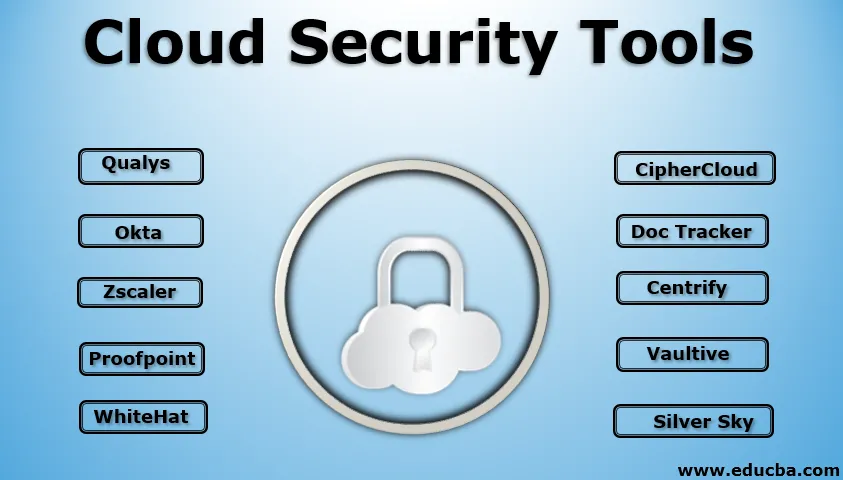

Meilleurs outils de sécurité cloud

La taille de l'entreprise n'est pas une question de sécurité. Même le téléphone mobile possède de nombreux mots de passe et verrouillage de modèle pour protéger les données de l'utilisateur. Les pirates sont répartis partout pour capturer les données chaque fois que le pare-feu est médiocre. La sécurité est donc la première obligation à vérifier périodiquement. Voici quelques outils de sécurité prometteurs et faciles à installer sur vos systèmes matériels et logiciels.

1. Qualys

Les outils Qualys installés pour vérifier toute menace et sécuriser vos appareils et applications Web et pages Web via des solutions cloud. L'organisation analyse toute attaque de malware et s'assure que rien n'est affecté par les données ou le système de l'utilisateur. S'il détecte une attaque, il affiche les étapes requises pour résoudre les problèmes et analyse à nouveau toutes les pages Web et applications pour les clarifier et les utiliser efficacement. Qualys produit un pare-feu cloud uniquement pour protéger les pages Web de toute menace.

2. Sécurité WhiteHat

La sécurité de WhiteHat vise à protéger les sites Web des utilisateurs du niveau racine qui inclut le processus de codage. Cet outil est disponible sous forme de pack de suite avec embarqué avec cinq applications différentes. La première application est utilisée pour protéger les pages Web et le codage. La deuxième application permet d'identifier les problèmes détectés avant le lancement du site Web pendant sa période de pré-production. Une autre application aide l'utilisateur à vérifier tout problème majeur dans l'environnement en direct. La quatrième application permet à l'utilisateur d'accéder aux pages Web même à travers des trous lorsqu'un patch est détecté. Le principal agit comme un bras de recherche et vous fournit des informations actualisées sur le réseau de sécurité des utilisateurs.

3. Okta

Okta se concentre sur la gestion de l'identité de toute personne qui se connecte et quelle est la raison de sa connexion. Il dispose déjà des bases de données des employés qui se connectent quotidiennement pour les contrôles de santé de base et les performances, puis il a les détails des clients, des fournisseurs de services cloud, des clients tiers. Il connaît les personnes qui travaillent dans les backends et l'accès aux personnes face à l'avant. Il aide l'utilisateur à gérer les applications, notamment les applications Google, Salesforce, Workday, Microsoft Office Suite 365. Il peut également suivre les accords de confidentialité des données, les boutons de connexion et les tableaux de bord de connexion.

4. Proofpoint

Un Proofpoint est un outil qui se concentre uniquement sur les e-mails générés automatiquement à partir du trou de la semaine à travers les systèmes, ce qui est un endroit facile pour les pirates d'entrer. Il empêche non seulement les données entrantes mais garantit également chaque unité de données sortante. Il aide à prévenir la perte de données. Il fonctionne également sur le chiffrement et le déchiffrement de la gestion et du flux de données.

5. Zscaler

C'est le produit du réseau cloud direct qui est appliqué pour un déploiement rentable et facile que les anciennes méthodes de sécurité. Le produit de la société Zscaler protège les systèmes contre les attaques de menaces avancées en surveillant et en contrôlant le trafic entrant et sortant du réseau d'utilisateurs qui agit comme poste de contrôle. Il sécurise et surveille également le téléphone mobile avec un tableau de bord d'application mobile en ligne spécial.

6. CipherCloud

CipherCloud est une application qui est utilisée pour sécuriser tous les autres services et produits tels que les applications Google, les services Web Amazon, Chatter, Office 365. Elle assure la protection des données par chiffrement, surveillance du trafic régularisée et analyse antivirus.

7. Doc Tracker

Doc Tracker est présent en haut de la couche de sécurité qui partage les fichiers de Box et Office 365. L'utilisateur doit appliquer une couche de sécurité au-dessus des fichiers, s'il oublie de le faire, n'importe qui peut le lire, le modifier et contrôler il. Doc Tracker se concentre pour empêcher les documents de ce type de scénario. Il permet à l'utilisateur de connaître l'autre personne qui va accéder au fichier partagé. S'il essaie de gérer en dehors de ses limites, l'utilisateur peut reprendre le fichier en cliquant sur «unsharing»

8. Centrifiez

Centrify vise la gestion des identités sur plusieurs applications et appareils. L'objectif principal est de faire en sorte que les utilisateurs, les employeurs et les clients se ressemblent en tant que zone centrale pouvant être consultée et accessible via les politiques de l'entreprise. Il donne une alarme lorsqu'une personne essaie de se connecter à partir d'un logiciel cloud ou d'applications cloud sur site. C'est un produit spécial qui fonctionne pour Samsung Knox qui a ajouté une fonctionnalité de logiciel de protection. Ce produit permet le seul processus de connexion.

9. Vaultive

Vaultive agit comme un proxy réseau transparent qui se situe entre le cyberespace et le réseau sans aucun équipement de préface. Avant d'utiliser les serveurs basés sur le cloud, ne vous attendez pas à ce que l'entreprise fournisse la sécurité complète des fichiers et des données de l'utilisateur, au lieu de pratiquer pour protéger ses propres données par chiffrement avant qu'elles n'entrent dans les serveurs. Vaultive crypte toutes les données sortantes d'Office 365 avant qu'elles ne pénètrent dans les réseaux et les applications

10. Silver Sky

Il doit être un guichet unique pour la sécurité basée sur le cloud. Il assure la surveillance des e-mails et la protection du réseau. Il encourage l'utilisateur à devenir un client de l'accord HIPAA et PCI. Ce client majeur réglemente les politiques de l'entreprise et les informations sur les soins de santé et les paiements en ligne d'une entreprise en fournissant des systèmes de sécurité multicouches solides.

Conclusion

C'est pourquoi la sécurité en tant que service doit être déployée et utilisée efficacement sur le réseau pour éviter toute fuite de données, perte de données et capture de données par des pirates.

Articles recommandés

Ceci est un guide des outils de sécurité cloud. Nous discutons ici des différents outils de sécurité cloud qui sont prometteurs et faciles à installer sur votre système matériel et logiciel. Vous pouvez également consulter nos autres articles connexes pour en savoir plus-

- Problèmes de sécurité IoT

- Outils d'analyse de données gratuits

- Principes de cybersécurité

- Outils de test de régression

- Dispositifs pare-feu

- Types de chiffrement

- Types de cloud computing