Qu'est-ce que Cryptosystems?

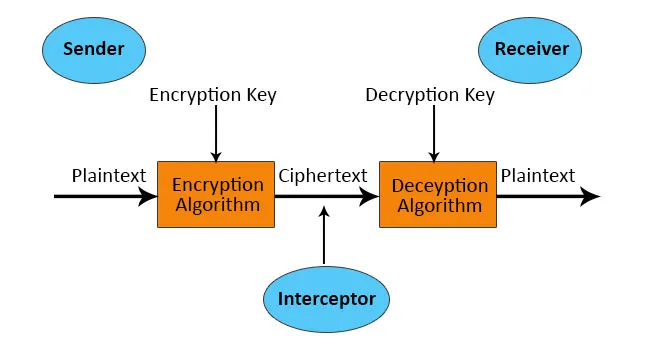

Un cryptosystème est un système qui utilise des techniques cryptographiques pour fournir des services de sécurité aux utilisateurs. Le cryptosystème est également connu sous le nom de système de chiffrement, ce qui signifie convertir un format de message lisible en un format non lisible. Pour comprendre le Cryptosystème en détail, discutons d'un modèle de cryptosystème qui montre comment l'expéditeur et le récepteur communiquent secrètement l'un avec l'autre.

Dans le diagramme ci-dessus, vous pouvez voir que l'expéditeur souhaite envoyer un message à un destinataire en secret, sans le révéler à un tiers. pour accomplir ce cryptosystème entre en jeu. Au niveau du système expéditeur, le cryptosystème prend le message expéditeur i. Texte brut et en utilisant une clé secrète (clé de cryptage), il exécute un algorithme de cryptage et forme un texte chiffré, puis l'envoie au récepteur. Après avoir reçu le texte chiffré du côté du système de cryptage du récepteur, effectuez des algorithmes de déchiffrement à l'aide d'une clé secrète (clé de déchiffrement) et convertissez le texte chiffré en texte brut. Le but du cryptosystème est d'envoyer des données privées de l'expéditeur au récepteur sans interprétation d'aucun tiers.

Composants de Cryptosystem

Voici la liste des composants de Cryptosystem:

- Texte brut.

- Texte chiffré.

- Algorithme de cryptage.

- Algorithme de décryptage.

- Clé de cryptage.

- Clé de déchiffrement.

1) Texte brut

Le texte brut est un message ou des données qui peuvent être compris par n'importe qui.

2) Texte chiffré

Le texte chiffré est un message ou des données qui ne sont pas dans un format lisible, il est accompli en exécutant l'algorithme de chiffrement sur du texte brut à l'aide d'une clé de chiffrement.

3) Algorithme de chiffrement

Il s'agit d'un processus de conversion de texte brut en texte chiffré à l'aide d'une clé de chiffrement. Il faut deux entrées, c'est-à-dire du texte brut et une clé de chiffrement pour produire du texte chiffré.

4) Algorithme de décryptage

C'est un processus opposé d'un algorithme de chiffrement, il convertit le texte chiffré en texte brut à l'aide d'une clé de déchiffrement. Il faut deux entrées, à savoir le texte chiffré et la clé de déchiffrement, pour produire du texte brut.

5) Clé de cryptage

C'est une clé que l'expéditeur a utilisée pour convertir du texte brut en texte chiffré.

6) Clé de déchiffrement

C'est une clé que le récepteur utilise pour convertir le texte chiffré en texte brut.

Types de cryptosystèmes

Il existe deux types de Cryptosystems: le cryptage à clé symétrique et le cryptage à clé asymétrique. Discutons en détail de ces deux types.

1) Cryptage à clé symétrique

- Dans le cryptage à clé symétrique, l'expéditeur et le destinataire utilisent la même clé secrète, c'est-à-dire la clé de cryptage pour effectuer le cryptage et le décryptage. Le cryptage à clé symétrique est également appelé cryptographie symétrique.

- Certains algorithmes utilisent des concepts clés symétriques pour assurer la sécurité. Par exemple DES (Data Encryption Standard), IDEA (International Data Encryption Algorithm), 3DES (Triple Data Encryption Standard), Blowfish.

- Le cryptage à clé symétrique est principalement utilisé par tous les cryptosystèmes

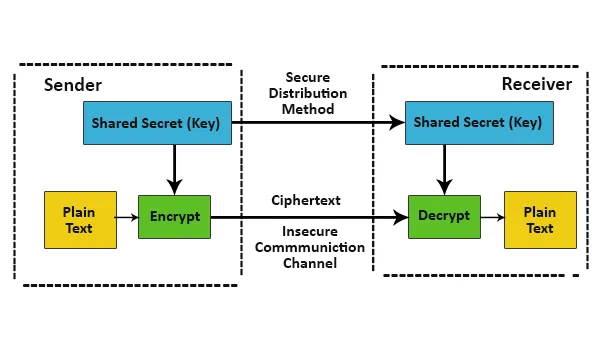

- Dans le chiffrement à clé symétrique, l'expéditeur et le destinataire s'accordent sur la même clé secrète. l'expéditeur crypte les données privées, c'est-à-dire le texte brut à l'aide d'une clé secrète, et les envoie au destinataire. Après avoir reçu des données, le récepteur utilise la même clé secrète qui est utilisée par l'expéditeur pour crypter les données. À l'aide de cette clé secrète, il convertit le texte chiffré en texte brut.

Dans l'image ci-dessous, nous pouvons voir le fonctionnement du cryptage à clé symétrique.

Caractéristiques du cryptosystème en cas de cryptage à clé symétrique: -

Caractéristiques du cryptosystème en cas de cryptage à clé symétrique: -

- Comme ils utilisent la même clé pour le chiffrement et le déchiffrement, ils doivent partager cette clé secrète

- Pour éviter tout type d'attaque, la clé secrète doit être mise à jour à intervalle de temps régulier.

- La longueur de la clé secrète dans le chiffrement à clé symétrique est petite, donc le processus de chiffrement et de déchiffrement est plus rapide.

- Il doit exister un mécanisme pour partager une clé secrète entre l'expéditeur et le destinataire.

Défis du cryptage à clé symétrique

Génération de la clé secrète: pour partager la clé secrète, l'expéditeur et le destinataire doivent s'entendre sur la clé symétrique qui nécessite la mise en place d'un mécanisme de génération de clé.

Problème de confiance: il doit y avoir une confiance entre l'expéditeur et le destinataire car ils partagent la clé symétrique. Par exemple, supposons que le destinataire ait perdu sa clé secrète à des attaquants, et il n'en informe pas l'expéditeur.

2) Cryptage à clé asymétrique

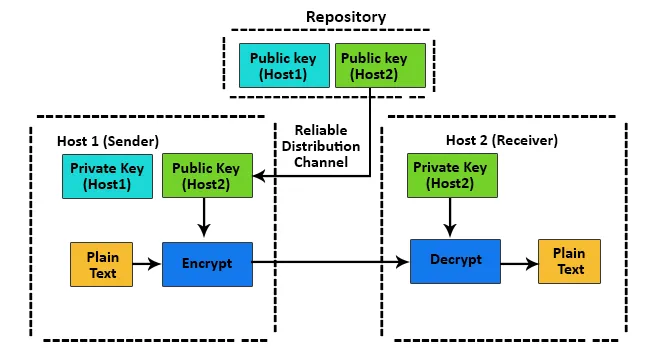

Dans le chiffrement à clé asymétrique, deux clés différentes sont utilisées par l'expéditeur et le récepteur pour les processus de chiffrement et de déchiffrement. Le cryptage à clé asymétrique est également appelé cryptage à clé publique.

Dans l'image ci-dessus, nous pouvons voir comment fonctionne le cryptage à clé asymétrique.

- Dans le chiffrement à clé asymétrique, deux clés sont utilisées. c'est-à-dire la clé publique et la clé privée. Ces deux clés sont liées l'une à l'autre de manière mathématique. Une clé publique est stockée dans un référentiel public et les clés privées sont stockées dans un référentiel privé.

- L'utilisation de l'expéditeur de clé publique du récepteur crypte les données privées et les envoie au récepteur. Après avoir reçu des données privées, le récepteur utilise ses données privées pour déchiffrer les données privées.

- La longueur des clés dans le chiffrement à clé asymétrique est grande, par conséquent les processus de chiffrement et de déchiffrement dans le chiffrement à clé asymétrique deviennent lents par rapport au chiffrement à clé symétrique.

- Calculer la clé privée sur la base de la clé publique n'est pas si facile à calculer. En conséquence, les clés publiques peuvent être librement partagées, permettant aux utilisateurs de crypter facilement et commodément le contenu et de vérifier les signatures numériques, et les clés privées peuvent être gardées secrètes, garantissant que le contenu peut être décrypté et que les signatures numériques ne peuvent être créées que par une clé privée propriétaires. Les cryptosystèmes à clé asymétrique sont confrontés au défi, c'est-à-dire que l'utilisateur doit être sûr que la clé publique qu'il utilise pour la transmission avec un individu est vraiment la clé publique de cette personne et n'a pas été manipulée par un attaquant.

- De plus, parce que les clés publiques doivent être partagées, mais ces clés publiques sont de grande taille, il est donc difficile de s'en souvenir, elles sont donc stockées sur des certificats numériques pour une transmission et un partage sécurisés. Bien que les clés privées ne puissent pas être partagées, elles sont simplement stockées dans le logiciel cloud ou le système d'exploitation que vous utilisez, ou sur des périphériques matériels. De nombreux protocoles Internet comme SSH, OpenPGP, SSL / TLS utilisés en cryptographie asymétrique pour les fonctions de chiffrement et de signature numérique.

Conclusion

Dans cet article, nous avons vu comment le cryptosystème aide à crypter et décrypter les messages de manière sécurisée et pratique.

Articles recommandés

Cela a été un guide pour Cryptosystems. Ici, nous avons discuté de ce qu'est Cryptosystems? ses composants et types, avec un schéma fonctionnel approprié respectivement. Vous pouvez également consulter nos autres articles suggérés pour en savoir plus -

- Algorithme de signature numérique

- Qu'est-ce que la cryptographie?

- Cryptographie vs cryptage

- Questions d'entretiens chez IT Security

- Types de chiffrement